“用云的方式保護云”:

如何利用云原生SOC進行云端檢測與響應

傳統企業安全中,部署了EDR(Endpoint Detection and Response)及NDR(Network Detection and Response)產品的企業,可及時定位失陷資產,響應終端威脅,減少攻擊產生的危害。EDR和NDR在傳統企業安全中為企業起到了保駕護航的重要作用。但隨著云計算的到來,越來越多的企業將自己的業務上云,云原生安全越來越受到企業的關注與重視,隨之云端檢測與響應(Cloud Detection and Response,CDR)的理念也應運而生。下面我們將圍繞騰訊云安全運營中心這款產品的部分功能,來給大家介紹一下,如何依托云的優勢,進行及時的風險檢測與響應處置,最終保護用戶的云上安全。

事前安全預防

云安全配置管理

Gartner近日在《How to Make Cloud More Secure You’re your Own Data Center》(如何讓云比你自己的數據中心更安全)報告中指出,大多數成功的云攻擊都是由錯誤引起的。例如配置錯誤、缺少修補程序或基礎架構的憑據管理不當等。而通過明顯利用IaaS計算和網絡結構的內置安全能力和高度自動化,企業實際上是可以減少配置、管理不當等錯誤的機會。這樣做既能減少攻擊面,也有利于改善企業云安全態勢。

云安全運營中心在事前預防階段的主要任務就是對云上資產進行定期自動化風險評估,查缺補漏,及時發現風險點并進行修復和處置。安全運營中心可以幫租戶梳理資產的漏洞詳情,探測對外開放的高危端口,識別資產類型,檢查云安全配置項目等。自動化的幫助租戶全面評估云上資產的風險。下面簡單介紹一下云安全配置管理(CSPM),讓大家更直觀的感受到如何進行事前的安全預防。

上圖就是安全運營中心的云安全配置管理頁面。借助騰訊云各個產品提供的接口,安全運營中心對8類資產,近20個檢查項進行了檢查和可視化展示。可以看到頁面上列出了檢查項的總數,未通過檢查項總數,檢查總資產數,配置風險資產數。另外下方列出了詳細的檢測項,包括了:云平臺-云審計配置檢查,SSL證書-有效期檢查,CLB-高危端口暴露,云鏡-主機安全防護狀態,COS-文件權限設置,CVM-密鑰對登陸等。

以CVM-密鑰對登錄檢查項為例,這個檢查項主要是檢測CVM是否利用SSH密鑰進行登錄。因為傳統的賬號+密碼的登錄方式,存在被暴力破解的可能性。如果暴力破解成功,那資產有可能會淪陷為黑客的肉雞,成為進一步內網橫向滲透的跳板。所以針對此風險進行事前防御的檢查,能夠規避很大一部分的安全事件。

合規管理

等保2.0提出了“一個中心,三重防護”,其中“一個中心”指的便是安全管理中心,即針對安全管理中心和計算環境安全、區域邊界安全、通信網絡安全的安全合規進行方案設計,建立以計算環境安全為基礎,以區域邊界安全、通信網絡安全為保障,以安全管理中心為核心的信息安全整體保障體系。安全運營中心在提供滿足等保2.0合規要求的日志審計、內到外威脅感知及其他安全管理中心要求功能的基礎上,為用戶提供針對部分等保2.0要求的自動化評估功能,實現持續動態的自動化合規評估和管理。可根據等級保護等合規標準要求,對云上的合規風險進行評估,并提供相應的風險處置建議。

事中監測與檢測

網絡安全-互聯網流量威脅感知

當云上安全事件發生時,能夠及時地發現并進行告警,幫助租戶對癥下藥,對于租戶進行資產排查和處置也尤為重要。下圖展示的是安全運營中心網絡安全頁面。

網絡安全主要是針對租戶資產的網絡南北向流量進行的安全檢測。借助騰訊云平臺安全能力,實時監測租戶資產互聯網流量中的異常,并向租戶進行告警與提醒。目前網絡安全的檢測能力覆蓋了45類的網絡攻擊類型。下面列舉出9類高風險的威脅類型:

1,SQL注入攻擊;2,敏感文件探測;3,命令注入攻擊;4,認證暴力猜解;5,惡意文件上傳;6,XSS攻擊;7,webshell探測;8,各類漏洞利用(包括心臟滴血,struts,weblogic漏洞等比較重要的組件)9,反彈shell行為等 10,主機挖礦

告警包括源ip,目的ip,受害者資產,次數,類型,威脅等級以及時間等。通過點擊詳情可以看到更豐富的詳細信息。

除五元組的信息外,也展示了攻擊載荷的詳細數據,可以清晰的看到payload內容,攻擊載荷有時也能了解到黑客的攻擊意圖,可以幫助安全團隊更有針對性地進行排查。以上圖的攻擊為例,可以看到攻擊載荷是存在于http頭中

/public/index.php?s=/index/ hinkapp/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo ^《?php $action = $_GET[‘xcmd’];system($action);?^》》hydra.php

通過載荷數據看到,黑客是利用ThinkPHP 5.x遠程命令執行漏洞來攻擊客戶資產的。該漏洞的產生是由于程序未對控制器進行過濾,導致攻擊者可以通過引入‘’符號來調用任意類方法執行命令。而黑客想要執行的命令是:

echo ^《?php $action = $_GET[‘xcmd’];system($action);?^》》hydra.php

如果漏洞利用成功,此條命令會釋放一個webshell一句話木馬到服務器,并命名為hydra.php,黑客可以借助webshell小馬,上傳大馬,從而進行更多的內網滲透工作,對內網造成更嚴重的危害。

安全運維人員可以根據詳情頁中的處置建議進行一些排查和處置。例如通過ACL策略封禁源IP,阻斷其進一步的攻擊。同時可以在安全事件頁中查看該資產是否存在該漏洞,以及webshell木馬是否已經落地。及時有效的安全排查,可以很大程度上降低安全事件的危害。

網絡安全事件同時提供了攻擊者畫像與受害者畫像。基于歷史的數據,對攻擊者近期發起的網絡威脅進行匯總,關聯是否還有其他的攻擊手段。幫助客戶更全方位的了解攻擊者。下圖展示的就是攻擊者畫像。

下圖則是受害者畫像,流量威脅TOP5,展示的是受害資產近期遭受的攻擊類型次數排名,可以幫助客戶更有針對性的對資產進行合理的處置。流量威脅趨勢,可以更直觀的了解到資產近期的安全現狀。

泄漏檢測

數據泄露指受保護或機密數據可能被未經授權的人查看、偷竊或使用。由于企業業務性質、開發制度等原因,互聯網公司一般會涉及較多的版本變更,且大部分互聯網企業內部崇尚開源文化,開放的同時,也為數據泄露事件埋下隱患。近幾年從泄漏渠道上來看主要有以下幾個分類:GitHub代碼類,網站入侵類,網絡黑市交易類,合作商接口調用類等。

安全運營中心在GitHub和網絡黑市這兩個渠道進行了數據泄露的監控。

通過安全運營中心的統一監控和處理,可以解放企業運維安全人員更多的時間,將更多精力集中在規則運營上。同時也能與云平臺能夠更好的整合開發、運維,將事件處理集中在一處,提高處理效率。在誤報規則的運營處理方面,SaaS 化的平臺比開源系統運營更持久,基于云上用戶的體驗集中優化,目前由云鼎實驗室團隊進行后臺策略維護支持,誤報問題相對較少,告警的質量相對較高。

上圖就是泄漏檢測的頁面。安全運維人員進行配置后,即可監控自己所關注的敏感信息是否在上面兩個源中有泄漏。當騰訊云的SecretId由于各種原因,出現在GitHub上時,安全運維人員可以及時的發現,盡快進行處置,避免發生更大的安全事故。

事后響應處置

安全事件發生后,云安全運營中心借助調查中心和響應中心分別提供了溯源調查以及自動化響應的能力。下面分別介紹一下這兩個部分。

調查中心

調查中心,目前接入了七類日志,有資產日志,指紋信息,漏洞詳情,安全事件,用戶行為分析,云審計以及負載均衡。日志調查中心提供的查詢語法類似于kibana的查詢語法,可以根據自己的需求組合出多種搜索語句。在后面的篇幅中,結合安全溯源,也會有所介紹

資產類型,展示的是客戶部署在騰訊云上的各類資產的詳細信息。圖中能看到有cvm,cos存儲,負載均衡,數據庫等資產類型

在日志調查搜索框中,可以通過多個條件組的組合,完成一些資產數據的統計。例如統計cvm上遭受攻擊次數大于100小于1000的機器。

資產指紋

包含了進程,端口,組件,賬戶等信息。

下表列出比較關鍵的字段信息,更多的字段可以在日志調查中查看

漏洞信息

列舉機器上的漏洞名稱,漏洞描述,漏洞等級,漏洞類型,cve號,修復方案,參考鏈接,處理狀態,影響的機器數等。這些信息也可以在資產中心-》漏洞管理中進行查看。

事件信息

事件包含了waf,ddos,云鏡等產品發現的安全事件,比較重要的有密碼破解,異地登錄,web攻擊,以及木馬。這些信息也可以在安全事件頁中進行查看

用戶行為分析

UBA日志存放的是用戶行為分析日志,該模塊主要基于騰訊云用戶在控制臺的相關操作記錄以及使用云api進行自動化操作的相關記錄進行賬號安全性分析,并及時提示運維人員進行相關風險處理。目前UBA模塊已有的風險場景有以下四種:用戶權限提升、資產高風險權限修改、用戶權限遍歷、新用戶高危操作。

CLB

CLB存放的是騰訊云負載均衡產品的訪問日志數據,負載均衡(Cloud Load Balancer)是對多臺云服務器進行流量分發的服務。負載均衡可以通過流量分發擴展應用系統對外的服務能力,通過消除單點故障提升應用系統的可用性。

響應中心

響應中心是在安全事件發生后,通過內置的安全編排響應劇本,聯動云上各類安全措施和產品對安全事件進行自動化響應處置并提供響應報告詳情,可以及時阻斷風險,配置加固資產,將安全事件的風險最大程度的降到最低。目前內置的劇本有SSH口令爆破類事件、RDP口令爆破類事件、Linux主機挖礦木馬類事件及Windows主機挖礦木馬類事件等云上常見的安全事件。

以SSH口令爆破事件為例,來看一下當安全事件發生后,響應中心如何快速的進行處置,將風險盡快排除。

上圖可以看到,當SSH口令爆破事件發生后,劇本提供了四個步驟來處置,依次是:排查攻擊源,排查被攻擊資產,基線檢測,木馬檢測。

1,排查攻擊源

如果攻擊發生在外網,那么就聯動安全組封禁外網的攻擊IP。如果是發生在內網,就及時隔離內網攻擊資產的網絡,同時檢測攻擊源資產是否安裝了云鏡專業版,因為內網主機發起橫向爆破攻擊,極有可能是在之前已經失陷。

2,排查被攻擊自查

如果被攻擊資產爆破成功,那么首先要及時修改賬戶密碼,同時要盡快隔離被攻擊資產的網絡,防止黑客借助此機器作為跳板發起進一步的內網滲透攻擊。同時檢測這個資產是否安裝了云鏡專業版進行主機側的防御。

3,基線檢測

調用云鏡接口對資產進行基線檢測,及時發現風險并修復。

4,木馬檢測

對資產進行木馬查殺,防止黑客落地惡意文件。

通過劇本的以上四個步驟,可以及時高效地處置SSH口令爆破事件,降低安全事件所帶來的風險。

“云上打馬”:如何利用云原生SOC實踐CDR

最后借助一個挖礦木馬的場景,看一下企業的安全運維人員,如何借助上文提到的安全運營中心的功能,來處理安全事件。

云安全配置管理:

安全運維人員,可以在云安全配置管理頁面檢查CVM是否啟用了密鑰對,主機安全防護狀態是否正常。通過CVM配置風險的自動化檢查,降低云上資產的安全風險。

攻擊面測繪:

通過攻擊面測繪識別主機的攻擊面,及時收斂不必要的暴露面。

網絡安全:

網絡安全中,通過告警的詳情頁,獲取挖礦告警更詳細的信息。下圖展示的是挖礦告警的詳情。

詳情頁可以獲取到源端口,受影響資產等信息,這些信息可以用到日志調查中進行溯源查詢。同時通過傳輸數據的內容可以看出木馬正在進行門羅幣的挖礦。

響應中心:

當發現挖礦木馬告警后,可以借助響應中心,完成響應處置。

首先進行礦池連接的阻斷,阻止失陷資產與礦池的數據流量傳輸。隨后進行木馬檢測,借助云鏡的主機安全能力,定位挖礦木馬并進行木馬隔離。在文件層面進行處置后,對正在運行的挖礦進程也要進行定位。劇本提供了四項處置方式,可以根據響應時詳細的提示進行排查,確定挖礦進程并清除。最后進行基線的檢測,對弱密碼和漏洞進行檢測,提高資產的安全基線,加固資產的安全,及時的將風險降到最低。

調查中心:

借助網絡安全提供的端口,資產等信息,可以在調查中心中對挖礦木馬的落地進行溯源分析。

調查中心的安全事件日志(event)中,查看挖礦主機是否有木馬告警(SsaCvmInstanceId:受影響資產)

如果有木馬告警,根據安全事件日志中記錄的木馬路徑在資產指紋日志(assets_finger)中,尋找相關的木馬進程(fullpath: 木馬路徑),進程的pid,以及用戶信息

根據機器信息,在安全事件日志(event)中搜索是否有異地登錄和密碼暴力破解成功相關的告警。進行溯源查找

同時也可以查看網絡安全中,是否存在相關機器的惡意文件上傳以及漏洞攻擊的告警,進一步排查木馬落地的原因。

面對云上安全的新挑戰,騰訊安全極為重視企業安全的“云原生”思維價值,并結合自身安全運營經驗及廣泛的云上客戶調研,總結出云原生的CDR體系(Cloud Detection and Response),包含事前安全預防體系、事中統一監測及威脅檢測體系和事后響應處置體系,并建立全程的安全可視體系,以提升公有云上安全運營的靈敏度及效率,目前這套理念已依托騰訊云安全運營中心持續實踐,幫助多個企業用戶解決云上安全問題。

作為騰訊云的能力支持,騰訊安全已經實現了為騰訊云客戶提供云原生的安全能力,提升企業信息安全“免疫力”,配合騰訊云及其認證的生態合作伙伴,打造內在的安全韌性,構建彈性擴展、操作性強的安全架構,滿足動態的安全需求。

-

騰訊

+關注

關注

7文章

1678瀏覽量

50313 -

云安全

+關注

關注

0文章

103瀏覽量

19684

發布評論請先 登錄

云原生環境里Nginx的故障排查思路

云原生在汽車行業的優勢

云原生AI服務怎么樣

云原生LLMOps平臺作用

如何選擇云原生機器學習平臺

什么是云原生MLOps平臺

梯度科技入選2024云原生企業TOP50榜單

軟通動力榮登2024云原生企業TOP50榜單

云原生和數據庫哪個好一些?

k8s微服務架構就是云原生嗎?兩者是什么關系

云原生和非云原生哪個好?六大區別詳細對比

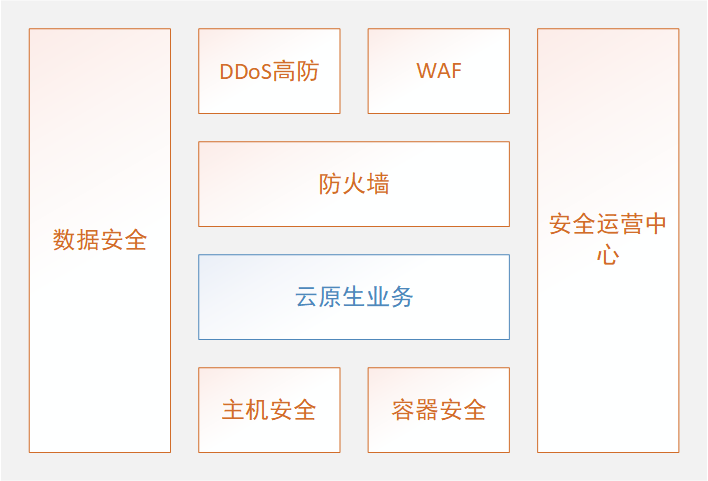

京東云原生安全產品重磅發布

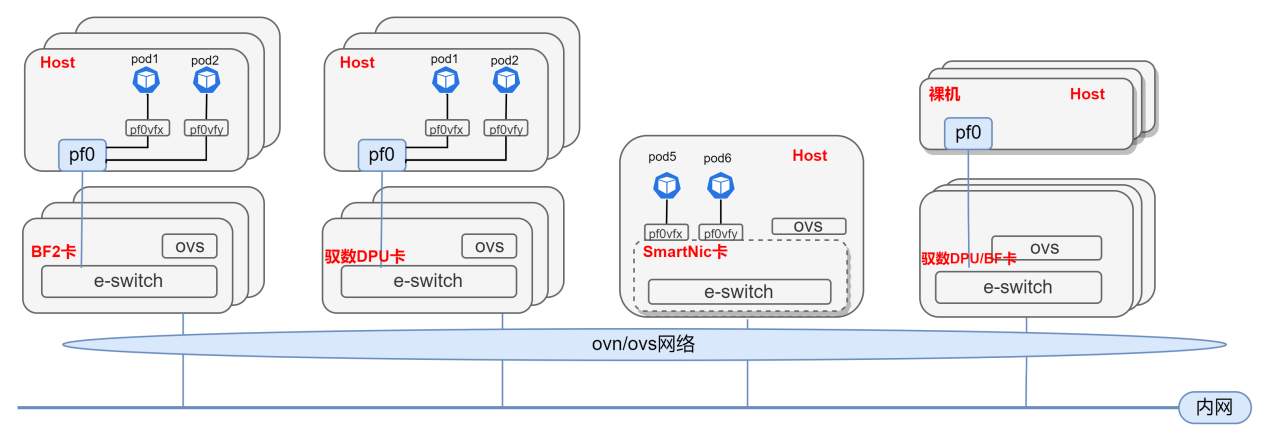

基于DPU與SmartNic的云原生SDN解決方案

如何利用云原生SOC進行云端檢測與響應

如何利用云原生SOC進行云端檢測與響應

評論