在web項目安全漏洞中,XSS是最為流程的漏洞類型之一,今天就來介紹一下XSS。

01 XSS介紹

跨站腳本攻擊是指惡意攻擊者往Web頁面里插入惡意Script代碼,當(dāng)用戶瀏覽該頁之時,嵌入其中Web里面的Script代碼會被執(zhí)行,從而達(dá)到惡意攻擊用戶的目的。

02 XSS分類

XSS簡單的說就是沒有做好校驗,因為前端的用戶輸入的數(shù)據(jù)別人可以攔截,然后嵌入一些腳本代碼或者其它的而達(dá)到不良的結(jié)果,有點類似與sql注入的攻擊。

XSS攻擊一般有這么三種分類:反射型XSS,存儲型XSS,DOM型XSS。接下來,分別介紹一下三種分類,及其差別。

03 反射型XSS

攻擊者事先制作好攻擊鏈接, 需要欺騙用戶自己去點擊鏈接才能觸發(fā)XSS代碼(服務(wù)器中沒有這樣的頁面和內(nèi)容),一般容易出現(xiàn)在搜索頁面。發(fā)出請求時,XSS代碼出現(xiàn)在URL中,作為輸入提交到服務(wù)器端,服務(wù)器端解析后響應(yīng),XSS代碼隨響應(yīng)內(nèi)容一起傳回給瀏覽器,最后瀏覽器解析執(zhí)行XSS代碼。

04 存儲型XSS

代碼是存儲在服務(wù)器中的,如在個人信息或發(fā)表文章等地方,加入代碼,如果沒有過濾或過濾不嚴(yán),那么這些代碼將儲存到服務(wù)器中,每當(dāng)有用戶訪問該頁面的時候都會觸發(fā)代碼執(zhí)行,這種XSS非常危險,容易造成蠕蟲,大量盜竊cookie。

存儲型XSS和反射型XSS的差別僅在于,提交的代碼會存儲在服務(wù)器端(數(shù)據(jù)庫、內(nèi)存、文件系統(tǒng)等),下次請求目標(biāo)頁面時不用再提交XSS代碼,最典型的例子就是留言板XSS,用戶提交一條包含XSS代碼的留言存儲到數(shù)據(jù)庫,目標(biāo)用戶查看留言板時,那些留言就會從數(shù)據(jù)庫中加載出來并顯示,于是發(fā)生了XSS攻擊。

05 DOM型XSS

基于文檔對象模型(Document Objeet Model,DOM)的一種漏洞。DOM是一個與平臺、編程語言無關(guān)的接口,它允許程序或腳本動態(tài)地訪問和更新文檔內(nèi)容、結(jié)構(gòu)和樣式,處理后的結(jié)果能夠成為顯示頁面的一部分。DOM中有很多對象,其中一些是用戶可以操縱的,如URI ,location,referrer等。客戶端的腳本程序可以通過DOM動態(tài)地檢查和修改頁面內(nèi)容,它不依賴于提交數(shù)據(jù)到服務(wù)器端,而從客戶端獲得DOM中的數(shù)據(jù)在本地執(zhí)行,如果DOM中的數(shù)據(jù)沒有經(jīng)過嚴(yán)格確認(rèn),就會產(chǎn)生DOM XSS漏洞。

DOM XSS和反射型XSS、存儲型XSS的區(qū)別在于DOM XSS代碼并不需要服務(wù)器參與,發(fā)出XSS攻擊靠的是瀏覽器的DOM解析,完全是客戶端的事情。

-

安全測試

+關(guān)注

關(guān)注

0文章

30瀏覽量

8856 -

XSS

+關(guān)注

關(guān)注

0文章

25瀏覽量

2487

發(fā)布評論請先 登錄

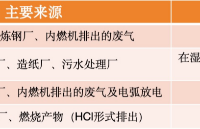

一文詳解什么是氣體腐蝕測試

直流充電安全測試負(fù)載方案解析

一文帶你了解電氣安規(guī)測試

一文了解AEC-Q車規(guī)認(rèn)證

Web安全之滲透測試基礎(chǔ)與實踐

帶你一文了解什么是燈具檢測測試

電池的安全性測試項目有哪些?

入門web安全筆記分享

一文了解激光測距傳感器

一文了解開關(guān)電源自動化測試方案

IP 地址在XSS中的利用與防范

一文了解芯片測試的重要性

工頻路線參數(shù)測試儀的測試方法——每日了解電力知識

一文了解安全測試基礎(chǔ)之XSS

一文了解安全測試基礎(chǔ)之XSS

評論