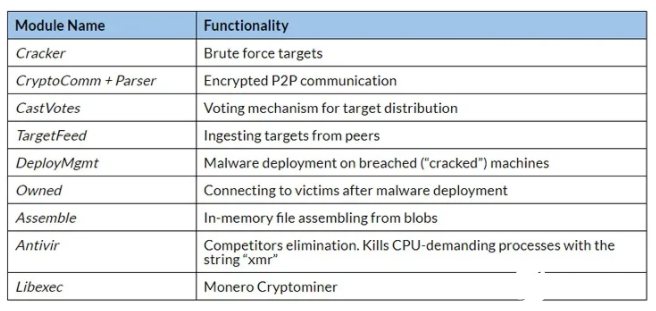

網絡安全研究人員今天揭開了一個復雜的、多功能的P2P僵尸網絡的面紗,它是用Golang語言編寫,自2020年1月以來一直積極地針對SSH服務器。

根據Guardicore實驗室發布一份報告,這個被稱為“FritzFrog”的模塊化、多線程和無文件的僵尸網絡迄今已經侵入了500多臺服務器,感染了美國和歐洲的知名大學和一家鐵路公司。Guardicore的Ophir Harpaz說:

“憑借其分散的基礎架構,它可以在所有節點之間分配控制權。” “在沒有單一故障點的網絡中,節點之間不斷地相互通信,以保持網絡的生命力,彈性和最新性。”

除了實現一個從頭編寫的專有P2P協議之外,通信是通過一個加密通道完成的,而惡意軟件能夠在受害者系統上創建后門,允許攻擊者繼續訪問。

無文件的P2P僵尸網絡

雖然之前已經發現過基于GoLang的僵尸網絡,如Gandalf和GoBrut,但FritzFrog似乎與Rakos有一些相似之處,Rakos是另一個基于GoLang的Linux后門,之前被發現通過強力SSH登錄來滲透目標系統。

P2P的惡意軟件

但是,令FritzFrog獨樹一幟的是它沒有文件,這意味著它可以在內存中組裝和執行有效載荷,并且在執行暴力攻擊時更具攻擊性,同時還可以通過在僵尸網絡內平均分配目標來提高效率。

一旦確定了目標計算機,該惡意軟件將執行一系列任務,包括對其進行暴力破解,在成功突破后用惡意有效載荷感染計算機,并將受害者添加到P2P網絡。

netcat ssh惡意軟件

為了掩蓋事實,該惡意軟件以ifconfig和NGINX的身份運行,并開始偵聽端口1234,以接收進一步的執行命令,包括那些將受害者與網絡對等點和暴力目標的數據庫同步的命令。

命令本身通過一系列避免被發現的圓環傳送給惡意軟件。僵尸網絡中的攻擊節點首先通過SSH鎖定一個特定的受害者,然后使用NETCAT程序與遠程服務器建立連接。

此外,有效載荷文件以BitTorrent樣式在節點之間交換,采用分段文件傳輸方法來發送數據塊。

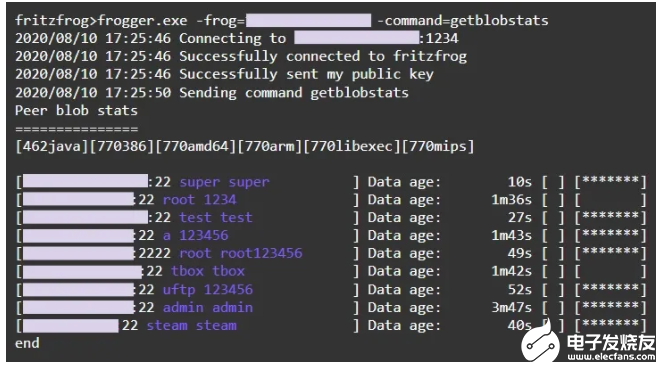

“當節點A希望從其對等節點B接收文件時,它可以使用getblobstats命令查詢節點B所擁有的Blob,” Harpaz說。

“然后,節點A可以通過它的散列(通過P2P命令getbin或通過HTTP,使用URL‘https:// node_IP:1234 / blob_hash)獲得特定的blob。” 當節點A有必需的Blob時,它將使用名為Assemble的特殊模塊來組裝文件并運行它。”

除了加密和編碼命令響應,惡意軟件運行一個單獨的進程,名叫“libexec”,Monero硬幣通過留下后門的方式是通過添加一個“authorized_keys文件的公鑰SSH的以便登錄身份驗證,無需再次依賴密碼即可進行身份驗證。

自一月以來發現13,000次攻擊

據網絡安全公司稱,該活動于1月9日開始,自首次出現以來,跨越20種不同版本的惡意軟件二進制代碼的攻擊累計達到1.3萬次。

除了針對教育機構以外,還發現FritzFrog暴力破解了屬于政府組織,醫療中心,銀行和電信公司的數百萬個IP地址。

Guardicore Labs還提供了一個檢測腳本,用于檢查服務器是否已被FritzFrog感染,并共享其他泄露指標(IoC)。

“弱密碼是促成FritzFrog攻擊的直接推動者,”Harpaz總結道。我們建議選擇強密碼,并使用公鑰認證,這樣更安全。

路由器和物聯網設備經常暴露SSH,因此容易受到FritzFrog的攻擊——考慮改變它們的SSH端口,或者在服務不使用時完全禁用SSH訪問。

-

服務器

+關注

關注

12文章

9336瀏覽量

86153 -

P2P

+關注

關注

0文章

152瀏覽量

26816 -

網絡攻擊

+關注

關注

0文章

331瀏覽量

23541 -

SSH

+關注

關注

0文章

189瀏覽量

16415

發布評論請先 登錄

相關推薦

ptp對實時數據傳輸的影響

ptp在音視頻傳輸中的重要性

深入解析SSH協議,輕松實現安全高效的服務器管理

NTP服務器故障排除技巧 NTP服務器與網絡安全

P2link內網穿透兩大亮點—不限速使用—多設備集中管理

一款高性能內網穿透工具——P2link

打破網絡邊界:P2Link助力實現高效遠程訪問與內網穿透

Cyw55572 FMAC如何支持STA+AP+P2P的模式?

"上古"僵尸網絡病毒Ebury重啟,目標瞄準服務器VPS供應商

OpenBSD中如何配置和使用虛擬專用服務器?

服務器入侵現象、排查和處理步驟

P2P僵尸網絡已悄然入侵,積極針對于全球SSH服務器

P2P僵尸網絡已悄然入侵,積極針對于全球SSH服務器

評論