今天詳細(xì)談?wù)劶用茉掝},重點(diǎn)分析下加密盤(pán)方案(當(dāng)然,加密盤(pán)適用于文件、對(duì)象和塊)和存儲(chǔ)控制器加密方案,加密硬盤(pán)即SED。

目前,主流的SED加密硬盤(pán)都符合FIPS政府級(jí)安全標(biāo)準(zhǔn)。但光有SED還不行,需要配置對(duì)應(yīng)的FIPS密鑰管理系統(tǒng)KMC。FIPS(如140-2 LEVEL3)安全標(biāo)準(zhǔn)的KMC也可以是獨(dú)立的或集成在存儲(chǔ)系統(tǒng)中(當(dāng)然,獨(dú)立KMC具有更好安全性),并可以支持配置2臺(tái)雙機(jī)熱備模式的KMC。

KMC(圖中為KeyAuthority)管理網(wǎng)口與存儲(chǔ)的管理網(wǎng)口相連,多臺(tái)加密存儲(chǔ)系統(tǒng)可共用KMC進(jìn)行密鑰管理,每臺(tái)KMC支持上百臺(tái)存儲(chǔ)系統(tǒng)、百萬(wàn)級(jí)數(shù)量的對(duì)稱密鑰管理。存儲(chǔ)陣列控制器不緩存、不靜態(tài)存儲(chǔ)數(shù)據(jù)加密密鑰,作為第三方密鑰管理服務(wù)器KMC和自加密盤(pán)的密鑰(DEK)管理代理,只提供安全的密鑰中轉(zhuǎn)通道,從而保證密鑰和數(shù)據(jù)的安全性。

關(guān)于KMC介紹:

KMC不影響存儲(chǔ)性能,加解密速率達(dá)到硬盤(pán)接口線速,數(shù)據(jù)保護(hù)環(huán)節(jié)不增加時(shí)延。它以透明的方式提供全盤(pán)數(shù)據(jù)加密保護(hù),不影響存儲(chǔ)陣列的其它特性,鏡像、快照、重刪、壓縮等特性可照常使用。

KMC密鑰管理的核心是保證密鑰的安全性、可用性。采用CS模式,第三方密鑰管理服務(wù)器作為Server端,存儲(chǔ)設(shè)備集成密鑰管理Client端。密鑰的產(chǎn)生、存儲(chǔ)、管理、撤銷、銷毀等操作,由Client通過(guò)KMIP協(xié)議接口發(fā)起指令通信,Server接收指令并完成相應(yīng)的操作。

密鑰存儲(chǔ)的安全性由Server保證,密鑰交換過(guò)程的安全性由加密安全通道保證。存儲(chǔ)陣列控制器不保存密鑰,僅作為AES加密模塊與密鑰管理服務(wù)器之間的密鑰交換代理。

Thales和SafeNet是應(yīng)用比較廣泛的密鑰管理服務(wù)器,采用獨(dú)立密鑰管理部署具備高安全(FIPS 140-2 LEVEL3),同時(shí)支持高可靠(單機(jī)硬件冗余、集群熱備份)、可安全互操作協(xié)議(KMIP 1.0/1.1)等特性,并有完整的密鑰生命周期管理特性,總結(jié)如下:

密鑰管理安全性達(dá)到FIPS 140-2 LEVEL3

集群熱備份、實(shí)時(shí)容災(zāi)備份保證高可用性

自動(dòng)化密鑰生命周期管理,提供高易用性

完整的密鑰生命周期管理,支持NIST 800-57密鑰生命周期管理標(biāo)準(zhǔn)。

關(guān)于SED加密盤(pán):

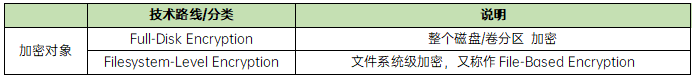

按照客戶需求的不同,目前企業(yè)級(jí)硬盤(pán)可以提供三種類型的加密級(jí)別。

●靜態(tài)數(shù)據(jù)和安全按揭保護(hù)(FIPS 140-2 Level 2)

●靜態(tài)數(shù)據(jù)保護(hù)(FULL SED)

●僅有再利用保護(hù)(ISE)

對(duì)應(yīng)加密盤(pán)的類型也有三種,如SDE-ISE、Full-SDE和FIPS-SED等。

●SED-ISE:具有加密和瞬間銷毀密鑰功能。

●Full-SED:具有TCG遵從的加密標(biāo)準(zhǔn)、瞬間銷毀密鑰功能,支持Auto-Lock模式(處于該模式才支持加密),但需要Host端的密鑰管理系統(tǒng)來(lái)管理AK。

●FIPS-SED:具有政府和軍方最高等級(jí)的加密功能、瞬間銷毀密鑰功能,支持分頻段銷毀,支持Auto-Lock模式和安全防揭功能,同樣也需要Host端的密鑰管理系統(tǒng)來(lái)管理AK。

數(shù)據(jù)加密過(guò)程:

存儲(chǔ)通過(guò)從KMC獲取AK(AK傳輸通過(guò)KMIP和SSL安全機(jī)制)讀寫(xiě)磁盤(pán)上的數(shù)據(jù),由KMC對(duì)SED的AK(認(rèn)證密鑰)進(jìn)行管理(產(chǎn)生、存儲(chǔ)、管理、撤銷、銷毀等操作),KeyBackup Server用于對(duì)KA的密鑰進(jìn)行冷備。

FIPS-SED加密硬盤(pán)具備兩層安全保護(hù),分別使用AK(Authentication Key)和DEK(Data Encryption Key)兩個(gè)安全密鑰。AK是訪問(wèn)磁盤(pán)的密鑰,DEK是數(shù)據(jù)加密的密鑰,AK保存在KMC,而DEK通過(guò)AK加密后保存在磁盤(pán)中。

1)AK設(shè)置:打開(kāi)硬盤(pán)加密特性和加密硬盤(pán)AutoLock功能時(shí),從KMC分配AK給加密盤(pán)。

2)AK認(rèn)證:硬盤(pán)上下電時(shí),從KMC獲取AK與硬盤(pán)上設(shè)置的AK匹配,如果匹配成功就可以對(duì)盤(pán)進(jìn)行讀寫(xiě)操作了。

3)AK更新:密鑰長(zhǎng)期保持不變可能面臨被破解的風(fēng)險(xiǎn),所以需要對(duì)所有加密硬盤(pán)進(jìn)行AK密鑰的更新(由用戶指定加密硬盤(pán)密鑰更新周期),加密盤(pán)將根據(jù)新的AK重新加密DEK并保存到硬盤(pán)芯片內(nèi),DEK本身并不改變,因此盤(pán)上數(shù)據(jù)仍能有效讀出和寫(xiě)入。

當(dāng)磁盤(pán)通過(guò)AK認(rèn)證并對(duì)磁盤(pán)進(jìn)行讀寫(xiě)時(shí),磁盤(pán)通過(guò)自身電路獲取磁盤(pán)內(nèi)的DEK,由AES完成數(shù)據(jù)加密和讀取數(shù)據(jù)解密功能。數(shù)據(jù)在寫(xiě)入磁盤(pán)后通過(guò)DEK加密,變成加密信息。磁盤(pán)的DEK外部是無(wú)法獲取的,所以磁盤(pán)拆除或故障后,通過(guò)機(jī)械讀取方式是無(wú)法還原信息的。

數(shù)據(jù)在主機(jī)層、網(wǎng)絡(luò)層、存儲(chǔ)系統(tǒng)都是明文數(shù)據(jù);數(shù)據(jù)寫(xiě)入硬盤(pán)時(shí),由硬盤(pán)上的AES加密引擎和DEK對(duì)數(shù)據(jù)進(jìn)行加密,數(shù)據(jù)從盤(pán)上讀出時(shí),也是由AES加密引擎和DEK(數(shù)據(jù)加密密鑰)對(duì)數(shù)據(jù)進(jìn)行解密。

密鑰通信技術(shù)原理

SED加密盤(pán)的AK密鑰保存在KMC(密鑰管理服務(wù)器/中心)上,存儲(chǔ)系統(tǒng)不緩存、不靜態(tài)存儲(chǔ)相關(guān)密鑰,在SED接入系統(tǒng)時(shí)由存儲(chǔ)系統(tǒng)向KMC申請(qǐng)或查詢AK密鑰并設(shè)置到SED加密盤(pán),存儲(chǔ)控制器與KMC之間采用KMIP安全協(xié)議進(jìn)行密鑰傳輸,保證密鑰的安全性。

存儲(chǔ)控制器與KMC之間采用CA安全證書(shū)進(jìn)行雙向認(rèn)證,需要先在存儲(chǔ)系統(tǒng)導(dǎo)出一份初始CA證書(shū),然后在KMC系統(tǒng)上進(jìn)行數(shù)字簽名,再導(dǎo)入到存儲(chǔ)系統(tǒng)。在存儲(chǔ)系統(tǒng)上配置好KMC的IP地址及通信端口后,即完成密鑰通信的配置操作。密鑰通信的雙向認(rèn)證機(jī)制如下:

1、客戶端向服務(wù)器發(fā)送消息,首先把消息用客戶端證書(shū)加密,然后連同把客戶端證書(shū)一起發(fā)送到服務(wù)器端,

2、服務(wù)器接到消息后,用客戶端證書(shū)把消息解密,然后用服務(wù)器私鑰把消息加密,把服務(wù)器證書(shū)和消息一起發(fā)送到客戶端

3、客戶端用發(fā)來(lái)的服務(wù)器證書(shū)對(duì)消息進(jìn)行解密,然后用服務(wù)器的證書(shū)對(duì)消息加密,然后在用客戶端的證書(shū)對(duì)消息在進(jìn)行一次加密,連同加密消息和客戶端證書(shū)一起發(fā)送到服務(wù)器端,

4、到服務(wù)器端首先用客戶端傳來(lái)的證書(shū)對(duì)消息進(jìn)行解密,確保消息是這個(gè)客戶發(fā)來(lái)的,然后用服務(wù)器端的私鑰對(duì)消息在進(jìn)行解密便得到了明文數(shù)據(jù)。

數(shù)據(jù)銷毀技術(shù)原理

當(dāng)用戶不再使用加密硬或需要重新規(guī)劃存儲(chǔ)空間時(shí),可以選擇對(duì)SED盤(pán)的數(shù)據(jù)進(jìn)行數(shù)據(jù)銷毀。根據(jù)實(shí)際情況,對(duì)整個(gè)硬盤(pán)池的SED進(jìn)行數(shù)據(jù)銷毀,或針對(duì)單個(gè)SED進(jìn)行數(shù)據(jù)銷毀。

數(shù)據(jù)銷毀的技術(shù)原理是通過(guò)更改SED的DEK完成的,DEK對(duì)外不可見(jiàn),直接下發(fā)更改DEK命令,使盤(pán)上的舊數(shù)據(jù)無(wú)法解密,從而達(dá)到秒級(jí)數(shù)據(jù)銷毀的目的,無(wú)需通過(guò)反復(fù)耗時(shí)的擦寫(xiě)硬盤(pán)來(lái)銷毀數(shù)據(jù)。

NetApp的NSE和NVE加密技術(shù)

加密盤(pán)技術(shù)部分已經(jīng)分享完了,接下來(lái)跟大家分享下NetApp的加密盤(pán)技術(shù)和存儲(chǔ)加密技術(shù)。NetApp FAS系統(tǒng)支持NSE和NVE兩種加密技術(shù)。

NetApp Storage Encryption(NSE)是加密盤(pán)技術(shù)方案,支持在寫(xiě)入數(shù)據(jù)時(shí)進(jìn)行數(shù)據(jù)加密數(shù)。如果沒(méi)有磁盤(pán)上的加密密鑰,就不能讀取數(shù)據(jù)。反過(guò)來(lái),加密密鑰只能被經(jīng)過(guò)身份驗(yàn)證的存儲(chǔ)節(jié)點(diǎn)訪問(wèn)。

在處理I/O請(qǐng)求時(shí),存儲(chǔ)節(jié)點(diǎn)使用從外部密鑰管理服務(wù)器或存儲(chǔ)內(nèi)部密鑰管理模塊檢索驗(yàn)證密鑰完成SED驗(yàn)證。NSE支持自加密HDD和SSD SED。用戶可以使用NetApp卷加密(NVE)與NSE對(duì)存儲(chǔ)數(shù)據(jù)進(jìn)行“雙重加密”。但是NSE不支持對(duì)MetroCluster特性進(jìn)行加密。

何時(shí)使用外部KMC密鑰管理服務(wù)器?雖然使用內(nèi)部密鑰管理器成本較低,但如果下列情況屬實(shí),就需要采用外部KMC密鑰服務(wù)器和KMIP協(xié)議:

1、加密密鑰管理解決方案必須符合聯(lián)邦信息處理標(biāo)準(zhǔn)(FIPS)140-2或OASIS KMIP標(biāo)準(zhǔn)。

2、加密存儲(chǔ)是一個(gè)多集群存儲(chǔ)系統(tǒng)解決方案。

3、需要KMC服務(wù)器支持多個(gè)集群,對(duì)加密密鑰進(jìn)行集中管理。

4、KMC服務(wù)器將身份驗(yàn)證密鑰與數(shù)據(jù)分開(kāi)存儲(chǔ)。

NetApp Volume Encryption(NVE)是一種基于軟件的存儲(chǔ)控制器的加密技術(shù),用于加密卷中的數(shù)據(jù)。只有存儲(chǔ)系統(tǒng)才能訪問(wèn)的加密密鑰,如果底層設(shè)備被重新使用、返回、錯(cuò)位或被盜,則無(wú)法讀取卷數(shù)據(jù)。

NVE可以對(duì)數(shù)據(jù)(包括快照副本)和元數(shù)據(jù)都是加密,對(duì)數(shù)據(jù)的訪問(wèn)由一個(gè)唯一的XTS-AES-256密鑰完成,每個(gè)卷一個(gè)密鑰。支持外部密鑰管理服務(wù)器或存儲(chǔ)內(nèi)部密鑰管理器。NVE可以對(duì)新卷或現(xiàn)有卷啟用加密,支持對(duì)各種存儲(chǔ)軟件特性加密,包括重復(fù)數(shù)據(jù)刪除和壓縮。

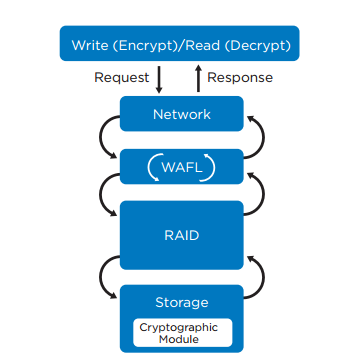

由于NVE是通過(guò)加密模塊(CryptoMod)在在RAID層執(zhí)行數(shù)據(jù)加密,這使得存儲(chǔ)軟件特性能夠與其不發(fā)生沖突,因?yàn)榇鎯?chǔ)特性是在加密之前執(zhí)行的。

但是,NVE加密技術(shù)不能對(duì)Root卷、SVM Root卷和MetroCluster元數(shù)據(jù)卷進(jìn)行加密,因?yàn)檫@些卷包含了Data Ontap系統(tǒng)的配置信息。

編輯:hfy

-

IC設(shè)計(jì)

+關(guān)注

關(guān)注

38文章

1352瀏覽量

105377 -

eda

+關(guān)注

關(guān)注

71文章

2904瀏覽量

176762 -

人工智能

+關(guān)注

關(guān)注

1805文章

48843瀏覽量

247383

發(fā)布評(píng)論請(qǐng)先 登錄

加密技術(shù)與U盤(pán)的完美結(jié)合--U盤(pán)超級(jí)加密3000

云計(jì)算的云數(shù)據(jù)安全與加密技術(shù)

光纖通道存儲(chǔ)區(qū)域網(wǎng)絡(luò)的加密技術(shù)實(shí)現(xiàn)

物質(zhì)特征加密技術(shù)的原理是什么?

軟件加密技術(shù)和注冊(cè)機(jī)制加密基礎(chǔ)

封裝技術(shù)與加密技術(shù)的相關(guān)資料推薦

網(wǎng)絡(luò)通信加密技術(shù)

基于加密技術(shù)和編碼技術(shù)的存儲(chǔ)分割編碼技術(shù)

數(shù)據(jù)加密技術(shù)有幾種類型

FDE磁盤(pán)加密技術(shù)是什么

一文詳解加密盤(pán)技術(shù)及存儲(chǔ)加密技術(shù)

一文詳解加密盤(pán)技術(shù)及存儲(chǔ)加密技術(shù)

評(píng)論