眾所周知,數據安全的三大支柱分別是:保護靜態數據、傳輸中數據和使用中數據。其中,靜態加密和傳輸中的數據加密,大家都很熟悉。

但是隨著企業業務上云,面臨的最大挑戰之一,就是如何保護使用中的數據,即在保持敏感數據的同時,還能保持數據的私有狀態。

之所以保護使用中的數據特別困難,原因在于應用程序需要明文數據(未經加密或其他方式保護的數據)才能進行計算,這意味著惡意軟件可以轉存內存中的內容以竊取信息。如果數據在內存中被泄露,服務器硬盤上的數據加密就變得不再重要。

正因如此,機密計算(ConfidentialComputing)的概念誕生了。2019年,機密計算首次被Gartner列入《2019年云安全技術成熟度曲線報告》。2020年,機密計算仍是Gartner云安全成熟度曲線上的33中技術之一。

機密計算的應用場景

機密計算的原理在于,使用基于硬件的技術將數據、特定功能或整個應用程序與操作系統、虛擬機管理程序或虛擬機管理器以及其他特權進程隔離開來。數據存儲在可信執行環境(TEE)中,即使借助調試器,也無法從外部查看數據或對數據執行的操作。TEE確保只有授權的代碼才能訪問數據。如果代碼被更改或被篡改,TEE將拒絕操作。

機密計算旨在保護敏感的代碼和數據,可以解決區塊鏈、秘鑰管理、金融、AI、多方計算、數據租賃、邊緣計算等諸多應用場景中“信任”難題,例如:

多個不互信組織之間的數據融合與聯合分析

區塊鏈上的智能合約的機密性保護

公有云平臺對攻擊的防御、高敏感信息的安全保護

保護AI模型等核心機密數據和知識產權

保護云邊端三位一體相互通信的安全以及隱秘性

在Enclave中保護支付、交易的安全性

此外,機密計算還可以帶來與安全無關的好處,如:圖像處理應用程序可以將文件存儲在TEE中,而不是將視頻流發送到云端,因而節省帶寬并縮短延遲。該應用程序甚至可以在處理器層面劃分這類任務,主CPU負責大部分處理,但依靠網卡上的TEE處理敏感計算。

雖然從理論上來講機密計算大有用處,但它并非立即可用。Gartner預計需要等5年至10年,它才會普遍使用。

科技巨頭入局機密計算

作為一種前瞻性的安全技術,目前全球的科技巨頭都已紛紛入局,大力探索和推廣機密計算技術。

微軟Azure

2017年,微軟宣布推出名為“機密計算”的Azure云平臺的新功能。該功能允許在Azure上運行的應用程序時,在靜態、傳輸中和內存計算時都能保持數據加密。

在實現方式上,微軟的機密計算有兩種模式:一種是基于虛擬機,另一種則使用英特爾推出的Skylake-SPXeon處理器中的SGX(“軟件防護擴展”)功能。

虛擬機模式,使用Windows10和WindowsServer2016中引入的Hyper-V的虛擬安全模式(VSM)功能。

使用VSM,應用程序的大部分部分將在常規操作系統的普通虛擬機中運行。受保護的TEE部件將在單獨的虛擬機中運行,該虛擬機僅包含基本存根操作系統(足以與常規VM通信)以及只需要處理敏感數據的應用程序代碼的那些部分。

即使應用程序受到攻擊并且攻擊者可以訪問主虛擬機,VSMTEE中的數據將無法訪問,因為Hyper-V使虛擬機彼此分開。攻擊者必須妥協Hyper-V本身才能突破這種隔離。

SGX模式,使用處理器功能在常規流程中切出TEE,而不需要虛擬機。處理器本身將對來自存儲器的數據進行加密和解密,使得數據僅在處理器本身內被解密。

有了這種模式,Hyper-V的安全性并不重要。應用程序唯一需要信任的,是處理器及其實施的SGX。有了SGX,沒人可以看到TEE中的數據。

阿里云

在國內,阿里云是亞太區第一個推出基于SGX((SoftwareGuardExtensions)加密計算的云服務商。2017年,阿里云與英特爾聯合發布了基于芯片級的SGX加密計算技術,保障云上客戶數據安全。

基于IntelSGX加密計算技術,阿里云為云上客戶提供了系統運行時的可信能力。云上開發者可以利用SGX技術提供的可信執行環境,將內存中的關鍵代碼和數據保護起來。

即使具備更高特權的系統組件包括BIOS、虛擬化底層、操作系統內核,以及高特權進程也都無法獲得關鍵代碼和數據,讓客戶可以擺脫對云平臺的依賴,通過擁有云上的可信執行環境,防止數據被竊取或被篡改。

2018年,基于SGX技術,阿里云又推出了基于SGX技術的區塊鏈服務平臺;2019年的云棲大會,阿里云智能也與阿里云數據庫團隊聯合發布了全加密數據庫產品。

谷歌云

在今年的GoogleCloudNext‘20大會上,谷歌云(GoogleCloud)也推出了一款基于機密計算的安全產品——“可保密虛擬機”(ConfidentialVMs)。這種新型的虛擬機可以利用谷歌的加密計算,實現對靜止狀態和內存內數據的保密。

根據谷歌云的介紹,機密虛擬機建立在第二代AMD芯片EPYC處理器上,通過較低的計算能力為客戶加密數據以完成機密計算,客戶能夠以加密的方式在谷歌云上運行其工作負載。

谷歌云方面表示,機密虛擬機的安全級別非常高,可以解鎖新的計算方案。這些機密虛擬機與真正用在加密和基于N2D高性能虛擬機相同,都是基于AMDEPYC安全加密虛擬化(SEV),該技術可以在保持其性能的同時,對虛擬機內存進行加密,利用AMD安全處理器生成密鑰,從而鎖定虛擬機內存,不僅限制了公司數據的訪問,還限制了主機上運行虛擬機的訪問。

此外,機密虛擬機將與谷歌的安全強化型虛擬機結合,為客戶提供額外的機密影像。這為客戶將工作負載轉移到谷歌云上提供了更多的動力支撐。

機密計算聯盟CCC

2019年8月,在Linux基金會下啟動成立了機密計算聯盟(CCC),旨在為機密計算定義標準,并支持開源工具的開發和采用。成員包括阿里巴巴、AMD、Arm、Facebook、Fortanix、谷歌、華為、IBM、英特爾、微軟、Oracle、瑞士電信、騰訊和VMware等巨頭。

目前,機密計算聯盟支持少數幾個開源項目,包括英特爾GXSDKforLinux、微軟的OpenEnclaveSDK和RedHat的Enarx。

但并非項目得到該聯盟的認可,才可以被認為是機密計算,比如:谷歌的Asylo與Enarx很相似,微軟Azure的機密計算服務同時支持英特爾SGX和微軟的虛擬安全模式,都可以被納入機密計算的范疇。

盡管機密計算的出現可能促使更多的企業使用云計算、區塊鏈等服務,但值得注意的是,機密計算在應用方面仍然處于起步階段,例如:機密計算底層依賴的TEE技術,帶來了額外的功能限制和兼容問題,這使得機密計算的開發者面臨應用開發難等障礙。

機密計算技術在實際應用場景中將如何落地,是否真的能有效保護數據安全,還有待進一步觀察。

責任編輯人:CC

-

云計算

+關注

關注

39文章

7976瀏覽量

139908 -

數據安全

+關注

關注

2文章

724瀏覽量

30421

發布評論請先 登錄

7大常見電機密封缺陷,這臺儀器為何能全部揪出?

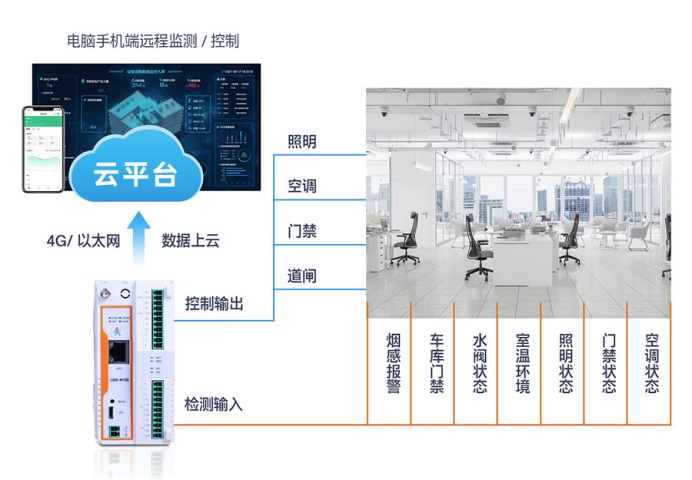

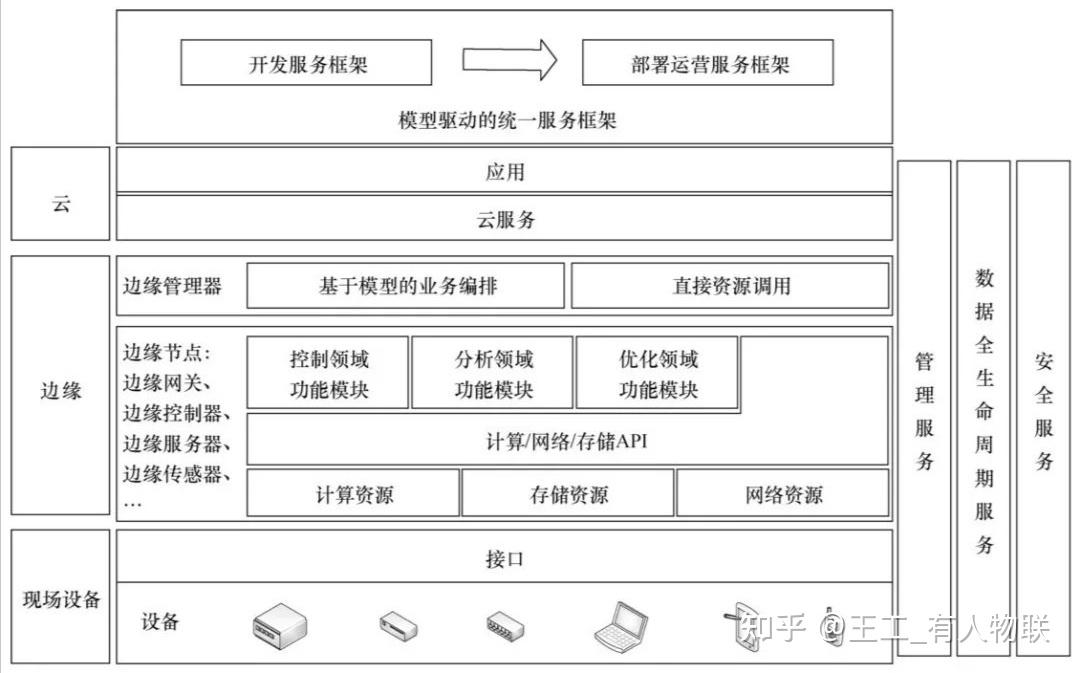

邊緣計算網關產品的應用場景

智能安防新神器?邊緣計算盒子的應用場景有哪些?

什么是邊緣計算網關?深度解析邊緣計算網關的核心技術與應用場景

頻域示波器的技術原理和應用場景

敏捷合成器的技術原理和應用場景

模塊化儀器的技術原理和應用場景

邊緣計算網關的作用是什么,有什么功能和使用場景

機密計算的應用場景,科技巨頭如何布局機密計算

機密計算的應用場景,科技巨頭如何布局機密計算

評論