聲明:本文內(nèi)容及配圖由入駐作者撰寫或者入駐合作網(wǎng)站授權(quán)轉(zhuǎn)載。文章觀點(diǎn)僅代表作者本人,不代表電子發(fā)燒友網(wǎng)立場。文章及其配圖僅供工程師學(xué)習(xí)之用,如有內(nèi)容侵權(quán)或者其他違規(guī)問題,請聯(lián)系本站處理。

舉報(bào)投訴

-

華為

+關(guān)注

關(guān)注

216文章

35084瀏覽量

255268 -

HarmonyOS

+關(guān)注

關(guān)注

80文章

2085瀏覽量

32325

發(fā)布評論請先 登錄

相關(guān)推薦

熱點(diǎn)推薦

實(shí)戰(zhàn)演練:使用相機(jī)氣密性檢測儀進(jìn)行防水測試

在攝影領(lǐng)域,尤其是進(jìn)行戶外攝影,不少攝影師會(huì)在惡劣環(huán)境下使用相機(jī),這就對相機(jī)的防水性能有了要求。而相機(jī)氣密性檢測就是判斷相機(jī)防水性能的重要途徑,下面我們就來一次使用相機(jī)氣密性檢測儀進(jìn)行防水測試的

HarmonyOS5云服務(wù)技術(shù)分享--Serverless抽獎(jiǎng)模板部署

測試服務(wù)PTS

希望這篇教程能幫你快速上手!如果部署過程中遇到問題,歡迎在評論區(qū)留言交流~ 也歡迎關(guān)注我的技術(shù)博客,每周更新HarmonyOS開發(fā)實(shí)戰(zhàn)技巧。祝各位開發(fā)者一次部署成功,活

發(fā)表于 05-22 20:25

鋰電池?zé)崾Э卦砑?b class='flag-5'>安全檢測技術(shù)解析

#鋰電池?zé)崾Э卦砑?b class='flag-5'>安全檢測技術(shù)解析

大規(guī)模儲(chǔ)能場站的出現(xiàn),是新能源應(yīng)用發(fā)展的必然結(jié)果。與此同時(shí),其基礎(chǔ)元件——鋰電池的熱失控,往往會(huì)蔓延導(dǎo)致大規(guī)模火災(zāi)災(zāi)難,嚴(yán)重時(shí)甚至累及人員生命安全

發(fā)表于 05-12 16:51

如何維護(hù)i.MX6ULL的安全內(nèi)核?

使用的是 v.LF5.15.71_2.2.0,其中包括 Yocto Kirkstone。但是,內(nèi)核 5.15.71 存在許多安全漏洞:根據(jù) cvedetails.com 為 2077。修補(bǔ)所有這些幾乎是不可行的,即使使用了

發(fā)表于 04-01 08:28

如何利用iptables修復(fù)安全漏洞

隨著網(wǎng)絡(luò)安全威脅的不斷增加,安全中心掃描越來越頻繁。尤其是在大數(shù)據(jù)安全中心的漏洞報(bào)告中,許多漏洞在生產(chǎn)環(huán)境中無法通過服務(wù)升級來修復(fù)。

直流充電安全測試負(fù)載方案解析

專業(yè)化的安全測試負(fù)載方案進(jìn)行系統(tǒng)性驗(yàn)證。本文針對直流充電安全測試需求,深入解析關(guān)鍵技術(shù)及實(shí)施方案。

一、

發(fā)表于 03-13 14:38

微軟Outlook曝高危安全漏洞

近日,美國網(wǎng)絡(luò)安全和基礎(chǔ)設(shè)施安全局(CISA)發(fā)布了一項(xiàng)緊急安全公告,揭示了微軟Outlook中存在的一個(gè)高危遠(yuǎn)程代碼執(zhí)行漏洞(CVE-2024-21413)。該

Web安全之滲透測試基礎(chǔ)與實(shí)踐

在網(wǎng)絡(luò)安全領(lǐng)域,Web滲透測試是發(fā)現(xiàn)Web應(yīng)用漏洞的重要手段。下面介紹滲透測試的基礎(chǔ)和實(shí)踐。 信息收集是滲透測試的第一步。使用whois命令

對稱加密技術(shù)有哪些常見的安全漏洞?

對稱加密技術(shù)在實(shí)際應(yīng)用中可能面臨的安全漏洞主要包括: 實(shí)現(xiàn)不當(dāng): 錯(cuò)誤的加解密實(shí)現(xiàn)、弱隨機(jī)數(shù)生成器或其他邏輯錯(cuò)誤都可能導(dǎo)致安全漏洞。 漏洞利用: 利用已知的弱點(diǎn)或攻擊手段,如理論上可行

物聯(lián)網(wǎng)系統(tǒng)的安全漏洞分析

隨著物聯(lián)網(wǎng)技術(shù)的快速發(fā)展,越來越多的設(shè)備被連接到互聯(lián)網(wǎng)上,從智能家居、智能城市到工業(yè)自動(dòng)化,物聯(lián)網(wǎng)的應(yīng)用范圍不斷擴(kuò)大。然而,隨著物聯(lián)網(wǎng)設(shè)備的增多,安全問題也日益凸顯。 一、物聯(lián)網(wǎng)系統(tǒng)安全漏洞的成因

如何使用 IOTA?分析安全漏洞的連接嘗試

在當(dāng)今數(shù)字化世界中,網(wǎng)絡(luò)安全變得至關(guān)重要。本文將探討如何利用流量數(shù)據(jù)分析工具來發(fā)現(xiàn)和阻止安全漏洞和惡意連接。通過分析 IOTA 流量,您可以了解如何識別不當(dāng)行為,并采取適當(dāng)?shù)拇胧﹣肀Wo(hù)您的網(wǎng)絡(luò)和數(shù)據(jù)。我們將深入研究IOTA的工作流程,以了解如何準(zhǔn)確地分析連接嘗試,并識別可

漏洞掃描一般采用的技術(shù)是什么

漏洞掃描是一種安全實(shí)踐,用于識別計(jì)算機(jī)系統(tǒng)、網(wǎng)絡(luò)或應(yīng)用程序中的安全漏洞。以下是一些常見的漏洞掃描技術(shù): 自動(dòng)化

漏洞掃描的主要功能是什么

漏洞掃描是一種網(wǎng)絡(luò)安全技術(shù),用于識別計(jì)算機(jī)系統(tǒng)、網(wǎng)絡(luò)或應(yīng)用程序中的安全漏洞。這些漏洞可能被惡意用戶利用來獲取未授權(quán)訪問、數(shù)據(jù)泄露或其他形式的

蘋果macOS 15 Sequoia將修復(fù)18年老漏洞,筑牢企業(yè)內(nèi)網(wǎng)安全防線

8月8日,網(wǎng)絡(luò)安全領(lǐng)域傳來重要消息,一個(gè)長達(dá)18年的安全漏洞正在被黑客廣泛利用,以入侵企業(yè)內(nèi)網(wǎng),威脅企業(yè)信息安全。幸運(yùn)的是,蘋果公司已確認(rèn)在其即將推出的macOS 15 Sequoia系統(tǒng)中將修復(fù)這一長期存在的

從CVE-2024-6387 OpenSSH Server 漏洞談?wù)勂髽I(yè)安全運(yùn)營與應(yīng)急響應(yīng)

在當(dāng)今數(shù)字化時(shí)代,網(wǎng)絡(luò)安全已成為企業(yè)運(yùn)營中不可忽視的重要一環(huán)。隨著技術(shù)的不斷發(fā)展,黑客攻擊手段也在不斷升級,其中0day漏洞的利用更是讓企業(yè)防不勝防。0day漏洞是指在廠商尚未發(fā)布補(bǔ)丁

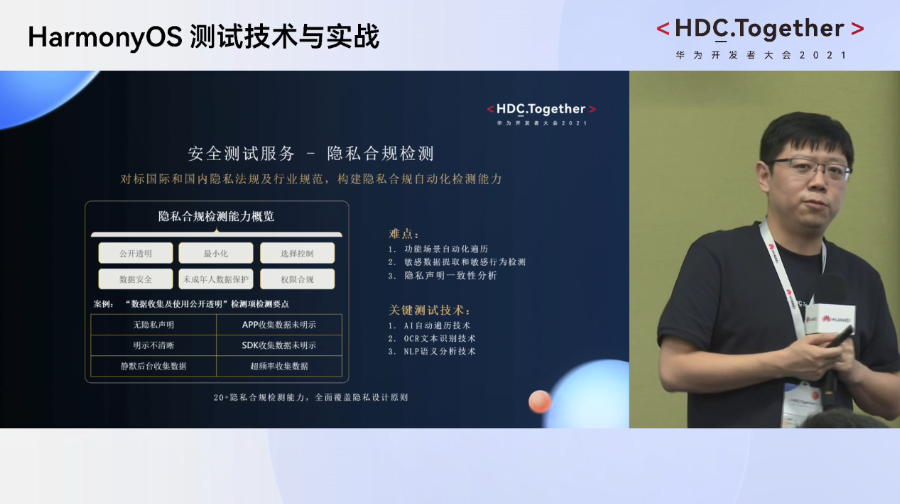

HarmonyOS測試技術(shù)與實(shí)戰(zhàn)-安全漏洞檢測

HarmonyOS測試技術(shù)與實(shí)戰(zhàn)-安全漏洞檢測

評論