在開發(fā)以MCU為核心的嵌入式系統(tǒng)時,當(dāng)軟件程序向預(yù)設(shè)的數(shù)據(jù)結(jié)構(gòu)(通常是一個固定長度的緩沖區(qū))之外的程序調(diào)用堆棧的內(nèi)存地址范圍寫入數(shù)據(jù)時,就會發(fā)生堆棧緩沖區(qū)溢出。這幾乎必然會損壞附近的數(shù)據(jù),甚至?xí)淖兎祷睾瘮?shù)。如果是有意為之,則這就是我們熟知的堆棧粉碎。防范堆棧緩沖區(qū)溢出的一種方法是使用堆棧canary,因其類似于在煤礦中使用金絲雀偵測毒氣而得名。目前,在以IAR Embedded Workbench為代表的領(lǐng)先開發(fā)工具的所有最新版本中,均已支持堆棧保護(hù)功能。

堆棧保護(hù)功能已經(jīng)成為最新嵌入式開發(fā)工具中必要的功能,但要在諸如IAR Embedded Workbench for Arm這樣的行業(yè)標(biāo)桿工具中實現(xiàn)堆棧保護(hù),就要使用一種啟發(fā)式算法來確認(rèn)一個函數(shù)是否需要堆棧保護(hù)。如果任何函數(shù)內(nèi)定義的局部變量為數(shù)組類型或包含數(shù)組類型成員的結(jié)構(gòu)類型,則該函數(shù)就需要堆棧保護(hù)。此外,如果任何局部變量的地址被傳播到函數(shù)之外,則該函數(shù)也需要堆棧保護(hù)。

如果一個函數(shù)需要堆棧保護(hù),那么該函數(shù)的局部變量將被按序排放,將數(shù)組類型的變量在函數(shù)堆棧中被放置在盡可能高的地址。在這些變量之后,會放置一個canary元素。在函數(shù)入口處,canary被初始化。初始化值取自全局變量 __stack_chk_guard。在函數(shù)退出時,代碼會驗證canary元素是否仍然包含初始化值。如果該數(shù)值被改變,函數(shù) __stack_chk_fail就會被調(diào)用。

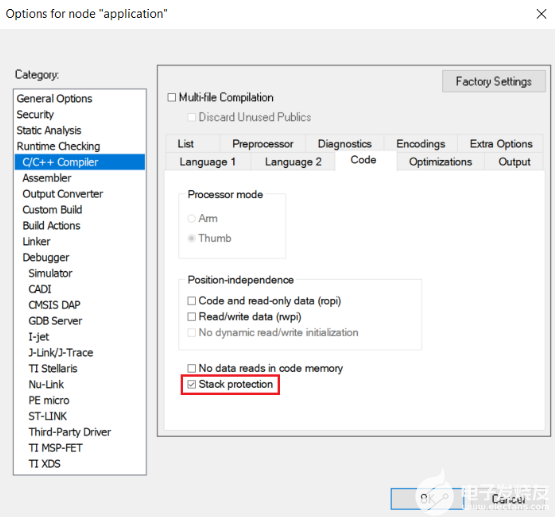

以被廣泛使用的IAR Embedded Workbench for Arm嵌入式開發(fā)工具為例,使用Project》Options》C/C++ Compiler》Code》Stack protection選項,即可針對被認(rèn)定為需要保護(hù)的函數(shù)啟用堆棧保護(hù)。

或者,您也可以使用Project》Options》C/C++ Compiler》Extra Options頁面,指定 --stack_protection命令行來啟用堆棧保護(hù)功能。

在實際應(yīng)用實現(xiàn)堆棧保護(hù)

要使用堆棧保護(hù),開發(fā)人員必須在應(yīng)用中定義以下對象:

· extern uint32_t __stack_chk_guard全局變量 __stack_chk_guard在第一次使用前必須被初始化。如果初始化值是隨機(jī)的,則安全性會更高。

· __interwork __nounwind __noreturn void __stack_chk_fail(void)__stack_chk_fail函數(shù)的作用是通知發(fā)生了錯誤,然后終止應(yīng)用。請注意,這個函數(shù)的返回地址將指向失效函數(shù)。

arm\src\lib\runtime目錄下的文件stack_protection.c提供了 __stack_chk_guard和 __stack_chk_fail函數(shù)的參考模板。

總結(jié)

由于今天全球半導(dǎo)體供應(yīng)鏈緊張狀況尚未得到緩解,因此許多MCU等嵌入式應(yīng)用需要利用開發(fā)工具來保持核心技術(shù)和器件供應(yīng)上的靈活性,并最大限度地在不同硬件平臺上重用已完成的軟件。在這種情況下,無論是MCU芯片開發(fā)商還是嵌入式系統(tǒng)工程師,都需要利用那些已被業(yè)界最廣泛使用的開發(fā)工具,如IAR Embedded Workbench for Arm。由于這些工具也是其開發(fā)商和行業(yè)領(lǐng)先的MCU供應(yīng)商多年合作的成果,可以針對不同的硬件資源體系和應(yīng)用環(huán)境給出相應(yīng)的幫助,如IAR Embedded Workbench中的堆棧保護(hù)功能,因此可以以更短的研發(fā)周期,來實現(xiàn)嵌入式開發(fā)人員的研發(fā)目標(biāo)。

-

mcu

+關(guān)注

關(guān)注

146文章

17985瀏覽量

367372 -

嵌入式開發(fā)

+關(guān)注

關(guān)注

18文章

1077瀏覽量

48901

發(fā)布評論請先 登錄

嵌入式開發(fā)就業(yè)還有前景嗎?

嵌入式開發(fā)入門指南:從零開始學(xué)習(xí)嵌入式

嵌入式開發(fā):高門檻的系統(tǒng)性工程與 996 的行業(yè)困局

如何成為嵌入式開發(fā)工程師?

盤點(diǎn)工程師常用的嵌入式開發(fā)工具

如何提高嵌入式代碼質(zhì)量?

嵌入式開發(fā)必備-RK3562演示Linux常用系統(tǒng)查詢命令(上)觸覺智能出品

嵌入式工程師常用的開發(fā)工具有哪些?

如何使用 RISC-V 進(jìn)行嵌入式開發(fā)

零基礎(chǔ)嵌入式開發(fā)學(xué)習(xí)路線

在嵌入式開發(fā)領(lǐng)域,有哪些好用的國產(chǎn)工具?

嵌入式開發(fā)常見問題排查

嵌入式開發(fā)常用軟件有哪些?

AWFlow:內(nèi)置豐富的功能節(jié)點(diǎn),簡化嵌入式開發(fā)流程

如何利用現(xiàn)代嵌入式開發(fā)工具中的堆棧保護(hù)功能

如何利用現(xiàn)代嵌入式開發(fā)工具中的堆棧保護(hù)功能

評論