好消息是,有越來越多的汽車網(wǎng)絡安全活動來保護車載硬件和軟件以及云平臺。

大約六年前,汽車行業(yè)開始認真對待網(wǎng)絡安全,并開始投資設計和部署網(wǎng)絡安全解決方案。汽車行業(yè)現(xiàn)在正在部署網(wǎng)絡安全硬件和軟件,但要保護汽車中的每個 ECU 免受越來越多的網(wǎng)絡攻擊還有很長的路要走。

汽車行業(yè)的網(wǎng)絡安全比智能手機和個人電腦復雜得多,主要原因有兩個:

每輛車中的數(shù)十個 ECU 通過多條不同速度和特性的電子總線連接,以及

多個潛在的車載和遠程接入點,例如 OBDII、USB 和 SD 端口、無鑰匙進入、藍牙和 Wi-Fi、嵌入式調制解調器、傳感器、信息娛樂或智能手機應用程序以及通過遠程信息處理和其他云系統(tǒng)訪問汽車的多重連接系統(tǒng)。

好消息是,越來越多的汽車網(wǎng)絡安全活動旨在創(chuàng)建車載硬件和軟件以及網(wǎng)絡安全云平臺。一些網(wǎng)絡安全標準和法規(guī)正在出現(xiàn),這將進一步增加在所有聯(lián)網(wǎng)車輛中部署網(wǎng)絡安全解決方案的勢頭。

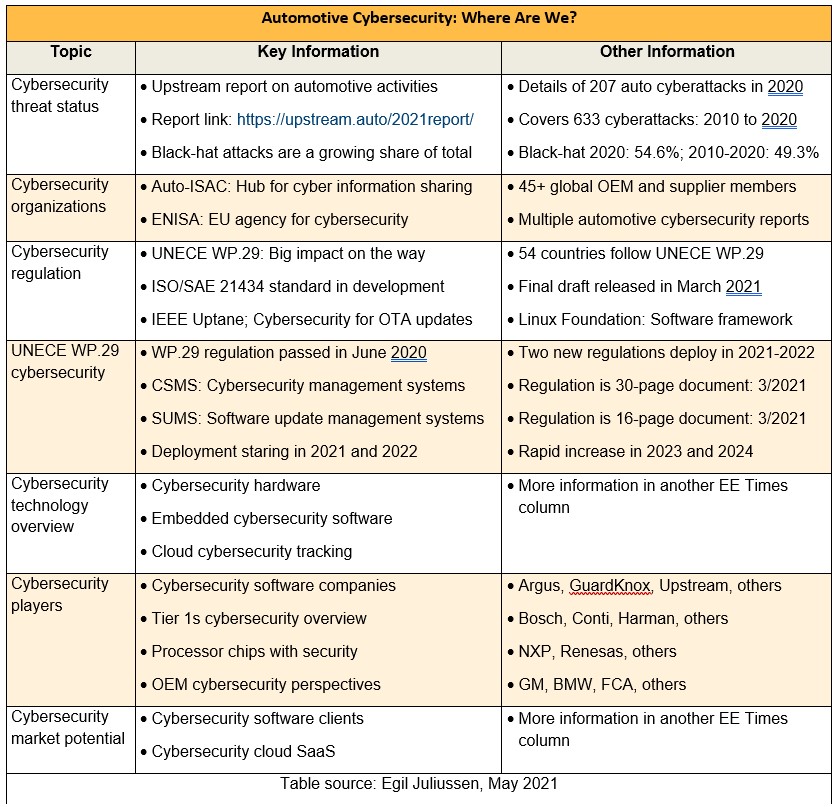

下表是本專欄網(wǎng)絡安全報道的摘要。其他網(wǎng)絡安全信息將包含在另一列中。

網(wǎng)絡安全威脅狀態(tài)

Upstream Security 發(fā)布了幾份分析汽車網(wǎng)絡攻擊的年度報告。2021 年初發(fā)布的最新報告包含 2010 年至 2020 年的數(shù)據(jù),涵蓋全球 200 多起汽車網(wǎng)絡事件。

該報告包含有關深網(wǎng)和暗網(wǎng)的信息,這些信息使汽車網(wǎng)絡犯罪分子能夠以顯著的匿名性進行通信。有一些論壇詳細討論了如何攻擊聯(lián)網(wǎng)車輛、如何訪問敏感數(shù)據(jù)以及如何接管和竊取車輛。即使在表面網(wǎng)絡上,網(wǎng)絡犯罪分子也可以找到出售黑客工具、禁用防盜器的服務、代碼抓取器和有關如何偷車的教程的在線商店。

一個有趣的數(shù)據(jù)點是攻擊的方向——所謂的攻擊向量。右表清楚地表明有兩個受歡迎的目標。云服務器是近 33% 的總網(wǎng)絡攻擊的切入點,因為黑客試圖獲取可用于危害汽車網(wǎng)絡安全的寶貴數(shù)據(jù)。不安全的無鑰匙進入或遙控鑰匙經(jīng)常被利用來獲得訪問權和偷車。移動應用程序以近 10% 的網(wǎng)絡攻擊排名第三。

有趣的是,遠程攻擊占網(wǎng)絡攻擊總數(shù)的近 80%,而物理攻擊約占 20%。

Upstream 還跟蹤所謂的白帽和黑帽攻擊者之間的網(wǎng)絡攻擊來源。白帽黑客沒有惡意。他們大多是侵入系統(tǒng)進行安全驗證或漏洞評估的研究人員。白帽研究人員經(jīng)常因發(fā)現(xiàn)漏洞而被黑客公司雇用和/或獎勵。黑帽黑客出于個人利益或惡意原因攻擊系統(tǒng)。2020 年,黑帽黑客占網(wǎng)絡攻擊總數(shù)的 54.6%,而 2010 年至 2020 年占所有攻擊的 49.3%。

白帽黑客正在獨立或作為漏洞賞金計劃的一部分發(fā)現(xiàn)新漏洞。在漏洞賞金計劃中,如果他們發(fā)現(xiàn)車輛和連接服務中的漏洞,他們就會獲得報酬。運行漏洞賞金計劃的汽車原始設備制造商的名單正在增加。許多原始設備制造商,包括特斯拉、通用汽車、福特、FCA、戴姆勒等,都在 BugCrowd、HackerOne 或他們自己的網(wǎng)站等平臺上參與漏洞賞金計劃。

軟件組件中的漏洞在 MITRE 于 1999 年啟動的一個計劃中作為常見漏洞和暴露 (CVE) 發(fā)布。報告了 110 個汽車 CVE,其中 2020 年報告了 33 個,而 2019 年為 24 個。

自動ISAC

大多數(shù)行業(yè)都成立了打擊網(wǎng)絡安全的組織;這些組織通常被稱為信息共享與分析中心 (ISAC)。Auto-ISAC 成立于 2015 年 8 月;它運營著一個中央樞紐,用于共享、跟蹤和分析與聯(lián)網(wǎng)車輛相關的網(wǎng)絡威脅、漏洞和事件的情報。總部位于華盛頓特區(qū),網(wǎng)站為Auto-ISAC – 汽車信息共享與分析中心 (automotiveisac.com)。

Auto-ISAC 成員占北美銷售的輕型汽車的 99% 以上;該組織還擁有超過 45 個全球 OEM 和供應商成員。Auto-ISAC 的成員資格已擴大到包括重型卡車 OEM 及其供應商,以及商用車行業(yè)——包括車隊和運營商。供應商包括一級供應商,以及 Argo、英特爾、Motional 和 Waymo 等公司。

也有與其他組織的合作。Auto-ISAC 與其他 23 個 ISAC 協(xié)作,涵蓋醫(yī)療保健、航空、電信和金融服務等關鍵基礎設施領域。

埃尼薩

歐盟網(wǎng)絡安全局(ENISA) 是歐盟致力于在整個歐洲實現(xiàn)網(wǎng)絡安全的機構。ENISA 為歐盟網(wǎng)絡政策做出貢獻,通過網(wǎng)絡安全認證提高 ICT 產(chǎn)品、服務和流程的可信度。ENISA 活躍于汽車網(wǎng)絡安全領域,并發(fā)布了多份相關報告。

2021 年 2 月,ENISA 發(fā)表了:自動駕駛中采用人工智能的網(wǎng)絡安全挑戰(zhàn)。該報告提供了有關在自動駕駛汽車中使用人工智能技術所面臨的網(wǎng)絡安全挑戰(zhàn)的見解。它描述了歐洲和國際層面的政策背景。

2019 年 11 月,ENISA 發(fā)布:智能汽車安全的良好實踐。該報告定義了聯(lián)網(wǎng)汽車和半自動駕駛汽車安全的良好做法。2017 年,ENISA 發(fā)布了:智能汽車的網(wǎng)絡安全和彈性,重點介紹汽車 OEM 和供應商在保護嵌入式系統(tǒng)免受網(wǎng)絡攻擊方面的最佳實踐。

網(wǎng)絡安全標準和法規(guī)的一項主要要求是在車輛的整個生命周期中保護車輛,從開發(fā)、生產(chǎn)和客戶使用階段。

經(jīng)過兩年的籌備和修訂,聯(lián)合國于 2020 年 6 月 24 日通過了 UNECE WP.29 網(wǎng)絡安全法規(guī)。WP.29 適用于歐盟、英國、日本和韓國等 54 個國家。這54個國家約占世界汽車產(chǎn)量的35%。許多其他國家接受符合聯(lián)合國標準的車輛。54 個國家中不包括美國。所有向這些市場銷售產(chǎn)品的制造商,包括美國汽車制造商,都必須遵守其產(chǎn)品和流程的 WP.29 網(wǎng)絡安全法規(guī)。

聯(lián)合國法規(guī)具有法律效力。如果一個國家或地區(qū)采用 WP.29 法規(guī),則 OEM 需要提供合規(guī)證明才能獲得型式批準才能進入市場。在歐洲,型式認證提供了整車級別合規(guī)性的相互認可。如果制造商在某個歐盟國家獲得了某種車型的認證,則無需進一步測試即可在整個歐盟范圍內銷售該車型。

WP.29 法規(guī)包括兩個關于汽車網(wǎng)絡安全的主要指令。更多詳細信息包含在下一節(jié)中。

ISO/SAE 21434 制定了道路車輛網(wǎng)絡安全的新標準,重點是在車輛的工程階段增加網(wǎng)絡安全。該標準規(guī)定了網(wǎng)絡安全風險管理的要求,強調網(wǎng)絡安全流程和溝通和管理網(wǎng)絡安全風險的通用語言。該標準不包含針對網(wǎng)絡安全解決方案的特定技術或建議。

該標準由 ISO 和 SAE 工作組共同開發(fā),并將由兩個組織發(fā)布。超過 25 家汽車制造商和 20 家一級供應商正在制定該標準。ISO/SAE 21434 的最終草案于 2021 年馬赫發(fā)布。可能要到 2022 年才能發(fā)布標準。

ISO/SAE 21434 標準化工作與歐盟和 UNECE WP.29 活動相關聯(lián)并正在協(xié)調發(fā)展。

另一個重要的標準是 Uptane,它是為 OTA 軟件更新而開發(fā)的。Uptane 于 2017 年 1 月正式推出。Uptane 聯(lián)盟于 2018 年成立。它是在 IEEE 國際標準與技術組織 (ISTO) 旗下組織的非營利組織。隨著 1.0 版的推出,Uptane 于 2019 年 7 月成為 IEEE/ISTO 6100 標準。Uptane 聯(lián)盟將監(jiān)督未來的 Uptane 標準,并于 2021 年 1 月推出 Uptane 1.1 版。有多家公司提供符合 Uptane 的軟件產(chǎn)品。

UNECE WP.29 網(wǎng)絡安全

2020 年 6 月,通過了兩項新的聯(lián)合國網(wǎng)絡安全法規(guī)——WP.29 網(wǎng)絡安全法規(guī)。這兩項法規(guī)都適用于所有類型的車輛。網(wǎng)絡安全法規(guī)于 2021 年 3 月更新。2021 年和 2022 年將在一些國家開始部署,并在 2023 年和 2024 年進行大規(guī)模部署。

第一項法規(guī)側重于網(wǎng)絡安全和網(wǎng)絡安全管理系統(tǒng) (CSMS)。CSMS 文件的最新更新位于:E/ECE/TRANS/505/Rev.3/Add.151 (unece.org)。

WP.29 CSMS 定義:CSMS 是一種基于風險的系統(tǒng)方法,定義組織流程、職責和治理,以處理與車輛網(wǎng)絡威脅相關的風險并保護它們免受網(wǎng)絡攻擊。

CSMS 文檔包含有關網(wǎng)絡安全威脅的出色信息,并列出了大量漏洞和攻擊方法。附件 5 有 10 頁的多個類別的漏洞描述。下面的第一個表格總結了威脅和漏洞。CSMS 文檔中列出了具有多種漏洞類型 (29) 的六種威脅類型和大量示例 (67)。

下表總結了 CSMS 文檔中描述的網(wǎng)絡安全威脅的緩解措施。B 表數(shù)據(jù)用于車輛內部的威脅。C 表數(shù)據(jù)用于車輛外部的威脅。

如果汽車網(wǎng)絡安全是您感興趣的話題,則值得檢查包含所有數(shù)據(jù)的原始文檔。

第二條法規(guī)是關于軟件更新流程和軟件更新管理系統(tǒng) (SUMS)。SUMS 文件可在以下網(wǎng)址獲得:E/ECE/TRANS/505/Rev.3/Add.151 (unece.org)。

WP.29 SUMS 定義:軟件更新管理系統(tǒng)是指定義組織流程和程序的系統(tǒng)方法,以符合根據(jù)本法規(guī)交付軟件更新的要求。

聯(lián)合國關于軟件更新和軟件更新管理系統(tǒng)統(tǒng)一規(guī)定的新規(guī)定適用于允許軟件更新的車輛。除乘用車、貨車、卡車和公共汽車外,該法規(guī)還適用于拖車和農(nóng)用車輛。

WP.29 軟件更新法規(guī)要求汽車 OEM:

記錄每種車輛類型的軟件和硬件版本。

記錄軟件更新過程。

識別與型式批準相關的軟件。

驗證組件上的軟件是否正確。

識別軟件更新的軟件相互依賴性。

識別車輛目標并驗證它們是否與更新兼容。

確定更新是否影響安全或安全駕駛。

評估軟件更新是否會影響型式批準。

通知車主更新。

汽車原始設備制造商必須滿足以下要求:

為道路上的所有車輛開發(fā)軟件更新管理系統(tǒng)。

以完整性和真實性保護軟件更新過程。

保護軟件標識號。

確保從車輛上可以讀取軟件識別號。

無線軟件更新必須:

如果更新失敗,則恢復以前的功能

僅在有足夠的電量完成時才執(zhí)行更新

確保安全執(zhí)行。

證明車輛能夠進行更新。

通知用戶每次更新和完成。

需要機械師時通知用戶。

我正在準備另一個關于網(wǎng)絡安全的專欄,其中將包括有關網(wǎng)絡安全產(chǎn)品、軟件公司和其他提供產(chǎn)品和使用網(wǎng)絡安全的公司的參與者的信息。

審核編輯:郭婷

-

傳感器

+關注

關注

2564文章

52793瀏覽量

765416 -

嵌入式

+關注

關注

5146文章

19598瀏覽量

316238 -

調制解調器

+關注

關注

3文章

873瀏覽量

39514

發(fā)布評論請先 登錄

國芯科技榮獲TüV 北德 ISO/SAE 21434 汽車網(wǎng)絡安全流程認證證書

舜宇智領榮獲DEKRA德凱ISO/SAE 21434汽車網(wǎng)絡安全認證

杰發(fā)科技通過ISO/SAE 21434汽車網(wǎng)絡安全管理體系認證

鐵將軍通過ISO/SAE 21434汽車網(wǎng)絡安全管理體系認證

中科創(chuàng)達通過ISO/SAE 21434汽車網(wǎng)絡安全管理體系認證

華銳捷榮獲TüV南德ISO/SAE 21434汽車網(wǎng)絡安全認證

時代智能獲TüV南德ISO/SAE 21434汽車網(wǎng)絡安全認證

TüV南德授予時代智能ISO/SAE 21434 汽車網(wǎng)絡安全流程認證證書

駱駝集團武漢光谷研發(fā)中心獲ISO/SAE 21434汽車網(wǎng)絡安全流程認證

智達誠遠榮獲TüV南德ISO/SAE 21434汽車網(wǎng)絡安全認證

智能網(wǎng)聯(lián)汽車網(wǎng)絡安全開發(fā)解決方案

經(jīng)緯恒潤榮獲ISO/SAE 21434汽車網(wǎng)絡安全流程認證

愛芯元智通過ISO/SAE 21434:2021汽車網(wǎng)絡安全流程認證

網(wǎng)絡安全技術商CrowdStrike與英偉達合作

能可瑞獲頒TüV南德ISO/SAE 21434 汽車網(wǎng)絡安全流程認證證書

針對多種汽車網(wǎng)絡安全威脅的努力

針對多種汽車網(wǎng)絡安全威脅的努力

評論