邊緣AI計(jì)算近年來一直是一個(gè)熱門話題。到2020年,該市場的價(jià)值已經(jīng)達(dá)到90億美元,預(yù)計(jì)到2030年將超過600億美元(聯(lián)合市場研究)。最初由計(jì)算機(jī)視覺系統(tǒng)驅(qū)動(dòng)(特別是用于自動(dòng)駕駛汽車 - 沒有雙關(guān)語),其他邊緣應(yīng)用的擴(kuò)散,如先進(jìn)的降噪和空間音頻,進(jìn)一步加速了邊緣AI計(jì)算市場的增長。

無論計(jì)算是在云中還是在邊緣進(jìn)行,數(shù)據(jù)保護(hù)對于確保AI系統(tǒng)操作的安全性仍然至關(guān)重要。例如,完整性檢查和安全啟動(dòng)/更新無疑是關(guān)鍵任務(wù)。此外,對于直接影響人們生活的應(yīng)用(如智能汽車、醫(yī)療保健、智能鎖和工業(yè)物聯(lián)網(wǎng)),成功的攻擊不僅會影響該應(yīng)用數(shù)據(jù)集的安全性,還可能危及生命。想象一下智能攝像頭監(jiān)控系統(tǒng)的情況,如果黑客設(shè)法改變AI模型或輸入流圖像,就無法正確推斷和檢測入侵和危險(xiǎn)。

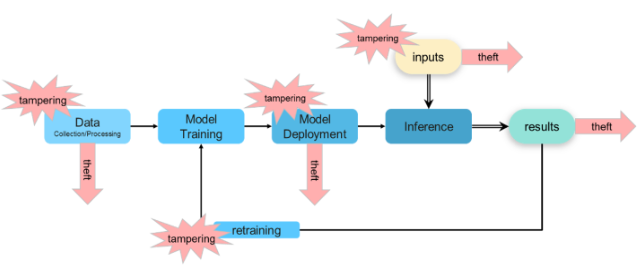

與開箱即用的標(biāo)準(zhǔn)CPU不同,神經(jīng)網(wǎng)絡(luò)需要在投入使用之前學(xué)習(xí)如何進(jìn)行正確的推斷。因此,AI系統(tǒng)創(chuàng)建者在規(guī)劃系統(tǒng)安全性時(shí)必須包括訓(xùn)練階段。這意味著除了硬件本身(包括神經(jīng)網(wǎng)絡(luò)加速器)之外,還需要考慮其他相關(guān)的攻擊面。這些包括:

篡改/竊取訓(xùn)練數(shù)據(jù)

篡改/竊取經(jīng)過訓(xùn)練的AI模型

篡改/竊取輸入數(shù)據(jù)

推理結(jié)果被盜

篡改用于重新訓(xùn)練的結(jié)果

使用隱私(防盜和防篡改)和完整性(篡改檢測)的加密功能仔細(xì)實(shí)施安全協(xié)議可以減輕此類攻擊。邊緣AI系統(tǒng)的訓(xùn)練到實(shí)施階段的圖表如下圖所示,以及上述來自篡改和盜竊的威脅:

圖1:對AIoT系統(tǒng)的操作威脅

由于整個(gè)訓(xùn)練過程需要花費(fèi)大量的時(shí)間和精力來收集訓(xùn)練數(shù)據(jù)(以及訓(xùn)練時(shí)間本身),因此盜竊或篡改訓(xùn)練的模型意味著公司資源/專有知識的重大損失。因此,考慮到安全性對Edge AI SoC的重要性,以及堅(jiān)定的黑客可以使用的廣泛攻擊面,今天的設(shè)計(jì)人員必須從設(shè)計(jì)周期開始就將安全性作為首要考慮因素也就不足為奇了。正如人工智能系統(tǒng)在不斷發(fā)展一樣,隨著人工智能系統(tǒng)復(fù)雜性的不斷增長,這些系統(tǒng)的安全性也需要逐步提高,以便能夠繼續(xù)抵御更復(fù)雜的攻擊。

在討論如何保護(hù)邊緣AI SoC之前,我們必須首先了解攻擊是如何發(fā)生的。有許多文章討論了基于軟件的攻擊和對策。與此同時(shí),直接攻擊硬件也變得流行起來。大獎(jiǎng)是存儲在SoC中的密鑰,因?yàn)樵S多設(shè)計(jì)仍然將密鑰存儲在不安全的電子保險(xiǎn)絲一次性可編程(OTP)存儲器中。電子保險(xiǎn)絲一次性密碼器中的數(shù)據(jù)可以用透射電鏡或掃描電鏡提取。攻擊者可以對設(shè)計(jì)采用側(cè)信道攻擊(SCA),而沒有適當(dāng)?shù)姆来鄹脑O(shè)計(jì)來獎(jiǎng)勵(lì)密鑰。或者,可能會使用篡改的啟動(dòng)代碼中斷啟動(dòng)過程并接管系統(tǒng)。

在此處詳細(xì)了解防篡改設(shè)計(jì)的重要性。

提高系統(tǒng)安全性的常見第一步是用防熔斷器OTP替換基于缺陷的OTP存儲器。下一個(gè)中間步驟是安裝信任根,其中通常包括受保護(hù)的存儲、熵源(利用 PUF 和/或 TRNG)和唯一標(biāo)識符(充當(dāng)安全啟動(dòng)流的基礎(chǔ))。最后一步是集成功能齊全的加密協(xié)處理器或在其自己的受保護(hù)安全區(qū)或受信任的執(zhí)行環(huán)境中運(yùn)行的安全元件。像這樣的安全元件能夠在其自己的可信保護(hù)區(qū)域內(nèi)執(zhí)行所有安全/加密功能。

對于設(shè)計(jì)人員來說,將其他安全模塊集成到單個(gè)系統(tǒng)中是一項(xiàng)始終存在的挑戰(zhàn)。設(shè)計(jì)架構(gòu)師傾向于選擇更簡單,更完整的解決方案來集成,無論是更新現(xiàn)有產(chǎn)品還是開發(fā)全新的產(chǎn)品線。

由于此類安全模塊/IP的大小和功能集將根據(jù)所選的安全程度而有所不同,因此集成多個(gè)IP對于第一代設(shè)計(jì)基本上是不可避免的。這通常會導(dǎo)致從自上而下的角度考慮安全性,從加密算法開始,到密鑰存儲作為拼圖中的最后一部分結(jié)束。但是,這種方法提出了兩個(gè)主要問題:

創(chuàng)建和維護(hù)涵蓋多個(gè) IP 的安全邊界;

當(dāng) IP 來自不同供應(yīng)商時(shí),額外的集成工作。

在為任何系統(tǒng)(而不僅僅是 Edge AI SoC)添加安全性時(shí),易于集成的特性仍然很重要。但是,由于邊緣設(shè)備部署在現(xiàn)場(并且在許多情況下依賴于電池),因此功耗是邊緣AI SoC的獨(dú)特而重要的考慮因素。不幸的是,這與推動(dòng)需要在邊緣運(yùn)行的更復(fù)雜的函數(shù)(與計(jì)算相關(guān))直接相反。因此,對于那些尋求更高性能和更低功耗的人來說,利用更先進(jìn)的工藝技術(shù)已成為一個(gè)有吸引力的選擇。

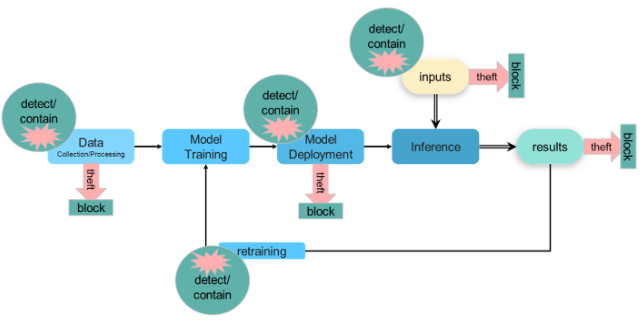

目前的市場趨勢表明,越來越多的Edge AI SoC設(shè)計(jì)采用了12/16nm工藝節(jié)點(diǎn),在計(jì)算能力、電流消耗和成本之間找到了最佳平衡點(diǎn)。一旦完全集成,PUFsecurity的PUFcc就可以針對上述威脅提供必要的保護(hù),阻止盜竊并檢測/遏制數(shù)據(jù)篡改的企圖:

圖 2:使用 PUFcc 阻止/包含/檢測威脅

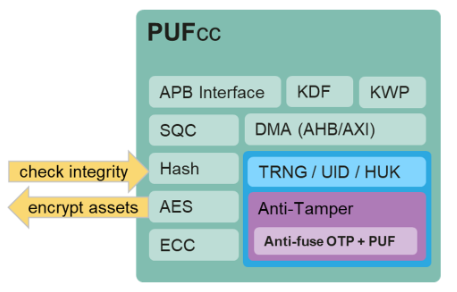

PUFsecurity的PUFcc安全加密協(xié)處理器IP解決了之前提出的兩個(gè)主要問題。PUFcc基于硬件信任根(HRoT),其中包括安全存儲和熵源,然后添加NIST-CAVP和OSCCA認(rèn)證的加密引擎,所有這些都包裝在防篡改外殼中。PUFcc的添加能夠卸載那些本來會給主內(nèi)核帶來負(fù)擔(dān)的安全操作,從而提高整體系統(tǒng)性能并降低功耗。PUFcc的架構(gòu)如下所示,突出顯示了旨在包含和檢測上圖中詳述的那些威脅的特定塊:

圖 3:包含哈希和密碼引擎的 PUFcc 體系結(jié)構(gòu)

PUFcc的哈希引擎生成一個(gè)摘要,用于完整性檢查以檢測篡改,或者可以用作創(chuàng)建消息身份驗(yàn)證代碼(MAC或HMAC)以執(zhí)行相同功能的基礎(chǔ)。為了防止篡改和盜竊,支持NIST高級加密標(biāo)準(zhǔn)(AES)的密碼引擎對重要的AI數(shù)據(jù)和模型進(jìn)行加密,使黑客在沒有正確密鑰的情況下無法使用它們和難以理解。

PUFcc 不僅通過將 CPU 的加密計(jì)算卸載到硬件加速器,幫助 Edge AI 實(shí)現(xiàn)低功耗要求的安全操作,還配備了行業(yè)標(biāo)準(zhǔn)總線接口 (APB/AHB/AXI),以便輕松集成到現(xiàn)有的 SoC 設(shè)計(jì)中。這允許最短的安全I(xiàn)P設(shè)計(jì)時(shí)間,以便設(shè)計(jì)人員可以盡快開始系統(tǒng)驗(yàn)證。PUFcc已經(jīng)得到了多個(gè)客戶在芯片上的驗(yàn)證,它增加了安全性,同時(shí)將功耗保持在最低水平,這兩個(gè)目標(biāo)不再需要相互排斥。

通過添加硬件安全加密協(xié)處理器,可以釋放 Edge AI 的強(qiáng)大功能,并更好地抵御惡意攻擊。通過將系統(tǒng)安全的基礎(chǔ)基于硬件,與SoC處于同一級別,保護(hù)從設(shè)備層開始,通過操作系統(tǒng),最后在軟件層覆蓋系統(tǒng)應(yīng)用程序。這就是數(shù)百億個(gè)Edge AI、物聯(lián)網(wǎng)和其他連接設(shè)備如何從一開始就安全、安全地、受到良好保護(hù)的方式。

審核編輯:郭婷

-

cpu

+關(guān)注

關(guān)注

68文章

11080瀏覽量

217085 -

計(jì)算機(jī)

+關(guān)注

關(guān)注

19文章

7663瀏覽量

90801 -

人工智能

+關(guān)注

關(guān)注

1806文章

49028瀏覽量

249499

發(fā)布評論請先 登錄

開售RK3576 高性能人工智能主板

19位國際頂尖學(xué)者聯(lián)袂撰寫《重新審視邊緣人工智能:機(jī)遇與挑戰(zhàn)》

嵌入式和人工智能究竟是什么關(guān)系?

《AI for Science:人工智能驅(qū)動(dòng)科學(xué)創(chuàng)新》第6章人AI與能源科學(xué)讀后感

AI for Science:人工智能驅(qū)動(dòng)科學(xué)創(chuàng)新》第4章-AI與生命科學(xué)讀后感

《AI for Science:人工智能驅(qū)動(dòng)科學(xué)創(chuàng)新》第一章人工智能驅(qū)動(dòng)的科學(xué)創(chuàng)新學(xué)習(xí)心得

risc-v在人工智能圖像處理應(yīng)用前景分析

人工智能ai 數(shù)電 模電 模擬集成電路原理 電路分析

人工智能ai4s試讀申請

名單公布!【書籍評測活動(dòng)NO.44】AI for Science:人工智能驅(qū)動(dòng)科學(xué)創(chuàng)新

報(bào)名開啟!深圳(國際)通用人工智能大會將啟幕,國內(nèi)外大咖齊聚話AI

安富利攜手恩智浦推出人工智能解決方案

保護(hù)邊緣的人工智能

保護(hù)邊緣的人工智能

評論