介紹

從技術(shù)的角度來看,我們生活在一個激動人心的時代。“互聯(lián)生活”的夢想正在實現(xiàn),許多普通產(chǎn)品正在配備互聯(lián)網(wǎng)連接,以實現(xiàn)這個便利的新世界。但是,互聯(lián)網(wǎng)可能是一個危險的地方,保護這些新連接的產(chǎn)品免受威脅至關(guān)重要。否則,這種無與倫比的便利性可能會變成一場噩夢。作為系統(tǒng)設(shè)計人員,我們有責(zé)任成為解決方案的一部分,以取悅我們的最終用戶,并成為他們數(shù)據(jù)的好管家,讓您高枕無憂。

物聯(lián)網(wǎng) (IoT) 產(chǎn)品開發(fā)的挑戰(zhàn)之一是安全性很困難。安全產(chǎn)品必須防御所有可能的攻擊,但攻擊者只需要找到一個薄弱環(huán)節(jié)即可利用系統(tǒng)。它們還具有時間優(yōu)勢:攻擊總是變得更好,而不是更糟,計算能力,工具和如何使用它們的知識變得越來越便宜和廣泛。此外,成本、上市時間、尺寸和客戶便利性等標(biāo)準(zhǔn)壓力導(dǎo)致許多設(shè)計人員快速、便捷地實施安全規(guī)定,或者只是不正確或不完整的安全規(guī)定。

本文特別關(guān)注小型無線連接系統(tǒng),這些系統(tǒng)通常由電池供電并運行輕量級、低帶寬射頻協(xié)議,如低功耗藍(lán)牙 (LE)、藍(lán)牙網(wǎng)狀網(wǎng)絡(luò)、Zigbee、螺紋、Z 波、LoRa 或?qū)S?ISM 頻段協(xié)議。這里介紹的大多數(shù)挑戰(zhàn)和解決方案也常見于大型系統(tǒng)(智能手機,筆記本電腦等)。

彈性設(shè)計

在詳細(xì)了解可能出錯的地方之前,計劃一些事情會出錯是有幫助的:漏洞和錯誤將被發(fā)現(xiàn)并需要解決。為系統(tǒng)預(yù)配安全的固件更新機制,最好是使用簽名、加密和版本化的升級包以及具有回滾保護的更新管理器。此外,使用硬件信任根預(yù)配安全啟動,以確保只有授權(quán)代碼才能在您的產(chǎn)品上運行。

不要制作自己的安全協(xié)議

當(dāng)面臨安全需求時,再加上潛在的有限設(shè)備資源(代碼空間、電池壽命、缺乏加密加速器)和有限的時間,許多嵌入式設(shè)計人員選擇設(shè)計自己的安全協(xié)議,而不是采用合適的行業(yè)驗證解決方案來滿足安全要求。不幸的是,很容易提出一個看起來牢不可破的系統(tǒng),并且識別這種設(shè)計中的缺陷更具挑戰(zhàn)性。

創(chuàng)建安全連接需要驗證鏈接遠(yuǎn)程端的真實性,對消息進行加密,并驗證通過鏈接傳遞的消息的完整性和真實性。

Web 瀏覽器用于保護用戶與其銀行之間的“https:”連接的傳輸層安全性 (TLS) 會話可滿足所有這些安全要求。銀行網(wǎng)站的真實性通過使用基于證書的公鑰加密來解決;機密性是使用對稱密碼學(xué)實現(xiàn)的;并且完整性由消息身份驗證代碼解決。

在小型嵌入式處理器上建立TLS連接似乎有些過分。幸運的是,還有其他重量較輕的既定標(biāo)準(zhǔn),例如DTLS(在 Thread 中使用),可以采用這些標(biāo)準(zhǔn)。

管理設(shè)備真實性的最靈活的工具之一是 X.509 證書與公鑰基礎(chǔ)結(jié)構(gòu) (PKI) 相結(jié)合。這允許使用與上述銀行網(wǎng)站示例相同的加密工具和方法對設(shè)備進行身份驗證。該證書包含一些特定于設(shè)備的信息,例如唯一 ID、有效期、加密算法信息以及公司名稱和其他數(shù)據(jù)。該證書由公司的私鑰(受到強烈保護)簽名,但可以通過任何人都可以訪問的公鑰進行驗證。此外,如果設(shè)備或私鑰遭到破壞,則可以吊銷證書或證書系列,從而限制損壞范圍。

將獨特的設(shè)備證書注入產(chǎn)品或設(shè)備可能看起來很麻煩或昂貴,但由于物聯(lián)網(wǎng)的高需求和普遍需求,許多MCU和SoC供應(yīng)商,分銷商和第三方以適度的成本提供這些功能作為其設(shè)備定制和預(yù)編程服務(wù)的一部分。

大多數(shù)基于標(biāo)準(zhǔn)的射頻協(xié)議,如藍(lán)牙、Zigbee、螺紋和Z-Wave,已經(jīng)規(guī)定或至少推薦了建立安全認(rèn)證鏈路的方法。所有這些協(xié)議都提供了一種建立機密傳輸通道的方法,設(shè)計人員絕對應(yīng)該利用該協(xié)議提供的安全功能。某些設(shè)計人員可能希望在傳輸層之上添加其他安全性,以提供身份驗證支持或應(yīng)用程序級加密。

常見漏洞

2014年,麻省理工學(xué)院的研究人員調(diào)查了2011年至2014年間常見漏洞和披露(CVE)數(shù)據(jù)庫中記錄的最常見漏洞。他們對加密庫和應(yīng)用程序之間的漏洞來源進行了分類。有趣的是,只有17%的加密漏洞是在加密庫中發(fā)現(xiàn)的,而大部分漏洞(83%)是在錯誤使用庫的應(yīng)用程序中發(fā)現(xiàn)的。最小化漏洞暴露的一種方法是選擇正確的加密庫。沒有一個庫是完全沒有漏洞或錯誤的;但是,一個開源的、積極維護的庫,其維護者遵循漏洞披露的最佳實踐,可能是一個良好的開端。mbed TLS 庫就是這樣一個例子,它也針對資源受限的物聯(lián)網(wǎng)系統(tǒng)進行了優(yōu)化。

審核編輯:郭婷

-

智能手機

+關(guān)注

關(guān)注

66文章

18561瀏覽量

181261 -

筆記本電腦

+關(guān)注

關(guān)注

9文章

1419瀏覽量

48854 -

物聯(lián)網(wǎng)

+關(guān)注

關(guān)注

2914文章

45013瀏覽量

377794

發(fā)布評論請先 登錄

相關(guān)推薦

宇樹科技在物聯(lián)網(wǎng)方面

借助Qorvo QPG6200簡化物聯(lián)網(wǎng)設(shè)備安全設(shè)計

物聯(lián)網(wǎng)就業(yè)有哪些高薪崗位?

物聯(lián)網(wǎng)設(shè)備安全性:挑戰(zhàn)和解決方案

aes技術(shù)在物聯(lián)網(wǎng)中的應(yīng)用前景

物聯(lián)網(wǎng)學(xué)習(xí)路線來啦!

藍(lán)牙AES+RNG如何保障物聯(lián)網(wǎng)信息安全

物聯(lián)網(wǎng)系統(tǒng)的安全漏洞分析

物聯(lián)網(wǎng)技術(shù)的挑戰(zhàn)與機遇

如何實現(xiàn)物聯(lián)網(wǎng)安全

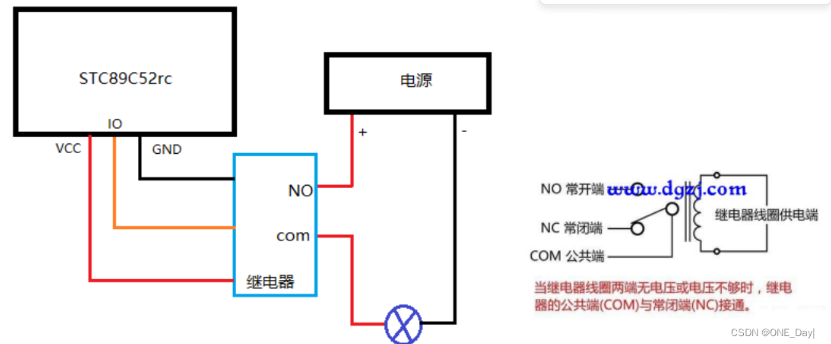

物聯(lián)網(wǎng)中安全性高的隔離控制方案_繼電器詳解

什么是物聯(lián)網(wǎng)技術(shù)?

IP地址與物聯(lián)網(wǎng)安全

家里聯(lián)網(wǎng)設(shè)備每天遭受10次攻擊,物聯(lián)網(wǎng)安全制度建設(shè)需加速推進

物聯(lián)網(wǎng)安全實施中的常見陷阱及措施

物聯(lián)網(wǎng)安全實施中的常見陷阱及措施

評論