Linux信息收集

本機(jī)基本信息

#管理員

$普通用戶

@之前表示登錄的用戶名稱,之后表示主機(jī)名,再之后表示當(dāng)前所在目錄

/表示根目錄

~表示當(dāng)前用戶家目錄

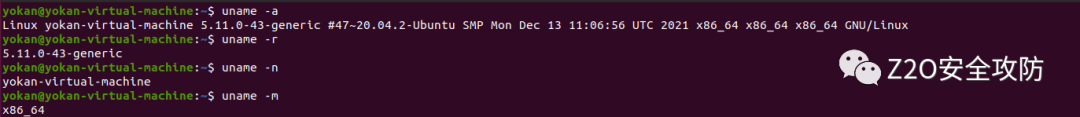

1、內(nèi)核,操作系統(tǒng)和設(shè)備信息

uname-a打印所有可用的系統(tǒng)信息

uname-r內(nèi)核版本

uname -n 系統(tǒng)主機(jī)名。

uname-m查看系統(tǒng)內(nèi)核架構(gòu)(64位/32位)

hostname系統(tǒng)主機(jī)名

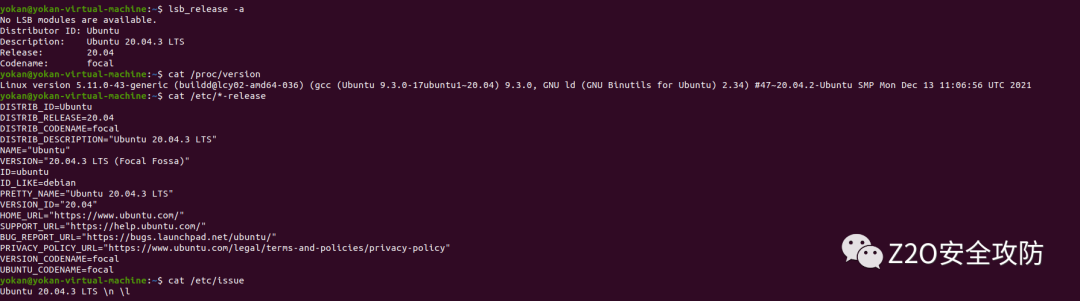

lsb_release-a發(fā)行版信息

cat/proc/version內(nèi)核信息

cat/etc/*-release發(fā)行版信息

cat/etc/issue發(fā)行版信息

cat/proc/cpuinfoCPU信息

2、用戶和群組

cat/etc/passwd列出系統(tǒng)上的所有用戶

cat/etc/shadow查看用戶Hash

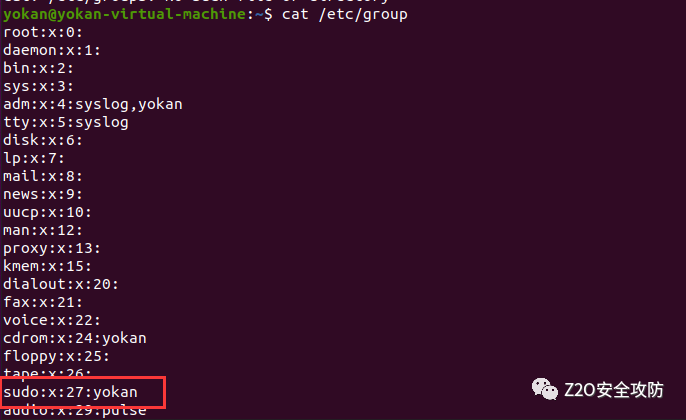

cat/etc/group列出系統(tǒng)上的所有組

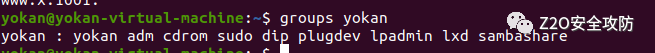

groups當(dāng)前用戶所在的組

groupstesttest用戶所在的組

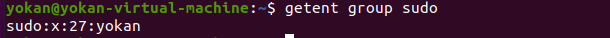

getentgroupxxxxxx組里的用戶

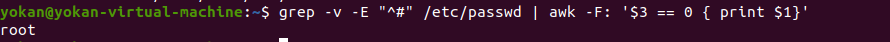

grep-v-E"^#"/etc/passwd|awk-F:'$3==0{print$1}'列出所有的超級(jí)用戶賬戶

awk-F:'length($2)==0{print$1}'/etc/shadow#查看是否存在空口令用戶

awk'/$1|$6/{print$1}'/etc/shadow#查看遠(yuǎn)程登錄的賬號(hào)

whoami查看當(dāng)前用戶

w誰(shuí)目前已登錄,他們正在做什么

who命令用于顯示系統(tǒng)中有哪些使用者正在上面

last最后登錄用戶的列表

lastlog所有用戶上次登錄的信息

lastlog–u%username%有關(guān)指定用戶上次登錄的信息

[^可以看到y(tǒng)okan用戶在sudo組里]:

3、用戶和權(quán)限信息

whoami當(dāng)前用戶名

id當(dāng)前用戶信息

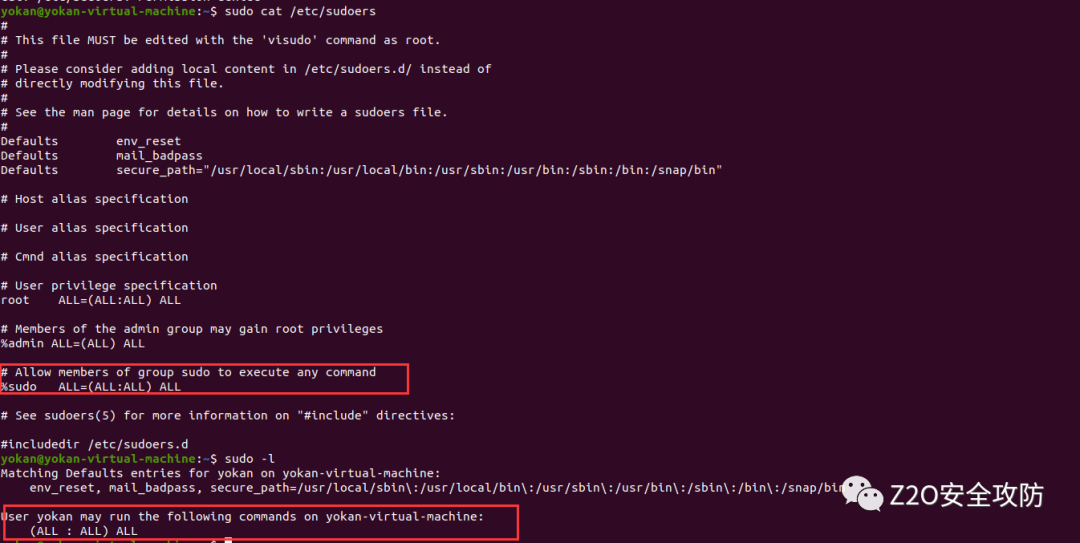

cat/etc/sudoers可以使用sudo提升到root的用戶

sudo-l當(dāng)前用戶可以以root身份執(zhí)行操作

image-20220119180537906

image-20220119180537906 image-20220128144449999

image-20220128144449999yokan用戶可以以root身份執(zhí)行任意操作

4、環(huán)境信息

env顯示所有的環(huán)境變量

set顯示本地環(huán)境變量

echo$PATH環(huán)境變量中的路徑信息

export[-fnp][變量名稱]=[變量設(shè)置值]顯示和設(shè)置環(huán)境變量

pwd輸出工作目錄

cat/etc/profile顯示默認(rèn)系統(tǒng)變量

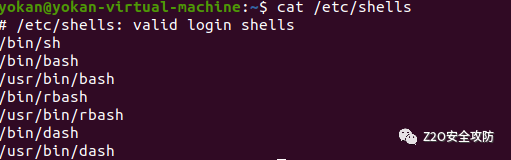

cat/etc/shells顯示可用的shell

ls-la/etc/*.conf查看etc下所有配置文件

image-20220119181617068

image-202201191816170685、歷史命令

顯示當(dāng)前用戶的歷史命令記錄

history

cat~/.bash_history

#查看其他用戶的歷史命令文件

cat/home/user/.bash_history

history顯示內(nèi)存和~/.bash_history中的所有內(nèi)容;內(nèi)存中的內(nèi)容并沒(méi)有立刻寫入~/.bash_history,只有當(dāng)當(dāng)前shell關(guān)閉時(shí)才會(huì)將內(nèi)存內(nèi)容寫入shell

6、進(jìn)程信息

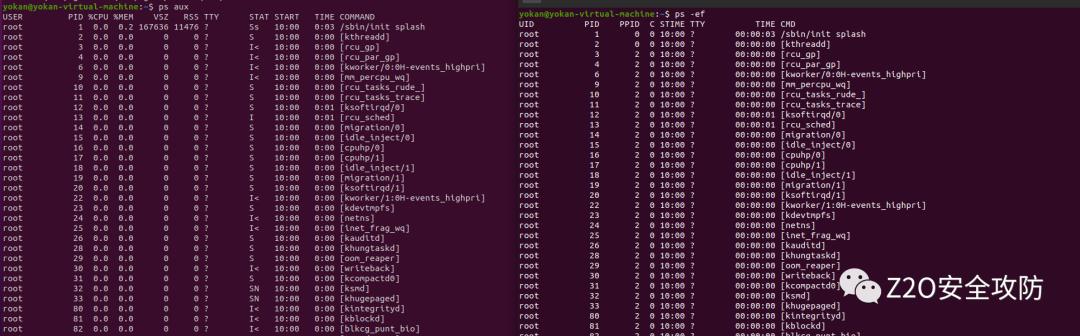

psaux以用戶的格式顯示所有進(jìn)程,包括非終端的進(jìn)程

ps-ef顯示所有進(jìn)程,顯示UID,PPIP(父進(jìn)程),C與STIME欄位

ps-ef|grepjava查詢某個(gè)應(yīng)用的所有進(jìn)程信息

top實(shí)時(shí)顯示占用最多的進(jìn)程

如果想查看進(jìn)程的CPU占用率和內(nèi)存占用率,可以使用

aux如果想查看進(jìn)程的父進(jìn)程ID和完整的COMMAND命令,可以使用

-ef

lsof-c$PID查看進(jìn)程關(guān)聯(lián)文件

/proc/$PID/cmdline完整命令行信息

/proc/$PID/comm進(jìn)程的命令名

/proc/$PID/cwd進(jìn)程當(dāng)前工作目錄的符號(hào)鏈接

/proc/$PID/exe運(yùn)行程序的符號(hào)鏈接

/proc/$PID/environ進(jìn)程的環(huán)境變量

/proc/$PID/fd進(jìn)程打開(kāi)文件的情況

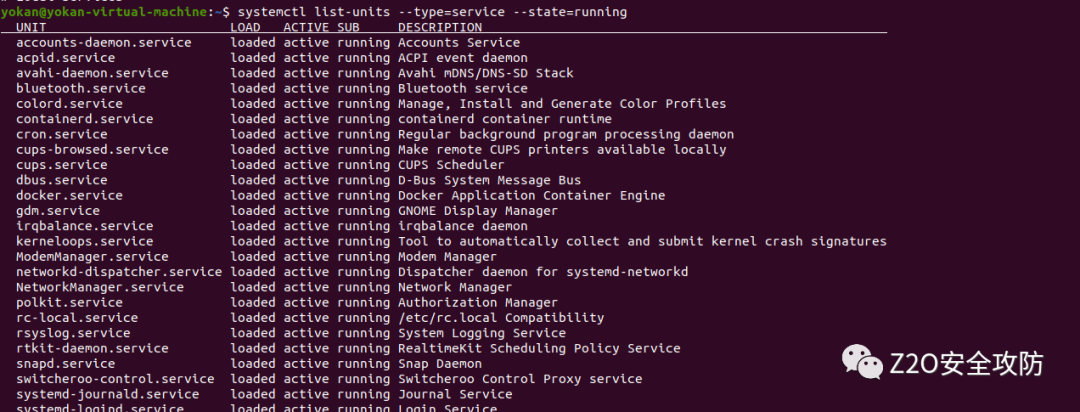

7、服務(wù)信息

cat/etc/services查詢存在的服務(wù)

cat/etc/services|grepJava查詢對(duì)應(yīng)的服務(wù)

systemctllist-units--type=service--state=running查詢已經(jīng)開(kāi)啟的服務(wù)

8、計(jì)劃任務(wù)

在Linux系統(tǒng)中,計(jì)劃任務(wù)一般是由cron承擔(dān)。cron啟動(dòng)后,它會(huì)讀取它的所有配置文件(全局性配置文件/etc/crontab,以及每個(gè)用戶的計(jì)劃任務(wù)配置文件),然后cron會(huì)根據(jù)命令和執(zhí)行時(shí)間來(lái)按時(shí)來(lái)調(diào)用工作任務(wù)。

/var/spool/cron/crontabs :這個(gè)目錄以賬號(hào)來(lái)區(qū)分每個(gè)用戶自己的執(zhí)行計(jì)劃

/etc/crontab :系統(tǒng)執(zhí)行計(jì)劃,需要在后邊加上用戶格式

所有計(jì)劃任務(wù)項(xiàng):

/var/spool/cron/*

/var/spool/anacron/*

/etc/crontab

/etc/anacrontab

/etc/cron.*

/etc/anacrontab

crontab-l查詢當(dāng)前用戶所有的計(jì)劃任務(wù)

crontab-l-uuser查詢指定用戶的計(jì)劃任務(wù)

cat/var/spool/cron/crontabs/root查詢r(jià)oot用戶的計(jì)劃任務(wù)

9、網(wǎng)絡(luò)、路由和通信

查詢ip

ifconfig

ipaddr

打印路由信息

route查詢路由表

route-n查詢路由表,以ip地址顯示

netstat-r查詢路由表

ipro

查看系統(tǒng)arp表

arp-a

端口開(kāi)放情況

netstat-antup所有端口

netstat-antptcp端口

netstat-anupudp端口

查看端口服務(wù)映射

cat/etc/services

列出iptables的配置規(guī)則

iptables-L

顯示網(wǎng)卡信息

netstat-i

dns信息

cat/etc/resolv.conf查看dns配置信息

dnsdomainname-V打印DNS系統(tǒng)中FQDN名稱中的域名

cat/etc/hosts查看hosts域名解析文件

10、已安裝應(yīng)用

rpm-qa--last#Redhat、CentOS

rpm-qapolkit#查看指定應(yīng)用的安裝版本

dpkg-l#ubuntu、debian

dpkg-lpolicykit-1#查看指定應(yīng)用的安裝版本

dpkg-Lxxx#查詢某個(gè)軟件所關(guān)聯(lián)的文件

11、查找能寫或執(zhí)行的目錄

find/-writable-typed2>/dev/null

find/-perm-o+w-typed2>/dev/null

find/-perm-o+x-typed2>/dev/null

12、防火墻

iptables-L查看防火墻配置

查看防火墻狀態(tài):

systemctlstatusfirewalld

serviceiptablesstatus

暫時(shí)關(guān)閉防火墻:

systemctlstopfirewalld

serviceiptablesstop

永久關(guān)閉防火墻:

systemctldisablefirewalld

chkconfigiptablesoff

重啟防火墻:

systemctlenablefirewalld

serviceiptablesrestart

13、敏感文件

find命令 -o參數(shù) 表示或者的意思

find/-typef-iname"*.bash_history"-o-iname"*config*"-o-iname"web.xml"-o-iname"*database*"-o-iname"*pass*"2>/dev/null

查找SSH密鑰:

find/-name"id_dsa*"-o-name"id_rsa*"-o-name"known_hosts"-o-name"authorized_hosts"-o-name"authorized_keys"2>/dev/null|xargs-rls

Web應(yīng)用服務(wù)

常見(jiàn)配置文件路徑:

/apache/apache/conf/httpd.conf

/apache/apache2/conf/httpd.conf

/apache/php/php.ini

/bin/php.ini

/etc/apache/apache.conf

/etc/apache/httpd.conf

/etc/apache2/apache.conf

/etc/apache2/httpd.conf

/etc/apache2/sites-available/default

/etc/apache2/vhosts.d/00_default_vhost.conf

/etc/httpd/conf.d/httpd.conf

/etc/httpd/conf.d/php.conf

/etc/httpd/conf/httpd.conf

/etc/httpd/php.ini

/etc/init.d/httpd

/etc/php.ini

/etc/php/apache/php.ini

/etc/php/apache2/php.ini

/etc/php/cgi/php.ini

/etc/php/php.ini

/etc/php/php4/php.ini

/etc/php4.4/fcgi/php.ini

/etc/php4/apache/php.ini

/etc/php4/apache2/php.ini

/etc/php4/cgi/php.ini

/etc/php5/apache/php.ini

/etc/php5/apache2/php.ini

/etc/php5/cgi/php.ini

/etc/phpmyadmin/config.inc.php

/home/apache/conf/httpd.conf

/home/apache2/conf/httpd.conf

/home/bin/stable/apache/php.ini

/home2/bin/stable/apache/php.ini

/NetServer/bin/stable/apache/php.ini

/opt/www/conf/httpd.conf

/opt/xampp/etc/php.ini

/PHP/php.ini

/php/php.ini

/php4/php.ini

/php5/php.ini

/usr/lib/php.ini

/etc/nginx/nginx.conf

/usr/lib/php/php.ini

/usr/local/apache/conf/httpd.conf

/usr/local/apache/conf/php.ini

/usr/local/apache2/conf/httpd.conf

/usr/local/apache2/conf/php.ini

/usr/local/etc/php.ini

/usr/local/httpd/conf/httpd.conf

/usr/local/lib/php.ini

/usr/local/php/lib/php.ini

/usr/local/php4/lib/php.ini

/usr/local/php4/lib/php.ini

/usr/local/php4/php.ini

/usr/local/php5/etc/php.ini

/usr/local/php5/lib/php.ini

/usr/local/php5/php5.ini

/usr/local/share/examples/php/php.ini

/usr/local/share/examples/php4/php.ini

/usr/local/Zend/etc/php.ini

/var/apache2/config.inc

/var/httpd/conf/httpd.conf

/var/httpd/conf/php.ini

/var/httpd/conf/php.ini

/var/local/www/conf/httpd.conf

/var/local/www/conf/php.ini

/var/www/conf/httpd.conf

/web/conf/php.ini

/www/conf/httpd.conf

/www/php/php.ini

/www/php4/php.ini

/www/php5/php.ini

/xampp/apache/bin/php.ini

/xampp/apache/conf/httpd.conf

數(shù)據(jù)庫(kù)

/etc/init.d/mysql

/etc/my.cnf

/etc/mysql/my.cnf

/etc/mysql/my.cnf

/var/lib/mysql/my.cnf

/var/lib/mysql/mysql/user.MYD

/usr/local/mysql/bin/mysql

/usr/local/mysql/my.cnf

/usr/share/mysql/my.cnf

自動(dòng)化腳本

linux_info.sh

#!/bin/bash

#輸出文件

filename=$(date+%s)'.log'

echo"信息收集"

echo-e"

"|tee-a$filename

echo"賬戶信息收集"|tee-a$filename

cat/etc/passwd|tee-a$filename

echo-e"

"|tee-a$filename

echo"shadow"|tee-a$filename

cat/etc/shadow|tee-a$filename

echo-e"

"|tee-a$filename

echo"進(jìn)程信息收集"|tee-a$filename

psaux|tee-a$filename

echo-e"

"|tee-a$filename

echo"網(wǎng)絡(luò)連接"|tee-a$filename

netstat-antlp|tee-a$filename

echo-e"

"|tee-a$filename

echo"當(dāng)前用戶:"$(whoami)2>/dev/null|tee-a$filename

echo-e"

"|tee-a$filename

echo"端口監(jiān)聽(tīng)"|tee-a$filename

netstat-lnpt|tee-a$filename

echo-e"

"|tee-a$filename

echo"可登陸用戶"|tee-a$filename

cat/etc/passwd|grep-E-v'nologin$|false'|tee-a$filename

echo-e"

"|tee-a$filename

echo"增加用戶的日志"|tee-a$filename

grep"useradd"/var/log/secure|tee-a$filename

echo-e"

"|tee-a$filename

echo"History操作提取"|tee-a$filename

cat~/.*history|tee-a$filename

echo-e"

"|tee-a$filename

echo"登錄成功的IP"|tee-a$filename

grep"Accepted"/var/log/secure*|awk'{print$11}'|sort|uniq-c|sort-nr|more|tee-a$filename

echo-e"

"|tee-a$filename

echo"查看路由表"|tee-a$filename

route-n|tee-a$filename

echo-e"

"|tee-a$filename

echo"查看SSHkey"|tee-a$filename

sshkey=${HOME}/.ssh/authorized_keys

if[-e"${sshkey}"];then

cat${sshkey}|tee-a$filename

else

echo-e"SSHkey文件不存在

"|tee-a$filename

fi

echo-e"

"|tee-a$filename

echo"查看known_hosts"|tee-a$filename

cat~/.ssh/known_hosts|tee-a$filename

echo-e"

"|tee-a$filename

echo"查找WEB-INF"|tee-a$filename

find/-name*.properties2>/dev/null|grepWEB-INF|tee-a$filename

echo-e"

"|tee-a$filename

echo"user|pass|pwd|uname|login|db_"|tee-a$filename

find/-name"*.properties"|xargsegrep-i"user|pass|pwd|uname|login|db_"|tee-a$filename

echo-e"

"|tee-a$filename

echo"jdbc:|pass=|passwd="|tee-a$filename

find/-regex".*.properties|.*.conf|.*.config|.*.sh"|xargsgrep-E"=jdbc:|pass=|passwd="|tee-a$filename

echo-e"

"|tee-a$filename

#Authorcances

echo"ip和網(wǎng)卡信息"|tee-a$filename

ipa|awk'{print$2,$4}'|tee-a$filename

echo-e"

"|tee-a$filename

echo"可登陸用戶"|tee-a$filename

cat/etc/passwd|grep-E-v'sync$|halt$|nologin$|false|shutdown'|tee-a$filename

echo-e"

"|tee-a$filename

echo"用戶登陸日志"|tee-a$filename

lastlog|tee-a$filename

echo-e"

"|tee-a$filename

echo"查看hosts"|tee-a$filename

cat/etc/hosts|tee-a$filename

echo-e"

"|tee-a$filename

echo"查看系統(tǒng)版本"|tee-a$filename

cat/etc/*-release|tee-a$filename

echo-e"

"|tee-a$filename

echo"查看內(nèi)核版本"|tee-a$filename

uname-mrs|tee-a$filename

審核編輯:郭婷

-

Linux

+關(guān)注

關(guān)注

87文章

11465瀏覽量

212807

原文標(biāo)題:Linux內(nèi)網(wǎng)滲透基礎(chǔ)篇

文章出處:【微信號(hào):哆啦安全,微信公眾號(hào):哆啦安全】歡迎添加關(guān)注!文章轉(zhuǎn)載請(qǐng)注明出處。

發(fā)布評(píng)論請(qǐng)先 登錄

Web安全之滲透測(cè)試基礎(chǔ)與實(shí)踐

什么是滲透作用_金屬封裝又是如何發(fā)生滲透

全志T113-S3板載Linux系統(tǒng)信息查詢

如何設(shè)置內(nèi)網(wǎng)IP的端口映射到公網(wǎng)

內(nèi)網(wǎng)穿透詳解:從傳統(tǒng)方式到P2link的優(yōu)勢(shì)探討

Kali Linux常用工具介紹

ElfBoard技術(shù)貼|如何完成FRP內(nèi)網(wǎng)穿透

內(nèi)網(wǎng)通過(guò)公網(wǎng)地址訪問(wèn)內(nèi)網(wǎng)服務(wù)器的設(shè)置方法

常見(jiàn)的內(nèi)網(wǎng)穿透工具對(duì)比

P2link——強(qiáng)大的內(nèi)網(wǎng)穿透和遠(yuǎn)程訪問(wèn)工具

打破網(wǎng)絡(luò)邊界:P2Link助力實(shí)現(xiàn)高效遠(yuǎn)程訪問(wèn)與內(nèi)網(wǎng)穿透

如何通過(guò)內(nèi)網(wǎng)IP安全訪問(wèn)云服務(wù)器?

遠(yuǎn)程桌面內(nèi)網(wǎng)穿透是什么?有什么作用?

這個(gè)組網(wǎng)、內(nèi)網(wǎng)穿透工具遠(yuǎn)程連接是真的牛!

Linux信息收集和內(nèi)網(wǎng)滲透

Linux信息收集和內(nèi)網(wǎng)滲透

評(píng)論