前言

本文介紹一些實用的PCB級硬件逆向的基礎(chǔ)技術(shù),可用于研究者和白帽團體分析未知的硬件。SEC Consult運營的硬件安全專用實驗室是SEC Consult安全實驗室的一部分。

下文展示的研究只是硬件實驗室眾多研究中的冰山一角。

今天,我們生活在一個被嵌入式設(shè)備統(tǒng)治的世界中。每個人都可能生活在各種各樣的窺探、監(jiān)控中。受安全漏洞影響的路由器、網(wǎng)絡(luò)攝像頭、智能手機和其他嵌入式設(shè)備,是極易被攻擊的。最近爆發(fā)的Mirai病毒事件和其他LoT惡意軟件更加說明了這一點。無論是出于好奇還是應(yīng)顧客要求進一步提高產(chǎn)品的安全性,想要深度審計該類設(shè)備的固件,我們都需要拆卸下來,好找到調(diào)試接口。只有通過對系統(tǒng)進行調(diào)試和運行,才能揭示其中的隱秘之處。由于該過程具有一定的破壞性,故通常會對設(shè)備造成損壞。因此,要想進行深入的分析,僅準(zhǔn)備一臺設(shè)備是不夠的!

如何從熟知的設(shè)備開始?

為了節(jié)省昂貴的嵌入式分析費用,一個簡單快捷方法是替換固件。大型公司很容易在引進大批IoT設(shè)備之前委托安全咨詢公司對該產(chǎn)品的內(nèi)置固件進行測試,以此最大程度地降低系統(tǒng)的安全風(fēng)險。不過,對用戶和業(yè)余愛好者來說,選擇并不多,他們能安裝的固件多來源于第三方如OpenWRT。盡管這些固件的性能不見得一定比原生的(原生固件是針對該專有芯片指令集開發(fā)的)更加出色,但在安全性方面,確實如此。當(dāng)我們在完成對已知設(shè)備的安全審計的任務(wù)時,硬件分析的部分通常簡化為在網(wǎng)上的相關(guān)論壇(通常是OpenWRT Wiki)尋找相關(guān)資料。

硬件黑客——識別無文檔設(shè)備的調(diào)試接口

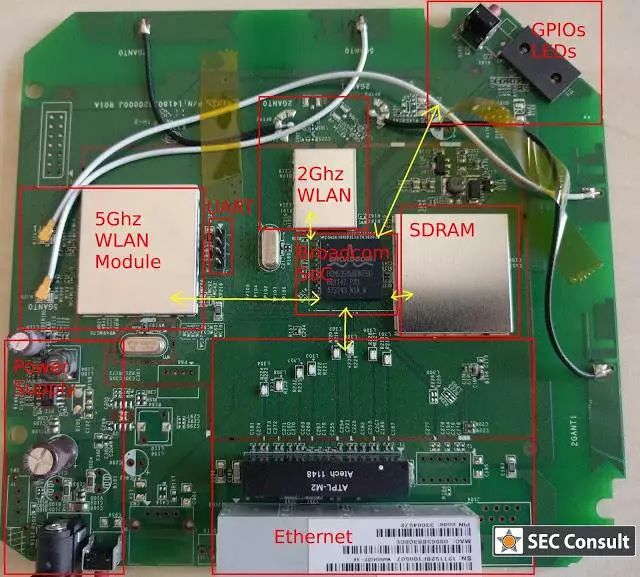

要對一個完全未知的普通設(shè)備刷寫固件,簡直就是一個難以完成的任務(wù)。故而,我們需要逐步剖析硬件電路,以便檢查其所用的固件及檢測固件的安全漏洞。不過,對硬件電路進行逆向工程并不是一件簡單的事,尤其是專有芯片集電路,好在一些基本的分析技術(shù)還是適用的。在我們的例子中,Broadcom(博通公司)的SoC作為Belkin F9 K1106as(Belkin:貝爾金公司)無線中繼器的核心部件。我們用該設(shè)備作為例子并不是我們對它別有興趣,而是它的芯片集也用在眾多社區(qū)支持的其他設(shè)備上。為了識別該SoC的引腳,我們將它接上專用電源。打開設(shè)備的外殼,便是PCB板了。我們第一個目的是串行連接到設(shè)備,以獲得shell或至少訪問到引導(dǎo)裝載程序。

圖:Belkin F9 K1106as PCB圖及其不同模塊

要識別金屬防護罩保護的模塊,最簡單的辦法是拆掉防護罩。

圖:用鉗子打開靜電防護罩

僅為了逆向分析出隱藏在PCB板上的調(diào)試引腳接口,我們不必將全部的防護罩拆除。借助暴露在PCB上的UART接口(譯者注:通用異步收發(fā)器,詳見百度百科)可以實現(xiàn)最初的調(diào)試,因為把UART直接接到以11520 Baud 8n1為終端的FT2322H板上,可以獲取得root shell。相比于其他接口,很容易就可以辨認出UART,它只有兩個針腳,接收端及發(fā)送端。進行串行通信并非總是UART,但這能幫助我們縮小可能性。一組3-5針的引腳通常是UART接口,這是開發(fā)PCB時預(yù)留的。

UART通常的引腳排布為(GND|RX|TX|VCC)或(GND|TX|RX|VCC)。

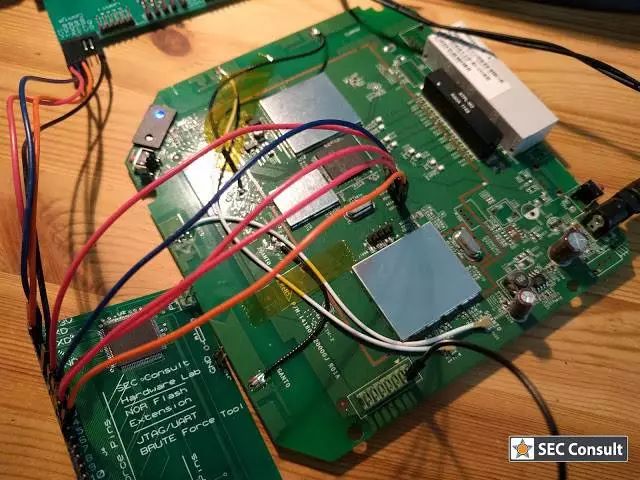

那JTAG(譯者注:聯(lián)合測試工作組,詳見百度百科)在哪呢?該標(biāo)準(zhǔn)允許開發(fā)者或有經(jīng)驗的黑客輕易地控制CPU、在運行階段調(diào)試SoC和對flash進行讀取和編程以及運行自檢測試。這個問題可以如此作答:用JTAG暴力工具。SEC Consult開發(fā)的工具(包括硬件和軟件)附帶有該功能,當(dāng)然,網(wǎng)絡(luò)上也有許多用于該目的的工具。由于有效的調(diào)試針腳為4-5針,PCB板上部的10個針腳看起來像是JTAG。

圖:暴力檢測JTAG針腳

圖:SEC Consult安全實驗室開發(fā)的硬件分析工具“SEC Xtractor”

經(jīng)過暴力檢測后,終于找出了針腳!為了保持完整性,也標(biāo)記了UART接口。

圖:JTAG引腳

至于JTAG適配器,用的是廉價的迷你FT2322H模塊。

圖:通過迷你FT2232H模塊連接到JTA

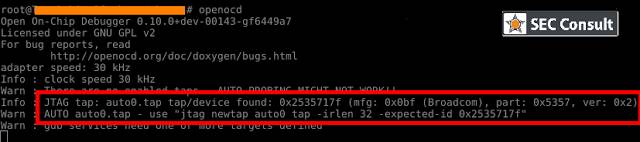

連接到OpenOCD的請求給出了如下結(jié)果:

圖:OpenOCD輸出

該芯片似乎有一個ID為0x2535717f的32位的指令寄存器。此前,我們所知的僅是該Broadcom SoC標(biāo)簽為BCM5358UB0KFBG。現(xiàn)在,我們有更多的了解了——不過是針對該具體的設(shè)備;JTAG接口可以用來控制芯片及對系統(tǒng)底層的訪問。

硬件黑客——抓取固件

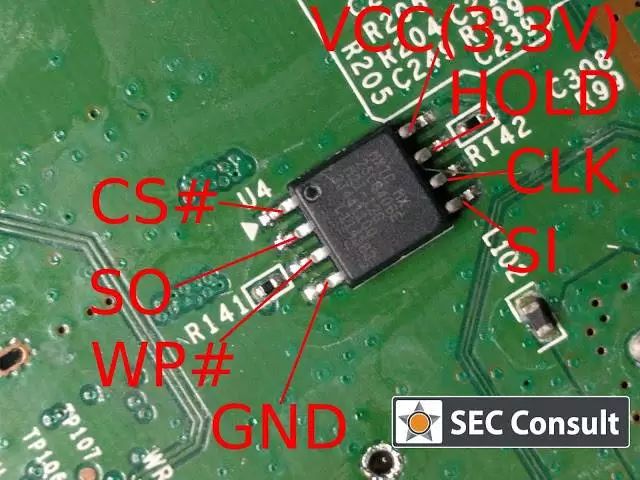

提取固件,是完善該SoC信息池的最后一步。一個Macronix的串行flash芯片安裝在PCB背面。花幾分鐘用flashrom和FT2322H即可讀取出其中的內(nèi)容。從datasheet上可以快速找出其引腳定義:

圖:Macronix SPI flash芯片引腳

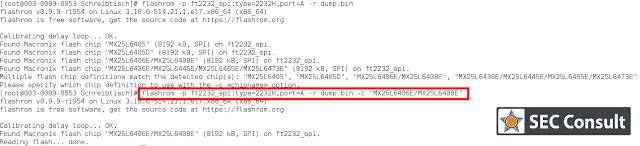

將flash芯片從PCB板上取下后,置于轉(zhuǎn)接器上并啟動flashrom:

圖:用flashrom讀取SPI存儲器

轉(zhuǎn)儲文件包括整個程序存儲器和暫存數(shù)據(jù)(NVRAM)。用flashrom重寫固件并芯片焊接回去是刷第三方固件的另一種方法。通過調(diào)用“binwalk-Adump.bin”,得到許多的“MIPSEL”(MIPS little endian)指令,這讓我們不禁假設(shè):該Broadcom SoC 是基于通用MIPSEL32 CPU的。SOP封裝的串行flash芯片是最容易讀取的flash,更具挑戰(zhàn)性的NAND和NOR flash芯片,由于其復(fù)雜的接口、狹小的封裝和數(shù)目眾多的引腳,操作起來甚是困難。

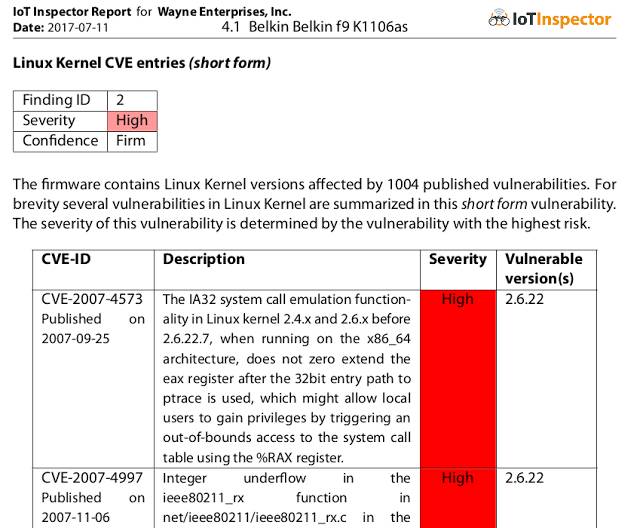

通過IoT Inspector對轉(zhuǎn)儲文件進行初步分析顯示,該固件存在一些基本的安全風(fēng)險,同時也獲取到該設(shè)備使用的軟件信息。由于我們分析的是老舊設(shè)備,一些安全漏洞可以追溯到2007年:

圖:IoT Inspector報告摘錄

硬件黑客——逆向SoC引腳

正如先前所述,如果得到了SoC的引腳定義,那么我們將可以對任何使用BCM5358UB0KFBG的設(shè)備進行逆向。為此,大多數(shù)情況下我們可以用熱風(fēng)槍將BGA封裝的芯片拆焊下來。

圖:熱風(fēng)槍返修臺

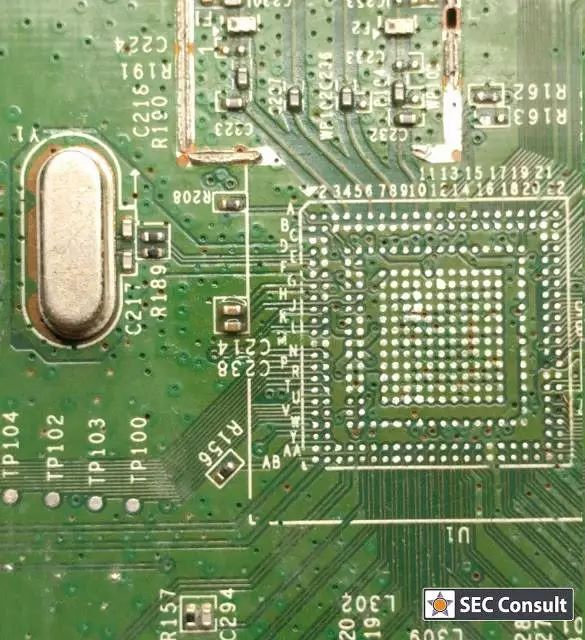

圖:拆下SoC后的Belkin PCB

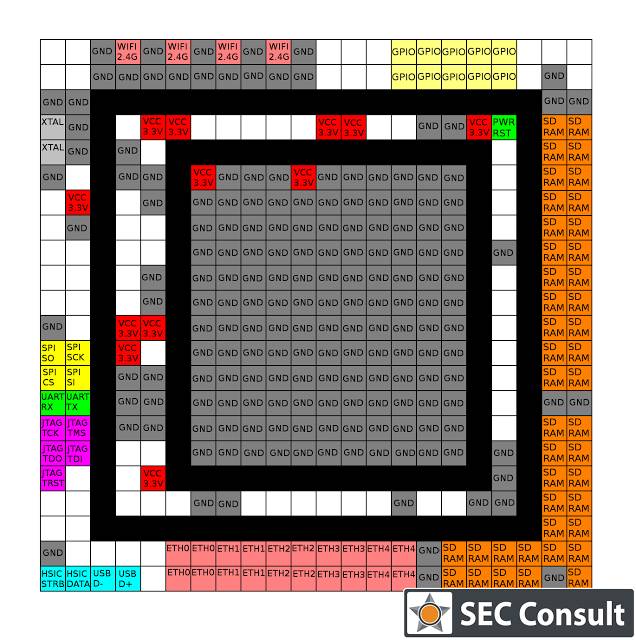

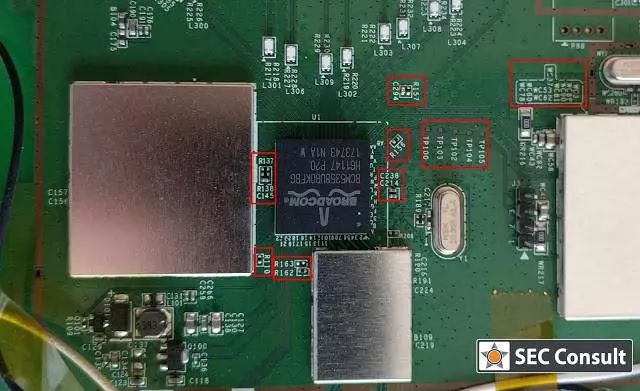

根據(jù)SoC的引腳連接情況,結(jié)合datasheet的相關(guān)資料以及針腳對地/電源(GND/VCC)電壓的測定和邏輯推斷,我們得出該芯片部分重要引腳的功能定義。

圖:BCM5358U0KFBG芯片部分引腳功能定義

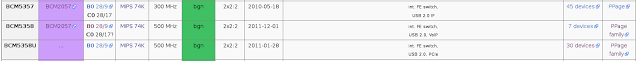

顯然,BCM535x系列芯片有著相似的引腳定義。https://wikidevi.com網(wǎng)站收集有計算機硬件的相關(guān)信息,當(dāng)然也包括Broadcom SoC系列。我們找到了下面的條目:

圖:來源: https://wikidevi.com

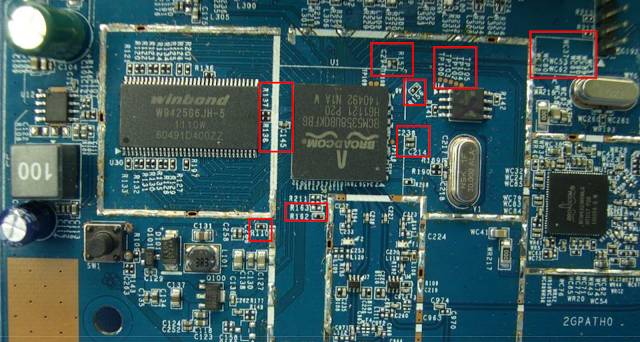

觀察包含該類芯片的其他路由器的圖片可以發(fā)現(xiàn),芯片的引腳功能都是大同小異。

Wikidei網(wǎng)站包含眾多硬件的相關(guān)信息,除此之外,制造商提供的相關(guān)文檔也非常詳盡。中國似乎是唯一一個各個品牌路由器的生產(chǎn)國。

硬件黑客——來自中國的供應(yīng)鏈

所有這些中國制造的電子產(chǎn)品,芯片、外圍設(shè)備、路由器等,經(jīng)常是由同一家工廠組裝完成的。結(jié)果很明顯,這些產(chǎn)品的質(zhì)量都在一個等級,一些工廠也為相互競爭的市場供應(yīng)商生產(chǎn)產(chǎn)品。我們來看看兩張華碩RT-N53路由器和Belkin F9 K1106無線中繼器的內(nèi)部圖片。這PCB板上的標(biāo)識簡直就是一摸一樣,是不是?

圖:華碩PCB,來源:https://apps.fcc.gov/

圖:Belkin PCB

巧合嗎?并不像啊。這些標(biāo)識的字體是ELCAD(電腦輔助電子設(shè)計)軟件默認設(shè)置的,如果不是強制要求,開發(fā)者是不會去改動的。這意味著相同的模板重用于華碩PCB的開發(fā),甚至更多其他供應(yīng)商。因此,同一家ODM(原設(shè)計制造商)負責(zé)設(shè)計制造包括Belkin在內(nèi)各品牌的產(chǎn)品。

在嵌入式設(shè)備生產(chǎn)中,這并不是什么不常見的生產(chǎn)形式,尤其是對于來自US的公司。其中的固件多半也是亞洲供應(yīng)商基于標(biāo)準(zhǔn)的亦或是定制的SDK開發(fā)的。

審核編輯:湯梓紅

-

pcb

+關(guān)注

關(guān)注

4341文章

23339瀏覽量

404941 -

接口

+關(guān)注

關(guān)注

33文章

8885瀏覽量

152958 -

soc

+關(guān)注

關(guān)注

38文章

4303瀏覽量

221030 -

嵌入式設(shè)備

+關(guān)注

關(guān)注

0文章

115瀏覽量

17303

原文標(biāo)題:硬件黑客:嵌入式設(shè)備PCB級逆向基礎(chǔ)技術(shù)

文章出處:【微信號:c-stm32,微信公眾號:STM32嵌入式開發(fā)】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

相關(guān)推薦

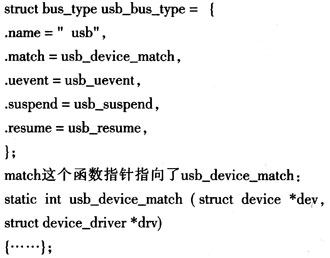

嵌入式Linux下的USB設(shè)備驅(qū)動技術(shù)

如何實現(xiàn)基于Agent技術(shù)的嵌入式智能設(shè)備測試?

視頻教程-《嵌入式技術(shù) 基礎(chǔ)課程》之逆向-X86匯編-其他 精選資料分享

嵌入式設(shè)備的本質(zhì)是什么?

嵌入式外圍設(shè)備有哪些?

基于藍牙應(yīng)用的嵌入式設(shè)備

嵌入式技術(shù)是什么

ARM嵌入式入門級教程

TI的嵌入式分析技術(shù)使設(shè)備更加智能

嵌入式技術(shù)之工業(yè)嵌入式系統(tǒng)的應(yīng)用

嵌入式設(shè)備固件的安全分析和測評技術(shù)

三級嵌入式總結(jié)

嵌入式設(shè)備PCB級逆向基礎(chǔ)技術(shù)

嵌入式設(shè)備PCB級逆向基礎(chǔ)技術(shù)

嵌入式設(shè)備PCB級逆向基礎(chǔ)技術(shù)

評論