摘要(Abstract)

就在全球行動運算IP大廠Arm推出它的新隔離技術(shù)TrsutZone?不久,黑客界就順勢推出其針對該架構(gòu)所發(fā)表的攻擊,并號稱能夠繞過TrustZone?的保護,姑且不論黑客最終是否能夠靠該破解取得任何實質(zhì)的信息或利益,我們所能夠知道的是,黑客所使用的方法,就是一般廣為信息安全所知的故障注入攻擊方式,由于這種攻擊方式具有簡單、低成本、設(shè)備取得容易等優(yōu)點,所以廣為黑客們所使用,甚至市面上也有專門的套件販賣。

既然有攻擊就會有對應(yīng)的防護,而防護的方法簡單可分為軟件防護與硬件防護。針對故障注入的軟件防護,需要先分析出可能的弱點,并針對這些弱點,進行對應(yīng)的軟件開發(fā)與防護,這對軟件工程人員來說,需要相當(dāng)專業(yè)的信息安全知識與技能才能夠做到。

而使用具有硬件防護的設(shè)備,對錯誤注入攻擊的防護,在軟件開發(fā)上則相對簡單很多,由于MCU在設(shè)計時,就已經(jīng)將錯誤攻擊的防護考慮進硬件的設(shè)計當(dāng)中,相當(dāng)于產(chǎn)品應(yīng)用中所需的信息安全專業(yè)技術(shù),已經(jīng)內(nèi)嵌到硬件里面了,接下來軟件工程師所需要的就只是打開它們,就能夠很好的防護故障注入攻擊,相對而言輕松許多,且最大程度的避免軟件疏失而造成安全漏洞。

錯誤注入攻擊的硬件防護

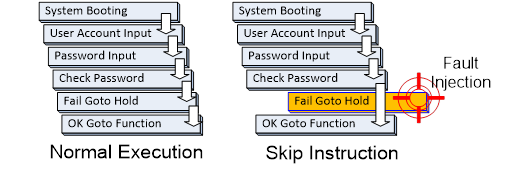

當(dāng)產(chǎn)品的執(zhí)行條件,超出了原本預(yù)設(shè)的規(guī)范,將使產(chǎn)品的運行出錯,如果能夠限縮這樣的執(zhí)行條件出現(xiàn)在特定的時間,且只持續(xù)一段極短的時間,便足以能夠讓產(chǎn)品在執(zhí)行特定指令的時候出錯,而其它指令又能夠正常的執(zhí)行,這便是所謂的錯誤注入攻擊,常見的方式,是通過短暫地超出半導(dǎo)體組件運行規(guī)范的電壓、頻率來進行攻擊, 因此就防護而言,只要能夠有效地偵測到不正常的電壓與頻率,就可以實時的進行應(yīng)對,實時阻斷攻擊。

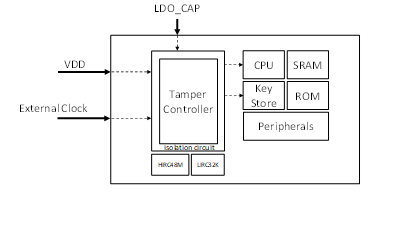

為了保證硬件能夠隨時有效的應(yīng)對攻擊,偵測硬件必須被獨立于平常工作的電路之外,擁有自己的供電、頻率系統(tǒng),以避免外來的攻擊同時癱瘓掉偵測電路,除此之外,偵測電路也要能夠直接控制關(guān)鍵硬件,使其自動進行必要的保護動作,例如清除內(nèi)存內(nèi)的秘鑰等,以避免因為錯誤注入產(chǎn)生的軟件錯誤,而無法正常進行被攻擊時的關(guān)鍵處置。

Figure 1: Tamper偵測來自電壓、頻率的攻擊,并通知CPU與直接觸發(fā)Key Store保護機制。

電壓與頻率攻擊與處置

M2354在錯誤注入防護硬件上,涵蓋了各種不同的電壓與頻率攻擊方式,并依此設(shè)計了應(yīng)對的方式,列表如下:

| 偵測方式 | 一般狀況 | 受攻擊狀態(tài) | 保護方式 |

| 使用EADC偵測VDD | 1.62V ~ 3.6V | 1.62V ~ 3.6V以外的電壓 | 軟件介入 |

| 高電壓偵測 | VDD < 4.0V | VDD >= 4.0V | 硬件中斷并觸發(fā)默認動作 |

| 低壓突破偵測 | 使用者設(shè)定容錯范圍 | 超出設(shè)定的容錯范圍 | 硬件中斷并觸發(fā)默認動作 |

| VBAT電壓偵測 | RTC正常運作 | VBAT低電壓 | 硬件中斷并觸發(fā)默認動作 |

| 掉電偵測 | LDO_CAP在預(yù)設(shè)的高低壓界線內(nèi) | LDO_CAP超出預(yù)設(shè)的高低壓界線之外 | 硬件中斷并觸發(fā)默認動作 |

| 高速外部頻率失效偵測 | 頻率源穩(wěn)定并持續(xù) | 頻率源消失 | 硬件自動切換內(nèi)部頻率源 |

| 低速外部頻率失效偵測 | 頻率源穩(wěn)定并持續(xù) | 頻率源消失 | 硬件自動切換內(nèi)部頻率源 |

| 高速外部頻率監(jiān)測 | 頻率落于默認范圍內(nèi) | 頻率超出默認范圍 | 由中斷來通知軟件介入 |

| 低速外部頻率監(jiān)測 | 頻率落于默認范圍內(nèi) | 頻率超出默認范圍 | 硬件中斷并觸發(fā)默認動作 |

上表中的”默認動作”,可以只是軟件介入,也可以是強制的系統(tǒng)重置或是強制的清除所有Key Store所存儲的秘鑰。

總結(jié)

對于微控制器產(chǎn)品而言,錯誤注入攻擊確實是一個簡單、有效又低成本的攻擊,這也造成了這種攻擊經(jīng)常被黑客所利用,為了保護產(chǎn)品內(nèi)的重要信息,對于這種攻擊的防護勢在必行。然而純粹以軟件的方式來進行防護,除了需要有信息安全專業(yè)的工程師外,更必須有一套嚴(yán)謹?shù)臋z查機制來防止人為的疏漏,相對而言,建構(gòu)在硬件偵測的防護方式,工程師只要打開所有的硬件防護,設(shè)定相應(yīng)的動作,就可以完整的防止來自于電源與頻率的攻擊,硬件防護要顯得容易得多。

因此,利用M2354的錯誤注入攻擊防護設(shè)計,可以讓使用者可以更專心的在產(chǎn)品功能的開上,不用為了信息安全的保護,增加太多額外的工作,減少了開發(fā)防護機制額外增加的時間與成本。

-

電源

+關(guān)注

關(guān)注

185文章

18176瀏覽量

254342 -

mcu

+關(guān)注

關(guān)注

146文章

17718瀏覽量

358271 -

ARM

+關(guān)注

關(guān)注

134文章

9270瀏覽量

373575 -

硬件

+關(guān)注

關(guān)注

11文章

3444瀏覽量

67026

發(fā)布評論請先 登錄

相關(guān)推薦

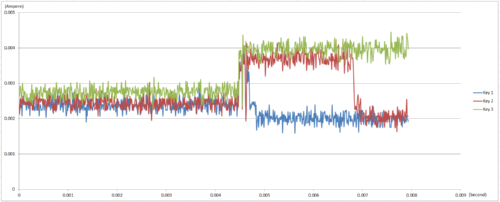

M2354 旁路攻擊防護作法與好處

NuMaker-M2354開發(fā)板試用資料匯總

NuMaker-M2354開發(fā)板之ECAP詳解

M2351常見的故障注入攻擊方式及原理

淺述M2354 旁路攻擊防護作法與好處

利用M2354的錯誤注入攻擊防護設(shè)計防護

【技術(shù)干貨】M2354 錯誤注入攻擊 (Fault Injection Attack) 防護

技術(shù)干貨 | M2354 MCU旁路攻擊防護作法與好處

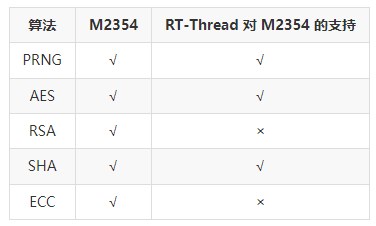

怎么知道RT-Thread的CRYPTO設(shè)備對M2354支持怎樣呢?

M2354錯誤注入攻擊(Fault Injection Attack)防護

M2354錯誤注入攻擊(Fault Injection Attack)防護

評論