在當今的威脅環境中,多層縱深防御是安全團隊獲得安心的唯一方法之一。

為什么?有兩個原因:

1、攻擊面越來越大

隨著DevOps等遠程工作和數字化轉型項目的興起,攻擊面已經超出了大多數安全團隊的定義能力。創建一個完全安全的網絡邊界是不可能的。正如Twilio漏洞所表明的,威脅參與者甚至可以繞過高級的雙因素認證(2FA)協議。

2、威脅變得越來越隱晦

進入網絡環境的威脅越來越難以發現,并且離初始訪問點越來越遠。Eurecom大學(FR)的一項研究回顧了超過17萬個真實的惡意軟件樣本,顯示使用規避和內存中技術能夠繞過NGAV/EPP/EDRs提供的保護占40%以上。在至少25%的網絡攻擊中,橫向移動是一個特征。

有針對性和規避性威脅的增加意味著任何級別的單一安全層(從端點到關鍵服務器)都無法依靠自身來阻止攻擊。相反,就像層層身份檢查和保鏢保護VIP一樣,安全團隊需要在關鍵資產和潛在威脅之間設置多層安全障礙。

縱深防御不僅僅是部署多種安全產品。在這個過程中,組織可以強化他們的人員、流程和技術,以產生高度彈性的安全結果。

虹科推薦的構建縱深防御層的最佳實踐:

1.從人開始——根據Verizon最近的數據泄露報告,去年82%的安全漏洞涉及人為錯誤。連接網絡的個體通過社會工程、犯錯誤或故意允許惡意訪問,使攻擊成為可能。

這一統計數據顯示了在任何縱深防御策略中強化“人員層”的重要性。但是,盡管許多組織每年都對個人進行培訓,以證明他們符合保險要求,但研究證明,只有少數人這樣做的頻率足以改變他們的安全態勢。最好的情況是,人力資源是最后一道防線。

需要更多的培訓。然而,安全不應該依賴于遵守政策。確保適當的控制(如多因素身份驗證(MFA))作為備份是至關重要的。

2.要認識到扁平化的網絡架構≠安全——破壞性的網絡攻擊不僅僅是熟練的威脅行為者或先進技術的結果。通常,受害者自己的網絡設計是網絡罪犯最大的資產。

平面網絡環境的默認策略是允許所有設備和應用程序共享信息。盡管這使得網絡易于管理,但其安全方面的缺點是,一旦平面網絡中單個網絡連接的資產被破壞,威脅參與者就相對容易建立橫向移動到網絡的其他部分。

為了阻止這種情況發生,安全團隊應該使用某種形式的網絡分段和子網劃分來保護脆弱的網絡資產,并減緩橫向移動。

網絡分段還使安全團隊能夠在不破壞整個組織的情況下響應和隔離威脅。

3. 在每一層使用最佳技術——超過70%的安全專業人員更喜歡最佳解決方案,而不是基于平臺的控制,這是有充分理由的。符合供應商營銷策略的安全程序并不總能滿足客戶的實際需求。

針對高級攻擊,統一適用于所有工具或工具集可能會留下空白,并造成與業務需求不兼容的管理負擔。

更好的選擇是根據需要為每個環境和業務情況定制深度防御工具棧。安全團隊必須查看用戶和系統如何在這些層中運行,并選擇最佳的解決方案。

為了阻止已知的威脅,終端和服務器必須至少有一個有效的防病毒(AV)。理想情況下,還將提供端點保護(EPP)和端點檢測與響應(EDR)。還需要有面向內部的解決方案,如安全信息和事件管理(SIEM)或安全編排、自動化和響應(SOAR)平臺,該平臺可以集中安全日志,并使安全團隊能夠識別、調查和減輕風險。

在網絡邊界周圍,防火墻是必不可少的,面向internet的資產需要由Web應用程序防火墻(Web Application firewall, WAFs)來保護。

4.確保安全解決方案和應用程序得到適當更新和配置——根據2023年Verizon數據泄露調查報告,未修補的漏洞和錯誤配置占了超過40%的事件。僅使用最佳安全控制是不夠的。這些解決方案、組織的業務應用程序和操作系統必須不斷地打補丁和正確地配置。

例如,在2021年,Microsoft Exchange上的ProxyLogon漏洞影響了全球數千個組織。雖然微軟發布了糾正措施的說明,但ProxyShellMiner等變體目前仍然活躍。

部署移動目標防御(AMTD)防御躲避和內存網絡攻擊

除了這些最佳實踐之外,現實情況是,即使完全部署安全人工智能和自動化,識別和遏制數據泄露的平均時間是249天。

因此,保護終端、服務器和工作負載免受能夠躲避基于檢測技術提供的保護機制的攻擊是很重要的。

自動移動目標防御(Automated Moving Target Defense, AMTD)是一種重要的深度防御層,因為它在運行時將威脅阻止在脆弱且通常不受保護的空間設備內存中。

像進程注入和PowerShell妥協這樣的代碼和內存利用技術是MITRE十大最常見的ATT&CK技術之一。AMTD通過改變內存,使其基本上不受威脅,從而降低了這種風險。這意味著內存資產和漏洞(如哈希密碼和bug)對威脅參與者來說是不可訪問的。

作為深度防御安全態勢中的一層,AMTD阻止了繞過其他級別控制的零日、無文件和內存攻擊。

-

網絡安全

+關注

關注

11文章

3342瀏覽量

61471 -

終端

+關注

關注

1文章

1204瀏覽量

30897 -

防御

+關注

關注

0文章

8瀏覽量

7141

發布評論請先 登錄

信而泰×DeepSeek:AI推理引擎驅動網絡智能診斷邁向 “自愈”時代

中國聯通攜手華為完成全球首個AI集群路由器APT安全防御試點

【HarmonyOS NEXT】多目標產物構建實踐

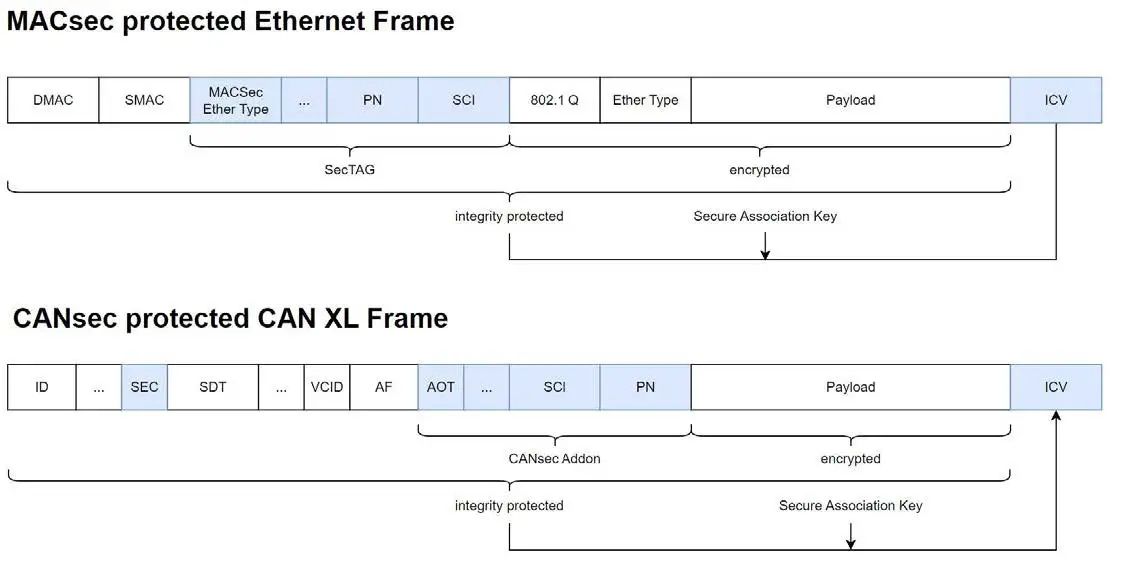

CAN XL安全實踐:深度防御下的密鑰協商優化

靈信科技低空無人機防御系統:守護城市低空安全新力量

3000W激光反制無人機系統 - 全天候守護重點區域安全防線

戴爾科技PowerProtect Data Domain助力構建現代數據堡壘

idc和云服務器哪個防御高一些?

深度防御策略:構建USB安全防線的五大核心層次

艾體寶干貨 深度防御策略:構建USB安全防線的五大核心層次

深度學習入門:簡單神經網絡的構建與實現

主動靜電與漏電防御策略是全面消除整個電子制造過程中的工藝及品質盲點的最佳策略

IDS、IPS與網安防御

智慧水利山洪災害防御能力提升系統

如何構建深度防御層 | 自動移動目標防御

如何構建深度防御層 | 自動移動目標防御

評論