艾體寶小貼士:

網絡基線(Network baselining):是指對網絡性能進行實時測量和評估的過程。其目的是通過測試和報告物理連接性、正常網絡利用率、協議使用情況、峰值網絡利用率和平均吞吐量等指標,提供一個網絡基線。這個基線可以幫助網絡管理員識別和解決網絡中的問題,如速度問題等。

對于企業來說,及早識別和應對潛在威脅至關重要。有時,網絡的異常行為表明需要進行調查。在根本原因分析過程中,你可能會看到一些流量,如看起來可疑的高帶寬模式,但你不知道這是正常行為還是攻擊模式。

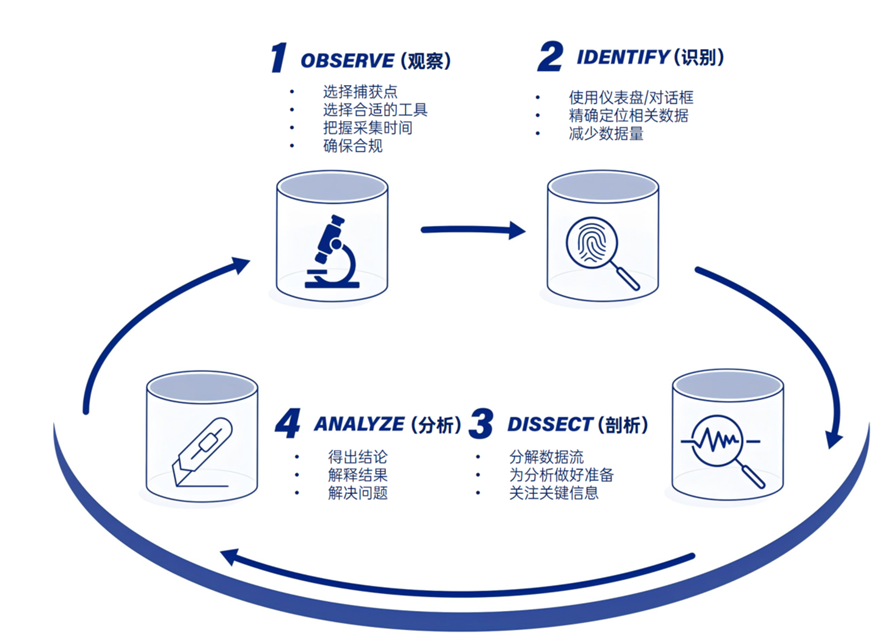

此時,網絡基線就開始發揮它的作用。通過網絡基線,你可以在網絡正常情況下捕獲一段時間內的網絡流量。只有知道基線,才能驗證是否存在異常。在基線法中,我們定義了通信網絡的特征曲線。這些配置文件基于使用 IOTA 網絡流量捕獲和分析解決方案收集的網絡流量指標。

一、網絡基線管理面臨的挑戰

1、傳統捕獲方法的缺陷

1)速度:傳統的捕獲網絡流量的方法,例如使用Wireshark的筆記本電腦等舊版硬件和軟件,由于需要收集網絡中所有特定流量模式的時間過長,實際上并不適合進行網絡基線管理。流量的巨大體量和對合適接口的需求進一步使過程變得復雜。

2)捕獲性能:此外,在收集用于網絡基線管理的流量時,捕獲性能是一個關鍵挑戰。舊版工具和方法通常難以應對高速和大容量的網絡流量,導致數據包丟失、不完整的捕獲和不可靠的數據。這會顯著影響基線的準確性和完整性,導致誤報或漏報問題。

一旦捕獲數據后,需要高效地進行分析。帶有儀表板的圖形界面可以讓你快速概覽,并深入查看具體的流量。

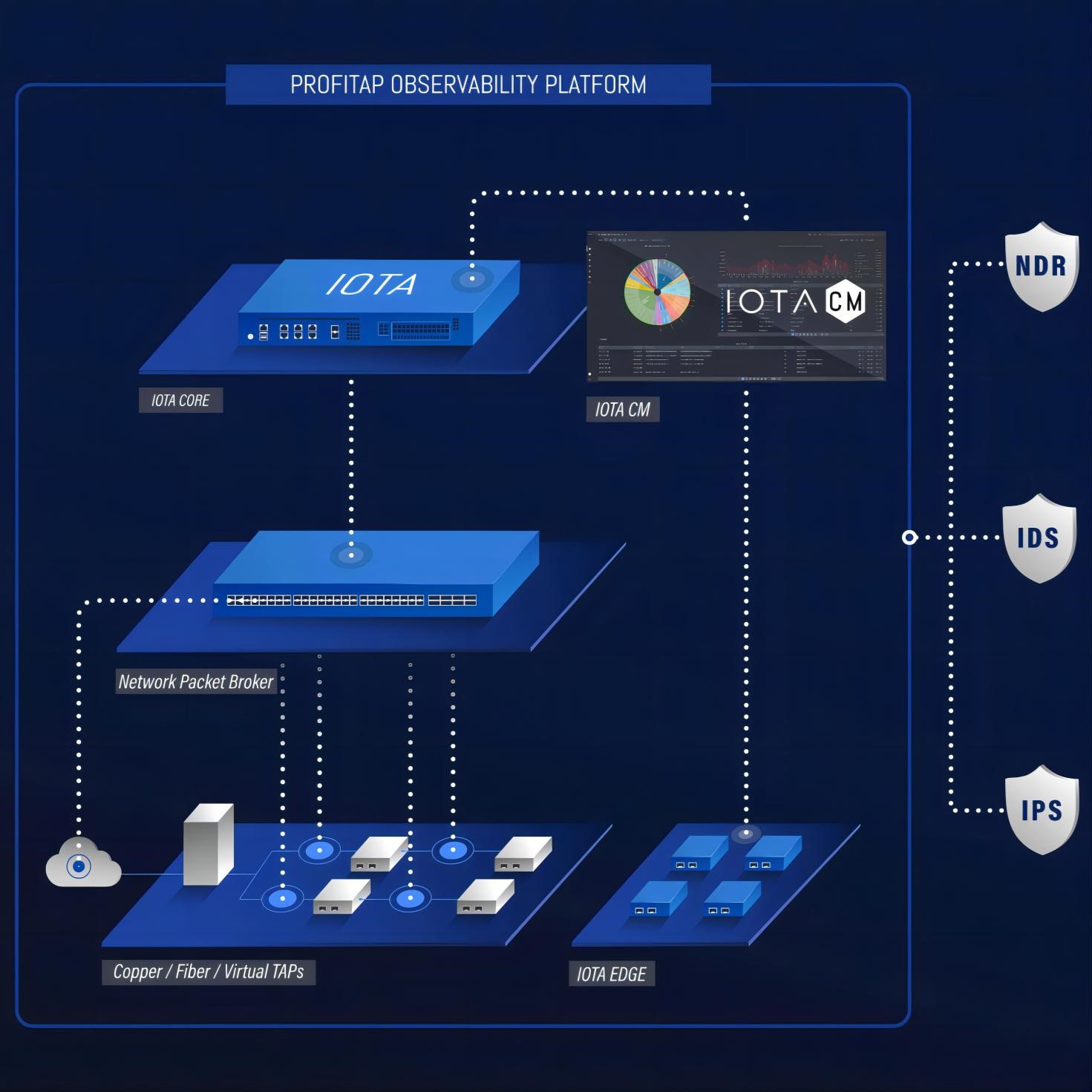

二、使用IOTA進行網絡基線管理

1、基線管理的前提條件

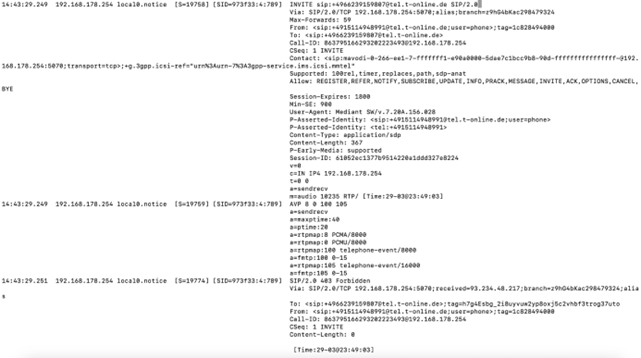

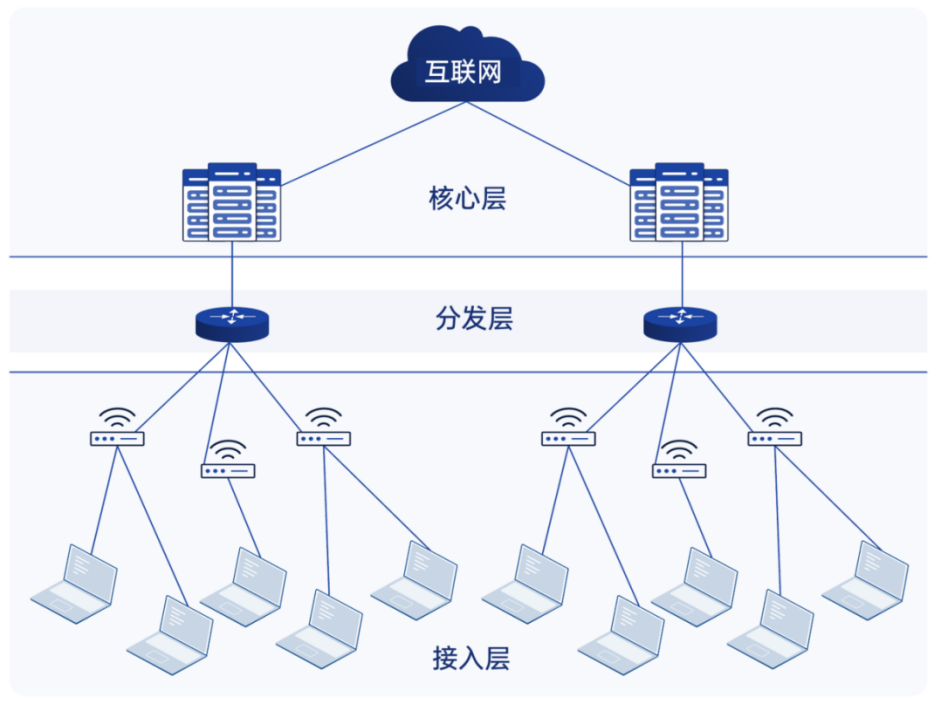

在開始網絡基線管理之前,必須決定是否要對整個網絡、特定終端或特定應用程序進行基線管理。還需要定義基線管理的時間框架。正確的時間框架并沒有統一標準,這取決于你的應用程序。你需要捕獲網絡中的每一種可能情況。因此,如果你的網絡中有持續的流量,例如網頁和電子郵件流量、VoIP(網絡電話)和文件服務器訪問流量,以及每周的備份任務,則需要捕獲整個星期的流量,以便觀察網絡中的所有模式。

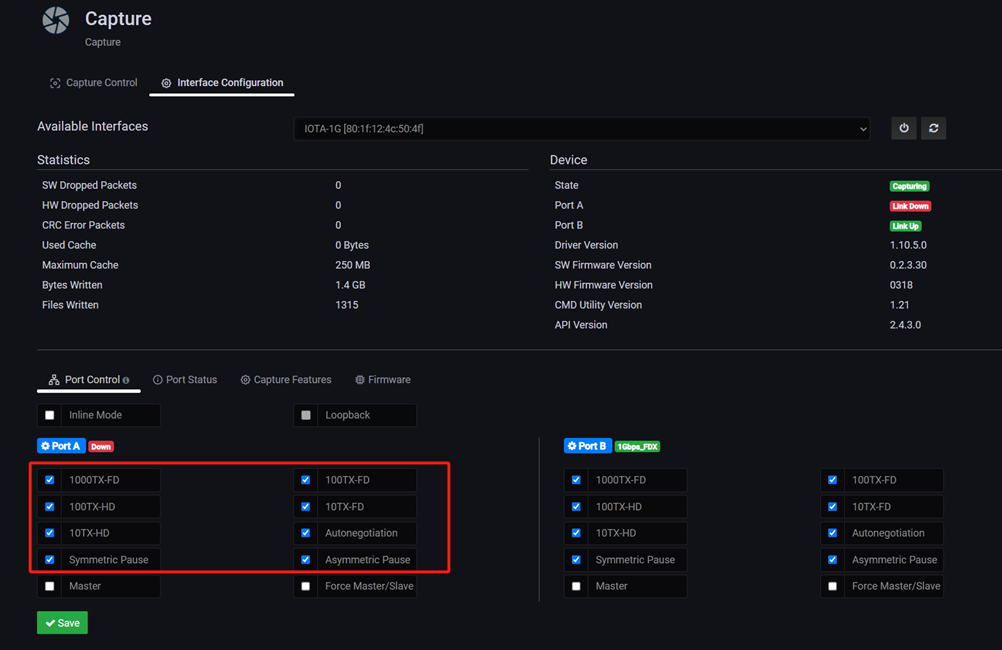

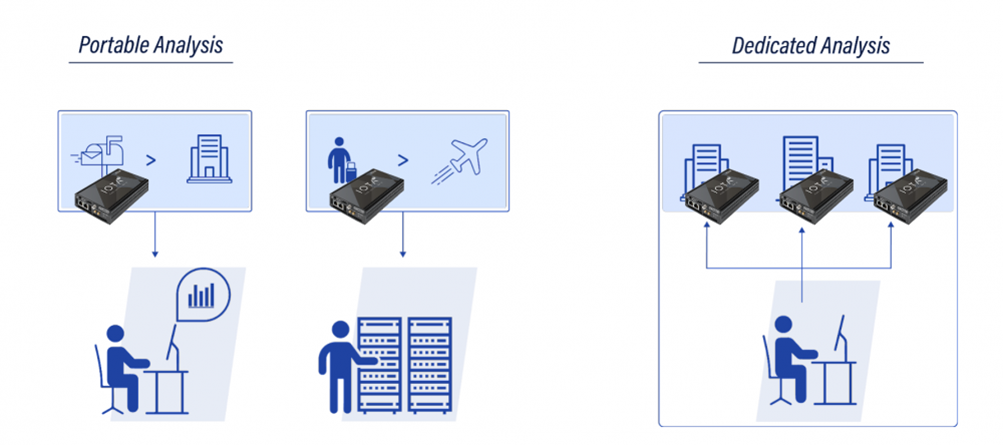

2、流量捕獲

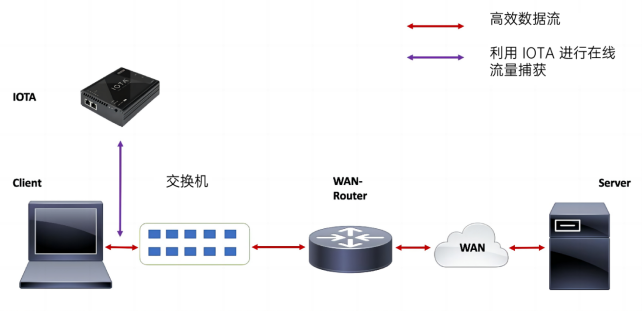

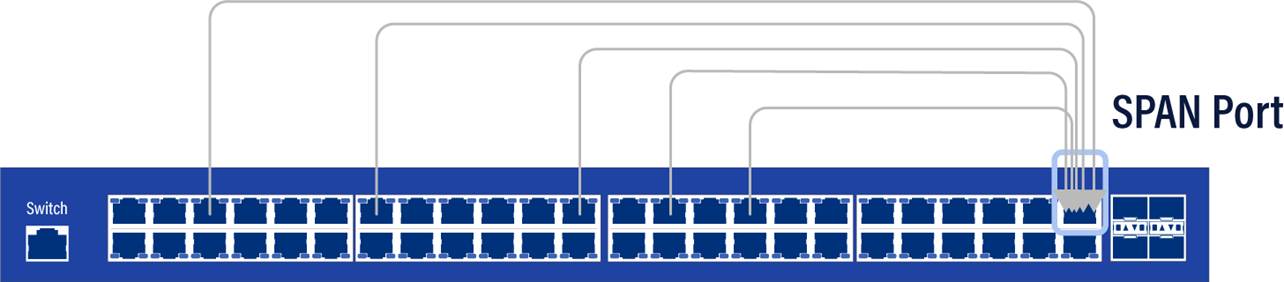

下一步,你需要確定捕獲流量的位置。IOTA的放置位置取決于你要進行的基線管理類型。如果你只想對網絡中的某個客戶端或服務器進行基線管理,可以將IOTA直接放置在交換機和客戶端或服務器之間。

你可以在中央交換機處捕獲整個網絡的流量,或者使用來自VLAN的SPAN端口將流量導向IOTA。你還可以將IOTA放置在交換機和WAN路由器之間,以對WAN流量進行基線管理。

圖 1:IOTA 串聯在客戶端和交換機之間

圖 1:IOTA 串聯在客戶端和交換機之間

3、基于 IP 的流量和協議使用情況

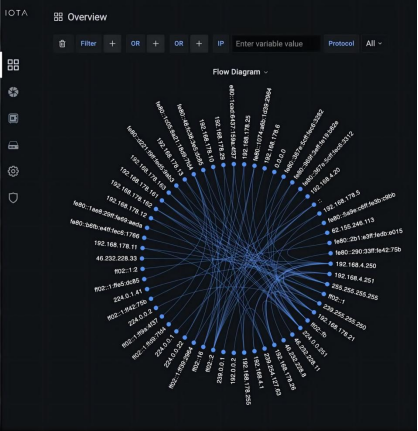

我們可以使用 IOTA 中的 “概覽 ”儀表板來全面了解網絡流量模式。我們首先來看看基于 IP 的流量模式。IP 地址之間的線表示這兩個 IP 地址之間至少存在一個通信流。

圖 2:基于 IP 的通信模式概覽儀表板

圖 2:基于 IP 的通信模式概覽儀表板

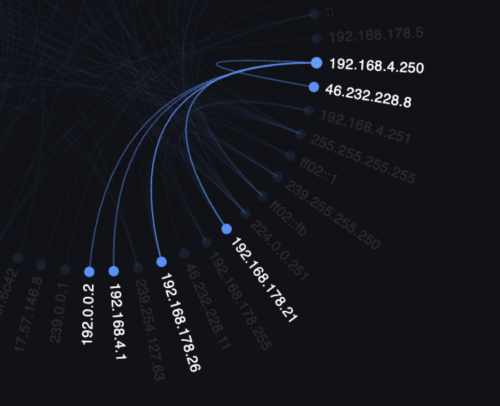

我們可以將鼠標懸停在 IP 地址上,突出顯示相應的通信模式。

圖 3:鼠標懸停在 IP 地址上可突出顯示相應的通信模式

圖 3:鼠標懸停在 IP 地址上可突出顯示相應的通信模式

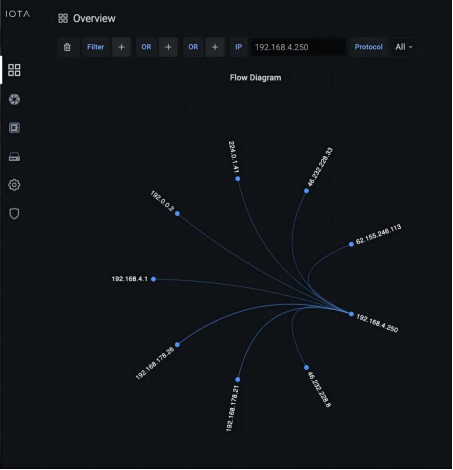

只需在 IP 地址上單擊鼠標,即可對懸停地址進行過濾。該過濾器作為 “IP ”過濾器應用于儀表盤頂部。

圖 4:根據特定 IP 地址過濾 IP 關系

圖 4:根據特定 IP 地址過濾 IP 關系

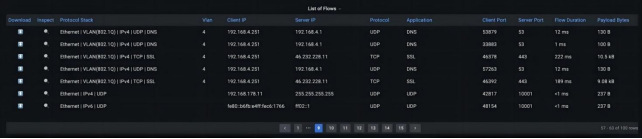

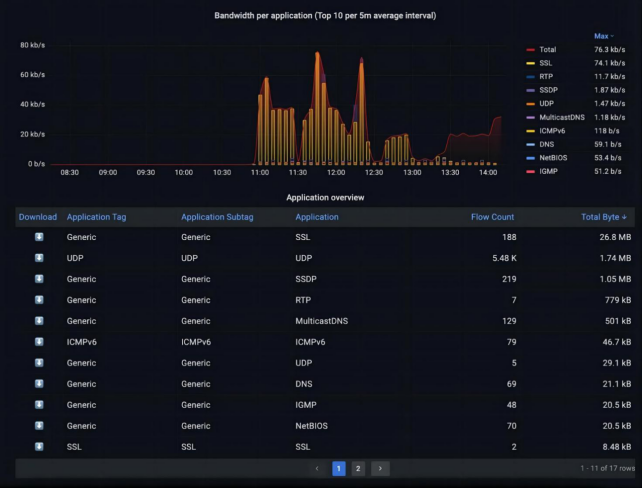

概覽控制面板還提供了一個流量列表,其中包含 UDP 或 TCP 等第 4 層協議信息以及客戶端和服務器端口信息,還有識別出的應用程序。如果需要更深入地查看可疑流量,了解更多流量細節,我們可以點擊檢查欄中的放大鏡。

如果需要在 Wireshark 或其他數據包分析應用程序中查看有效載荷數據,我們可以點擊下載欄中的箭頭按鈕,將相應的數據流下載為經過過濾的 PCAPNG 文件,以便進一步分析。

圖 5:概覽儀表板上的流量列表

圖 5:概覽儀表板上的流量列表

4、網絡利用率

網絡利用率在基線管理中也是一個重要的指標,可以幫助我們了解異常利用情況。我們應該知道網絡中的平均利用率和正常峰值。在特定情況下,我們需要了解整個網絡的平均值和峰值,但在其他情況下,我們需要了解特定客戶端或服務器以及一些特定應用程序的情況。

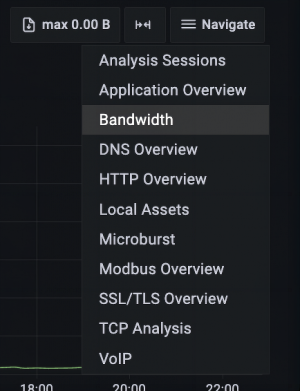

由于備份流量或文件傳輸等原因,我們可以看到一些高流量模式,這些峰值是預期的。為了幫助分析網絡利用率,IOTA提供了一個專門的帶寬儀表板。要進入該儀表板,我們點擊右上角的“導航”按鈕,然后選擇“帶寬”。

圖 6:導航至帶寬儀表板

圖 6:導航至帶寬儀表板

在該儀表板上,我們可以看到每個方向的平均帶寬使用情況。紅線代表出站流量,藍線代表入站流量。在右上方,我們可以看到所選時間段內的總字節數和數據包數。在下方,我們可以找到每個方向的峰值帶寬使用情況。結合安全性,這可以幫助我們評估是否正在經歷大規模 DoS 或 DDoS 攻擊。

圖 7:帶寬儀表板上的全局平均帶寬值和峰值帶寬值

圖 7:帶寬儀表板上的全局平均帶寬值和峰值帶寬值

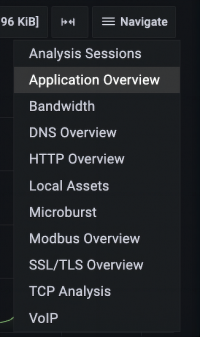

要區分正常應用行為和資源耗盡攻擊,我們需要每個應用的帶寬、正常流量計數和特定時間范圍內的傳輸字節數。高流量計數可能指向資源耗盡攻擊,如試圖達到防火墻上的每秒最大數據包數。

在此,我們需要切換到應用程序概覽儀表板。

圖 8:導航至應用程序概覽儀表板

圖 8:導航至應用程序概覽儀表板

該儀表板顯示圖形概覽和按應用程序分類的帶寬使用情況。要進一步調查特定應用程序,我們可以單擊應用程序概覽表中應用程序左側的下載按鈕,下載該應用程序類型的所有相關流量。

圖 9:按應用分列的帶寬和流量計數

圖 9:按應用分列的帶寬和流量計數

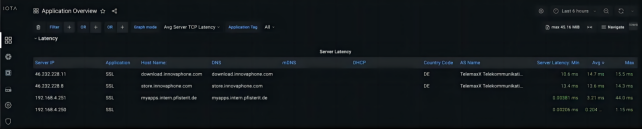

在 DoS 或 DDoS 攻擊下,網絡延遲會在服務無法訪問之前增加。這意味著我們需要了解正常的服務器延遲,以區分正常延遲值和攻擊條件下的較高延遲值。我們可以在 “應用程序概覽 ”儀表板下按服務器 IP 查看延遲概覽,其中包括最小值、平均值和最大值。

圖 10:每個服務器 IP 的延遲概覽

圖 10:每個服務器 IP 的延遲概覽

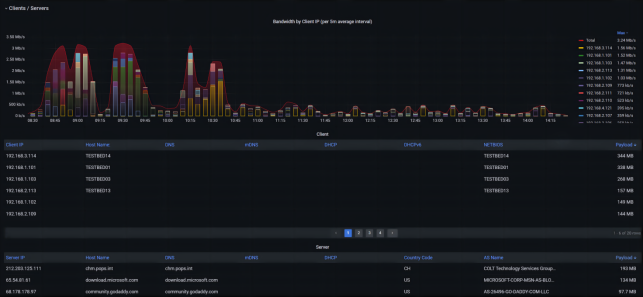

我們可以向下滾動帶寬儀表板,了解每個客戶端和服務器的帶寬使用情況。我們可以獲得每個客戶端的帶寬使用信息,并可在右側按最高通話者進行排序。在下表中,我們還可以看到與這些客戶端相對應的命名信息,以及所選時間段內傳輸的有效載荷數據。

圖 11:按客戶端分列的帶寬使用情況

圖 11:按客戶端分列的帶寬使用情況

5、主機概覽

要識別網絡中的新客戶端或服務器,我們需要一個已知良好或可信主機的基線。我們還需要將正確的 IP 地址與它們的 MAC 地址關聯起來,以便在發生可能的 IP 欺騙攻擊時及時發現。

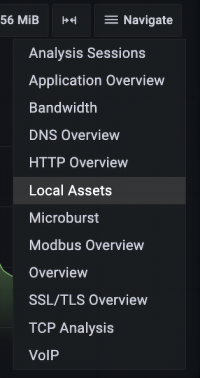

在某些組織中,我們可以在庫存數據庫或網絡訪問控制系統中找到這些數據,但如果我們沒有這些數據,我們也可以通過 IOTA 基線來獲取。要做到這一點,我們可以導航到本地資產儀表板。

圖 12:導航至本地資產儀表板

圖 12:導航至本地資產儀表板

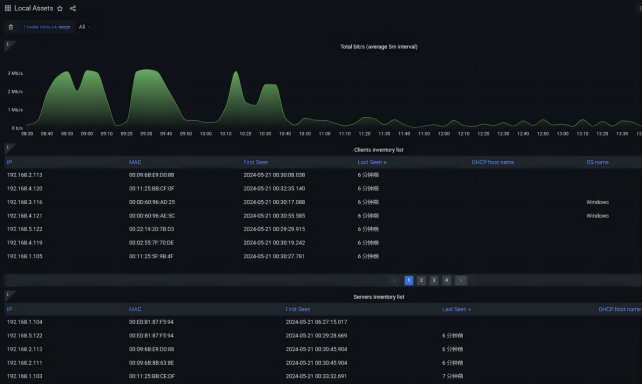

如果使用 DHCP 服務且 IOTA 可識別操作系統,則該儀表板會顯示客戶端和服務器庫存列表,其中包含它們的 IP 和 MAC 地址以及 DHCP 主機名和操作系統名稱。

圖 13:本地資產儀表板

圖 13:本地資產儀表板

6、已使用的TLS版本和密碼套件

一些攻擊者嘗試進行所謂的降級攻擊,以傳輸像TLS這樣的加密流量。IOTA允許對每個服務器使用的TLS版本進行基線管理,并評估密碼套件,并將其分類為每個服務器的安全、弱安全和不安全。

首先,我們需要導航到SSL/TLS概覽儀表板。

圖 14-1:導航至 SSL/TLS 概覽儀表板

圖 14-1:導航至 SSL/TLS 概覽儀表板  圖 14-2:導航至 SSL/TLS 概覽儀表板

圖 14-2:導航至 SSL/TLS 概覽儀表板

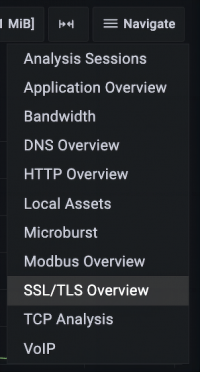

通過對 TLS 版本和密碼套件類別數據進行基線管理并稍后進行比較,我們可以輕松地發現可能的降級攻擊,方法是查找從更安全的 TLS 類別到較弱 TLS 類別的切換。這可以是從具有 DHE 密碼套件的 TLS 1.3 到沒有前向保密性的 TLS 1.1。

在 SSL/TLS 服務器下,我們可以在“版本”列中看到使用的 TLS 版本,在“配置”列下看到密碼套件的類別。我們還可以看到警報比例,以識別對 TLS 握手的潛在攻擊。

圖 15:SSL/TLS 概覽儀表板,包括 TLS 版本和密碼套件類別

圖 15:SSL/TLS 概覽儀表板,包括 TLS 版本和密碼套件類別

7、異常流量檢測

在進行網絡基線分析時,檢測異常連接嘗試模式至關重要。正如在“基于IP的流量和協議使用”部分討論的那樣,我們可以在概覽儀表板中對通信模式進行基線管理。這使我們能夠通過查找與特定子網或多個子網中的所有其他主機進行通信的主機,來檢測端口掃描活動。

端口掃描可能是更高級網絡攻擊的前兆,因為它可以識別網絡中的易受攻擊的服務或系統。因此,在基線管理中,我們需要識別通常與許多其他主機進行通信的主機,例如域控制器、DNS或備份服務器。

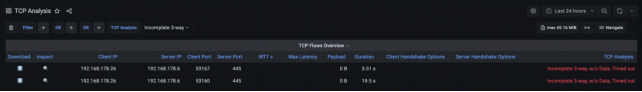

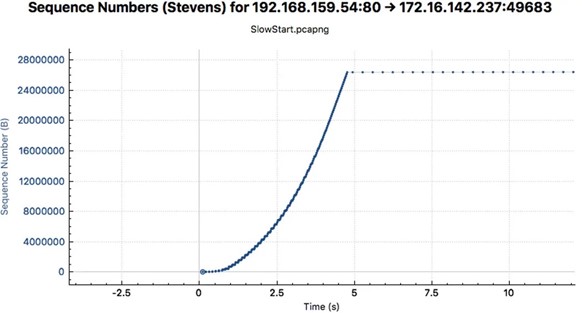

在基線管理中,我們還應該識別失敗的TCP握手。起初,這可以幫助我們看到我們典型網絡中的錯誤行為并加以糾正。在第二階段,我們可以將它們與惡意行為者區分開來,后者試圖通過所謂的SYN泛洪攻擊來耗盡資源,例如防火墻中的最大會話數,這導致TCP半開放狀態。

半開放狀態意味著三次握手未完成。我們可以在TCP分析儀表板中看到不完整的三次握手。我們可以在名為“TCP分析”的右列中看到它們,其中包含“不完整的3次”語句,以及在TCP事件下的“未答復的SYN”。

圖 16:帶有異常情況的TCP分析儀表板

圖 16:帶有異常情況的TCP分析儀表板

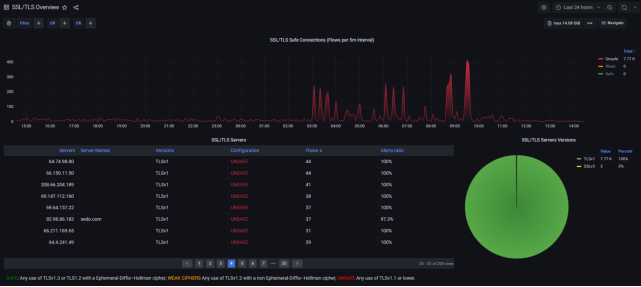

我們應該在特定時間范圍內對連接嘗試次數或新流量進行基線管理。在概覽儀表板中,我們可以在“新流量/秒”圖表中看到連接嘗試的突增。看到超過正常行為的突增可能表明潛在攻擊者試圖訪問大量系統,例如嘗試分發惡意軟件。這也可能表明僵尸網絡活動。

圖 17:嘗試連接的次數

圖 17:嘗試連接的次數

8、過濾提示

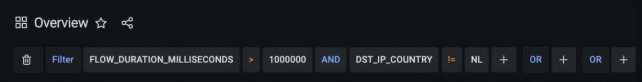

IOTA 提供多種過濾器,可以使用 “AND ”和 “OR ”關系將其組合起來。從安全角度來看,過濾流向其他國家的長期流量可能很有趣,因為這可能是命令和控制流量。在下面的示例中,我們過濾了持續時間超過 1000000 毫秒且目標 IP 地址不在荷蘭的流量。IOTA 允許我們將其與邏輯 “或 ”過濾器相結合。

圖 18:流量持續時間和目的地國家過濾器的組合

圖 18:流量持續時間和目的地國家過濾器的組合

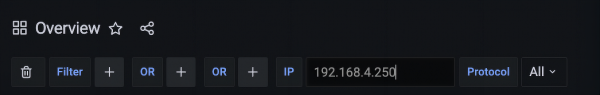

我們最簡單但最有效的過濾器是基于單個 IP 地址的 IP 過濾器,無論源地址還是目的地。我們只需在儀表板上的 “IP ”旁邊輸入即可。如果要對源 IP 地址或目的地 IP 地址進行特定過濾,我們可以對 “ip_src ”或 “ip_dst ”進行過濾。

圖 19:過濾簡單的 IP 地址(無論源地址還是目標地址)

圖 19:過濾簡單的 IP 地址(無論源地址還是目標地址)

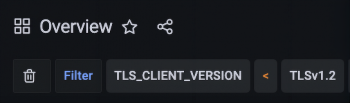

如果我們深入研究一下我們的安全問題,我們可以通過 “tls_client_version ”或 “tls_server_version ”過濾客戶端或服務器提供的 TLS 版本低于當前推薦版本 TLSv1.2,且低于過濾器和版本 “TLSv1.2”。

圖 20:根據低于 1.2 版的 TLS 客戶端版本進行過濾

圖 20:根據低于 1.2 版的 TLS 客戶端版本進行過濾

還可以在 TCP 分析儀表板中過濾特定的 TCP 分析行為。我們可以根據 “TCP 分析 ”過濾器和 “不完整的三方握手 ”值過濾不完整的三方握手。

圖 21:根據不完整的三方握手進行過濾

圖 21:根據不完整的三方握手進行過濾

結論

基線管理網絡有助于區分惡意行為和正常行為。IOTA使耗時的任務,例如理解網絡中的流量模式,變得簡單,并提供必要的高捕獲準確性。IOTA有助于根據需要有效地捕獲特定時間段內的所有流量模式,并利用靈活的過濾器對其進行圖形化分析。

審核編輯 黃宇

-

網絡

+關注

關注

14文章

7815瀏覽量

90977 -

基線

+關注

關注

0文章

13瀏覽量

8080 -

流量分析

+關注

關注

0文章

6瀏覽量

5746 -

Iota

+關注

關注

0文章

32瀏覽量

8603

發布評論請先 登錄

嵌入式工業平板硬件功耗異常頻發?聚徽這三招定位癥結與高效解決

艾體寶洞察 SPAN?端口VS.網絡 TAP :哪種才是最佳流量監控方案?

艾體寶干貨 IOTA實戰:如何精準識別網絡風險

教你三招異地訪問NAS

VoIP?網絡排障新思路:從日志到 IOTA?分析

艾體寶與Kubernetes原生數據平臺AppsCode達成合作

活動回顧 艾體寶 開源軟件供應鏈安全的最佳實踐 線下研討會圓滿落幕!

艾體寶干貨 如何使用 IOTA?解決網絡電話(VoIP)質量問題

艾體寶干貨 OIDA之一:掌握數據包分析-學會觀察

艾體寶干貨 IOTA流量分析秘籍第一招:網絡基線管理

艾體寶干貨 IOTA流量分析秘籍第一招:網絡基線管理

評論