作者 | 江文賓上海控安可信軟件創(chuàng)新研究院 鑒源實驗室

01

背 景

在數(shù)字化和網(wǎng)絡(luò)化日益發(fā)展的今天,信息安全成為了我們不得不重視的問題。伴隨著信息技術(shù)的不斷進(jìn)步,網(wǎng)絡(luò)攻擊的方式也越來越多樣化、復(fù)雜化。作為應(yīng)對這一挑戰(zhàn)的重要武器,HTTPS(超文本傳輸安全協(xié)議)的使用日益廣泛,它為我們網(wǎng)上的身份認(rèn)證和數(shù)據(jù)交換提供了一道隱形的保護屏障。本文旨在深入解析HTTPS的工作原理、安全性以及其在網(wǎng)絡(luò)安全中的重要性。

02

HTTP的安全缺陷

HTTP協(xié)議[1]是一種無狀態(tài)的、應(yīng)用層的協(xié)議,它本身并不提供任何安全機制。HTTP協(xié)議的安全缺陷主要來自于以下幾個方面:

1. 明文傳輸:HTTP協(xié)議以明文形式傳輸數(shù)據(jù),這意味著數(shù)據(jù)在傳輸過程中可以被任何第三方攔截和讀取,容易遭受中間人攻擊,這包括用戶名、密碼、信用卡信息等敏感數(shù)據(jù)。若網(wǎng)絡(luò)監(jiān)聽和數(shù)據(jù)篡改,用戶隱私和數(shù)據(jù)完整性無法得到保障。

2. 無身份驗證:HTTP協(xié)議本身不提供任何身份驗證機制。這意味著任何用戶都可以發(fā)送HTTP請求,包括惡意用戶。這可能導(dǎo)致未經(jīng)授權(quán)的數(shù)據(jù)訪問或篡改。

3. 無完整性檢查:HTTP協(xié)議不提供任何完整性檢查機制。這意味著攻擊者可以攔截HTTP請求和響應(yīng),并修改其中的內(nèi)容,而服務(wù)器端無法檢測到這些修改。

為了解決HTTP協(xié)議在數(shù)據(jù)通信過程中帶來的安全風(fēng)險,HTTPS就出現(xiàn)了。

03

HTTPS的發(fā)展

HTTPS(Hyper Text Transfer Protocol Secure)[2]不是一種新的協(xié)議,而是HTTP協(xié)議的安全版本,它通過在HTTP的基礎(chǔ)上加入SSL/TLS協(xié)議[3],用來為數(shù)據(jù)傳輸做加密,增加數(shù)據(jù)傳輸?shù)陌踩浴?/p>

HTTPS的發(fā)展可以追溯到20世紀(jì)90年代,當(dāng)時互聯(lián)網(wǎng)安全領(lǐng)域正面臨著一系列的挑戰(zhàn)。隨著互聯(lián)網(wǎng)的普及,越來越多的敏感信息(如用戶名、密碼、信用卡信息等)通過HTTP協(xié)議在互聯(lián)網(wǎng)上傳輸,這給網(wǎng)絡(luò)安全帶來了巨大的風(fēng)險。為了解決這個問題,SSL協(xié)議應(yīng)運而生。

SSL(Secure Sockets Layer,安全套接字層)[4]協(xié)議是一種用于在互聯(lián)網(wǎng)上提供安全通信的加密協(xié)議。它最初由網(wǎng)景公司開發(fā),用于保護網(wǎng)頁瀏覽器的安全連接。SSL協(xié)議通過加密數(shù)據(jù)、驗證身份和確保數(shù)據(jù)完整性來保護用戶和服務(wù)器之間的通信,為數(shù)據(jù)傳輸提供了安全保障,廣泛應(yīng)用于電子商務(wù)、銀行、在線支付等領(lǐng)域。

隨著SSL2.0和SSL3.0的發(fā)布,一些安全問題也暴露出來,如“心臟出血”漏洞,這使得SSL協(xié)議的安全性受到了質(zhì)疑。

為了解決這些問題,IETF(Internet Engineering Task Force)組織在1999年發(fā)布了TLS(Transport Layer Security)協(xié)議[5],TLS協(xié)議是SSL協(xié)議的后續(xù)版本,提供了更加強大的安全性、更加完善的協(xié)議規(guī)范、改進(jìn)了性能以及增加了兼容性。TLS協(xié)議在SSL協(xié)議的基礎(chǔ)上進(jìn)行了改進(jìn),修復(fù)了SSL協(xié)議的一些安全漏洞,并引入了一些新的安全特性。

隨著TLS協(xié)議的普及,HTTP協(xié)議的安全版本HTTPS(HTTP Secure)也逐漸發(fā)展起來。HTTPS通過在HTTP協(xié)議下加入TLS協(xié)議,為數(shù)據(jù)傳輸提供了加密、身份驗證和數(shù)據(jù)完整性保護,從而解決了HTTP協(xié)議的安全問題。

時至今日,由于網(wǎng)絡(luò)環(huán)境和安全需求的變化,HTTPS還在不斷的發(fā)展和迭代,新的TSL版本也在更新。

04

HTTPS工作流程

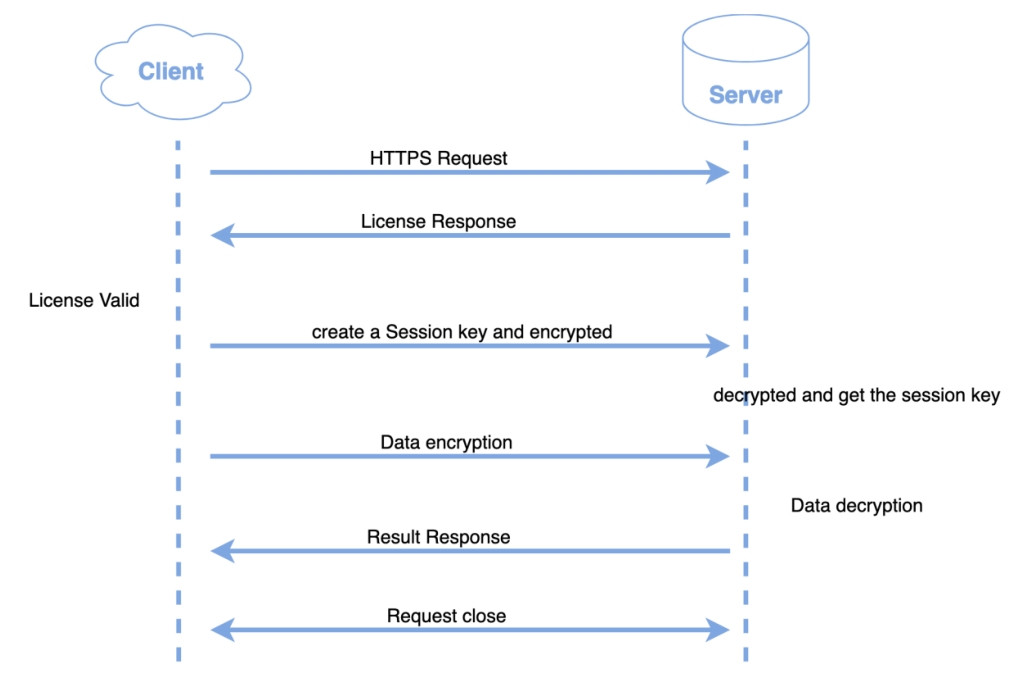

HTTPS請求的結(jié)構(gòu)與HTTP請求的結(jié)構(gòu)類似,但是在HTTP請求的基礎(chǔ)上增加了SSL/TLS協(xié)議進(jìn)行工作,協(xié)議的工作流程包括:握手、加密傳輸和連接結(jié)束三個階段。

1. 握手階段:當(dāng)用戶的瀏覽器嘗試向服務(wù)器建立HTTPS連接時,瀏覽器和服務(wù)器之間會進(jìn)行一次“握手”。在這個過程中,服務(wù)器會向瀏覽器提供其SSL/TLS證書,證書中包含了服務(wù)器的公鑰、域名等信息。瀏覽器會檢查證書的有效期、頒發(fā)機構(gòu)、域名等,確保連接的服務(wù)器是可信任的后,使用收到的公鑰加密生成一個“會話密鑰”,并將其發(fā)送給服務(wù)器。

2. 加密傳輸階段:服務(wù)器用自己的私鑰解密接收到的“會話密鑰”,然后雙方使用這個密鑰對交換的數(shù)據(jù)進(jìn)行加密。這樣,即使數(shù)據(jù)在傳輸過程中被第三方截獲,沒有密鑰也無法解密數(shù)據(jù)內(nèi)容。

3. 連接結(jié)束階段:當(dāng)數(shù)據(jù)傳輸結(jié)束后,客戶端和服務(wù)器會交換關(guān)閉消息,以確認(rèn)連接被安全地關(guān)閉。連接關(guān)閉后即便是會話密鑰被泄露,也不會對已傳輸?shù)臄?shù)據(jù)構(gòu)成威脅。

05

HTTPS的安全特性

HTTPS之所以安全,主要得益于以下幾個關(guān)鍵特性:[6]

1. 加密通信:HTTPS使用SSL(安全套接字層)或TLS(傳輸層安全)協(xié)議對數(shù)據(jù)進(jìn)行加密。這意味著在客戶端和服務(wù)器之間傳輸?shù)臄?shù)據(jù)被加密,只有擁有正確密鑰的人才能解密和讀取這些數(shù)據(jù)。這有效防止了數(shù)據(jù)在傳輸過程中被竊聽或篡改。

2. 身份驗證:HTTPS通過數(shù)字證書來驗證服務(wù)器的身份。這些證書由受信任的證書頒發(fā)機構(gòu)(CA)簽發(fā),確保用戶連接的是正確的服務(wù)器,而不是一個冒名頂替的服務(wù)器。此外,HTTPS還支持客戶端身份驗證,即服務(wù)器可以要求客戶端提供證書,以驗證客戶端的身份。例如,當(dāng)用戶訪問一個知名電商網(wǎng)站時,瀏覽器會檢查該網(wǎng)站的SSL證書,如果證書由知名的CA機構(gòu)頒發(fā)且未被篡改,用戶就可以放心地進(jìn)行購物操作,因為這表明網(wǎng)站是經(jīng)過認(rèn)證的合法實體。

3. 完整性保護:HTTPS通過使用哈希函數(shù)來確保數(shù)據(jù)的完整性。這意味著即使數(shù)據(jù)在傳輸過程中被篡改,接收方也可以通過比較哈希值來檢測到數(shù)據(jù)是否被篡改。

4. 防止中間人攻擊:由于HTTPS使用加密和身份驗證機制,攻擊者很難在客戶端和服務(wù)器之間插手,從而進(jìn)行中間人攻擊。這種攻擊通常涉及攻擊者攔截和修改通信數(shù)據(jù)。

06

更多優(yōu)勢

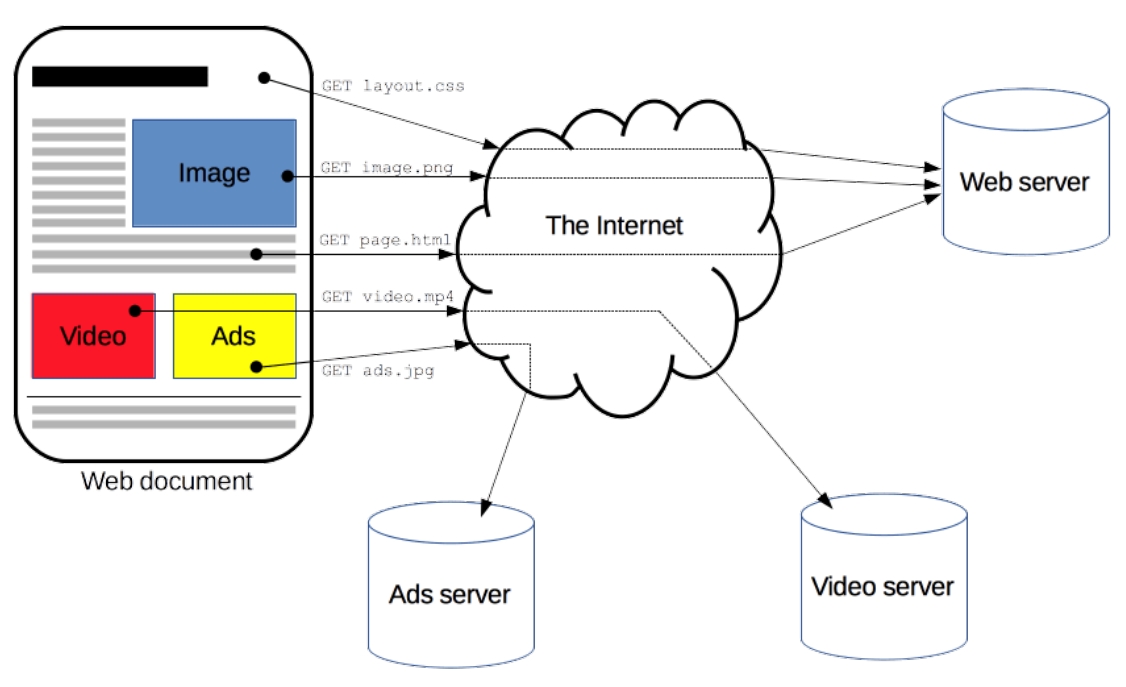

1. 支持HTTP/2.0協(xié)議[7]:新的網(wǎng)絡(luò)協(xié)議HTTP/2.0對HTTPS提供了更好的支持,使得網(wǎng)站在使用HTTPS的同時能夠獲得性能優(yōu)化。HTTP/2.0通過多路復(fù)用、服務(wù)器推送等技術(shù),減少了網(wǎng)絡(luò)延遲,提高了頁面加載速度和用戶體驗,進(jìn)一步增強了HTTPS網(wǎng)站的競爭力。

一個HTTPS網(wǎng)站能夠同時發(fā)送多個請求和響應(yīng),而不會像傳統(tǒng)的HTTP/1.1那樣需要依次等待。這使得網(wǎng)頁中的圖片、腳本等資源能夠更快地加載,用戶可以更快地看到完整的網(wǎng)頁內(nèi)容,提升了用戶對網(wǎng)站的滿意度和忠誠度。

2. 增強用戶信任:大多數(shù)瀏覽器都會在HTTPS的網(wǎng)址上顯示一個綠色鎖標(biāo)志,通常在瀏覽器地址欄的左側(cè),這表示該網(wǎng)址使用了SSL/TLS協(xié)議,并且連接是安全的,促使用戶更愿意在網(wǎng)站上進(jìn)行交易和分享個人信息。

3. 提升搜索引擎排名:搜索引擎如Google將HTTPS作為搜索排名的一個重要因素,因為搜索引擎傾向于推薦安全、可靠的網(wǎng)站給用戶,從而鼓勵更多網(wǎng)站采用HTTPS,提升整個互聯(lián)網(wǎng)的安全水平。采用HTTPS的網(wǎng)站在搜索結(jié)果中更有可能獲得較高的排名,從而提高網(wǎng)站的可見度和用戶訪問量,為企業(yè)帶來更多的潛在客戶和業(yè)務(wù)機會。

07

HTTPS的局限性

事實上并不是使用了HTTPS就可以高枕無憂了,目前仍然存在一些安全風(fēng)險。

1. 端點安全問題:HTTPS僅保護數(shù)據(jù)在傳輸過程中的安全性,無法解決終端設(shè)備的安全問題。如果用戶的電腦或移動設(shè)備感染惡意軟件,即使通信過程中進(jìn)行了數(shù)據(jù)傳輸加密,黑客仍可在終端解密數(shù)據(jù)后進(jìn)行竊取或篡改。

2. 證書問題:SSL/TLS證書的安全性高度依賴于證書頒發(fā)機構(gòu)(CA)的可信度和操作安全。如果CA機構(gòu)遭受攻擊或誤發(fā)證書,攻擊者可能會利用這些不當(dāng)證書實施中間人攻擊,使HTTPS的安全防護失效。

3. 中間設(shè)備的風(fēng)險:企業(yè)和組織內(nèi)部的網(wǎng)絡(luò)設(shè)備,如防火墻和代理服務(wù)器,有時會對SSL/TLS進(jìn)行檢查和過濾。這一過程可能會削弱SSL/TLS加密,增加數(shù)據(jù)被攻擊的風(fēng)險,導(dǎo)致HTTPS的安全性降低。

08

結(jié) 語

綜上所述,雖然HTTPS無法解決所有網(wǎng)絡(luò)安全問題,但它確實是我們維護網(wǎng)絡(luò)安全的重要工具。使用HTTPS,我們至少可以確保數(shù)據(jù)在傳輸過程中不被輕易竊取或篡改。

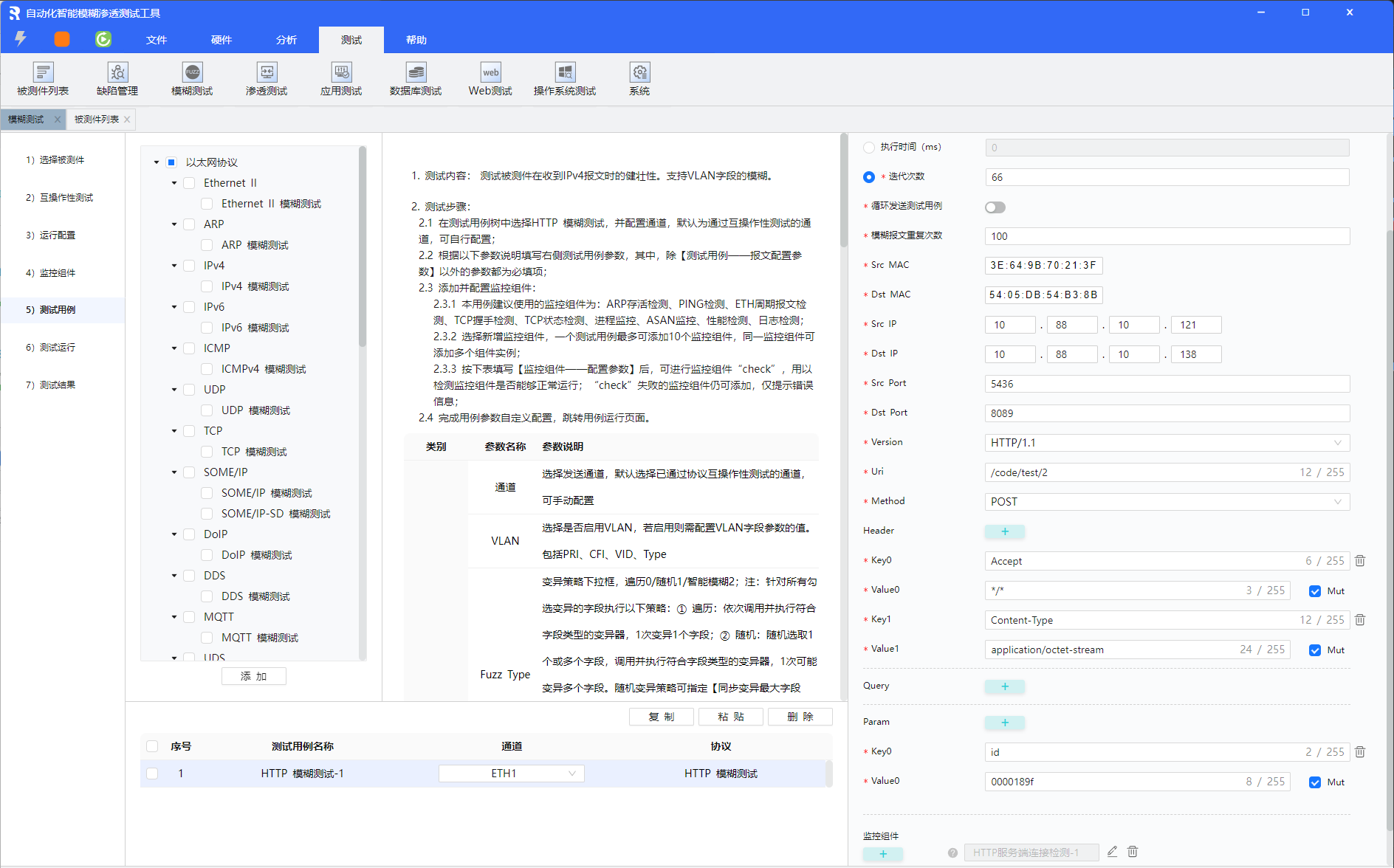

上海控安針對工控通信系統(tǒng)中存在的網(wǎng)絡(luò)安全隱患和漏洞,推出面向工控系統(tǒng)協(xié)議、應(yīng)用、數(shù)據(jù)庫、內(nèi)核等全類型軟件對象的自動化智能黑盒模糊測試工具——SmartRocket TestSec自動化智能模糊滲透測試工具,可針對工業(yè)互聯(lián)網(wǎng)軟件進(jìn)行自動化智能黑盒模糊滲透測試,對通信協(xié)議、基礎(chǔ)軟件進(jìn)行各種模糊攻擊、滲透攻擊及安全功能驗證。以HTTP模糊測試為例,TestSec提供多種模糊策略及報文字段變異器,對HTTP請求結(jié)構(gòu)自上而下的全方位測試(包括URL、版本、請求方式、請求頭和請求體),支持HTTP互操作性測試,可配置多種侵入式和非侵入式監(jiān)控套件,結(jié)合被測對象的響應(yīng)判斷當(dāng)前設(shè)備狀態(tài)并獲取模糊測試效果信息從而生成模糊報文。對此測試生成交互報文和模糊測試報告,并檢測測試過程中生成的所有缺陷和漏洞。不僅如此,用戶還可根據(jù)已有協(xié)議模板或規(guī)則進(jìn)行新增和定制,滿足模糊測試的可行性深度需求。從軟件層面到協(xié)議層面,全方位保障高安全領(lǐng)域軟件系統(tǒng)的穩(wěn)健運行。網(wǎng)絡(luò)安全是一場沒有終點的賽跑,我們需要不斷更新知識、加強防護,并采取全方位的安全措施來保護我們的數(shù)字生活。

此外,隨著互聯(lián)網(wǎng)技術(shù)的快速發(fā)展,我們也應(yīng)該關(guān)注新的安全技術(shù)和趨勢,更要關(guān)注新型攻擊方式的出現(xiàn)。同時,作為用戶,我們也應(yīng)該提升個人的信息安全意識,譬如定期更換復(fù)雜密碼、避免在不安全的網(wǎng)絡(luò)環(huán)境下登錄敏感賬戶、及時更新操作系統(tǒng)和應(yīng)用程序等,只有這樣,才能在數(shù)字化世界中更安心地生活和工作。

當(dāng)然,對于企業(yè)和網(wǎng)站管理員而言,持續(xù)的安全評估、嚴(yán)格的安全策略實施、合理的安全架構(gòu)設(shè)計同樣不可或缺。只有通過不懈的努力和全面的安全策略,我們才能構(gòu)建一個更加安全、可靠的網(wǎng)絡(luò)環(huán)境。

參考文獻(xiàn):

1. Gourley D, Totty B. HTTP: the definitive guide[M]. " O'Reilly Media, Inc.", 2002.

2.Roy T. Fielding, Julian F. Reschke, Mike Nottingham. HTTP Semantics[R]. RFC 9110, 2022.

3.張晗卓, 張中偉. 基于HTTP協(xié)議的信息安全研究[J]. 計算機與網(wǎng)絡(luò), 2019, 17.

4.Freier A, Karlton P, Kocher P. The SSL Protocol: Version 3.0[M]. Internet Draft, 1996.

5.Dierks T, Rescorla E. The Transport Layer Security (TLS) Protocol Version 1.2[R]. RFC 5246, 2008.

6.Rescorla E. HTTP Over TLS[R]. RFC 2818, 2000.

7.ansfer Protocol Version 2 (HTTP/2)[R]. RFC 7540, 2015.

審核編輯 黃宇

-

網(wǎng)絡(luò)安全

+關(guān)注

關(guān)注

11文章

3343瀏覽量

61507 -

https

+關(guān)注

關(guān)注

0文章

54瀏覽量

6947

發(fā)布評論請先 登錄

論RFID技術(shù)在實驗室領(lǐng)域中的重要性

實驗室智慧配電房建設(shè)方案:打造安全高效的電力保障

實驗室安全管理成焦點,漢威科技賦能實驗室安全升級

國家重點實驗室建設(shè):智能配電裝置如何筑牢科研用電安全底線

DEKRA德凱網(wǎng)絡(luò)安全實驗室榮獲ISO 17025認(rèn)可資質(zhì)

NVIDIA推出DRIVE AI安全檢測實驗室

AEC-Q102板彎曲試驗的重要性

TCL智能終端安全實驗室獲TüV南德雙項資質(zhì)認(rèn)證

實驗室數(shù)據(jù)管理與LIMS平臺的關(guān)系

如何選擇合適的LIMS實驗室管理軟件

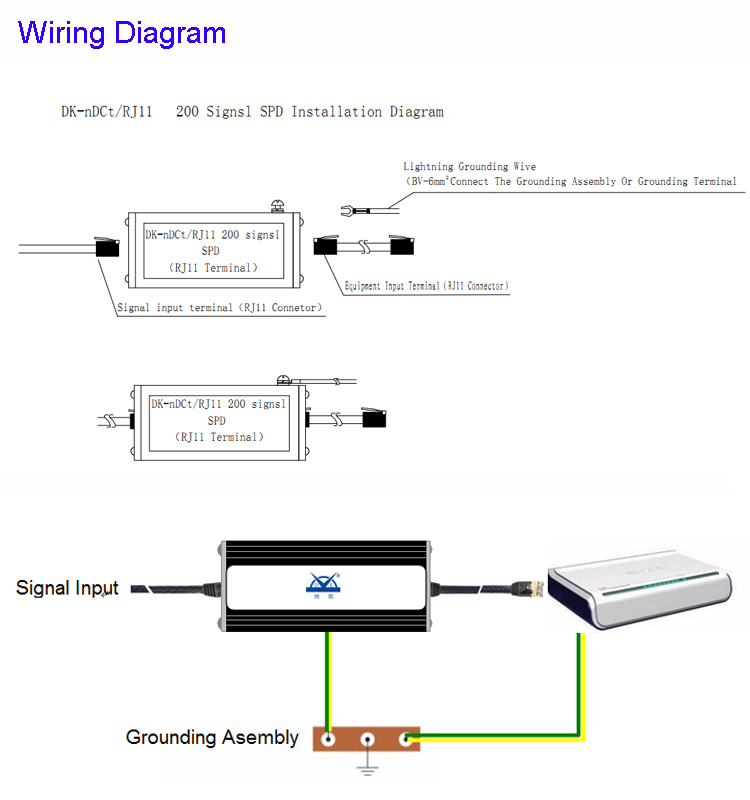

實驗室精密儀器防雷安全方案

鑒源實驗室·ISO 26262中測試用例的得出方法-等價類的生成和分析

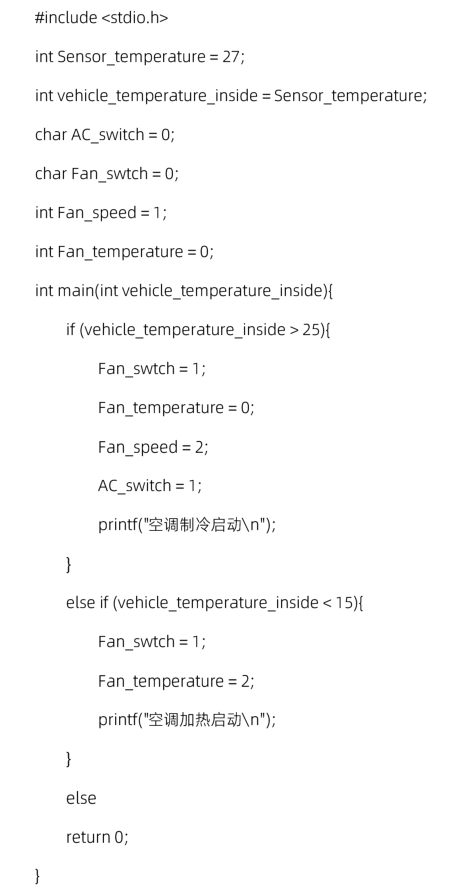

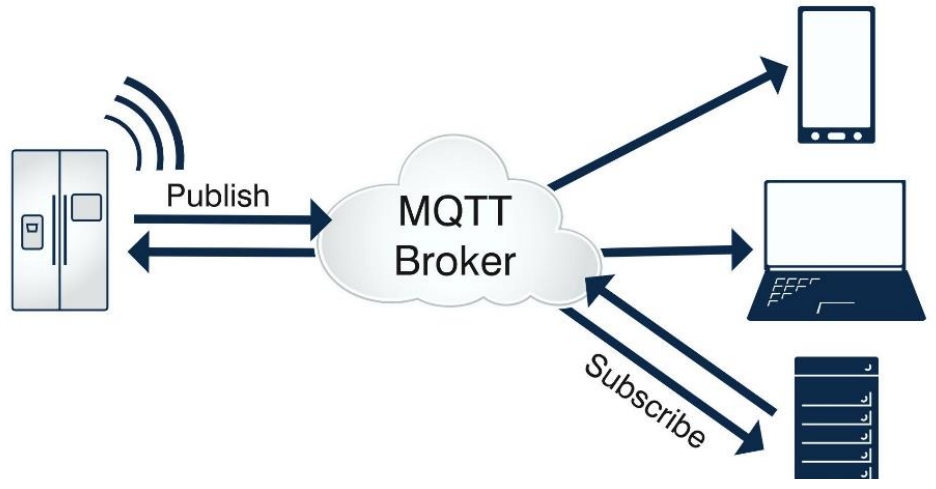

鑒源實驗室·基于MQTT協(xié)議的模糊測試研究

鑒源實驗室·HTTP協(xié)議網(wǎng)絡(luò)安全攻擊

鑒源實驗室·HTTPS對于網(wǎng)絡(luò)安全的重要性

鑒源實驗室·HTTPS對于網(wǎng)絡(luò)安全的重要性

評論