忽如一夜春風(fēng)來,DeepSeek滿地開。

隨著DeepSeek爆火,政府、企業(yè)掀起了本地化部署AI大模型的浪潮。有了自己的AI大模型,不但能提升業(yè)務(wù)效率,為客戶提供更好的服務(wù),還能探索AI的應(yīng)用場景,為組織發(fā)展注入動力。

但是,想要保障本地化部署的AI大模型的安全卻并不簡單。服務(wù)器暴露、未授權(quán)訪問、API攻擊、數(shù)據(jù)泄露……一系列安全問題與大模型如影隨形。

如果你已經(jīng)、正在、將要在本地部署DeepSeek大模型,以下這四大“雷區(qū)”你可要多加小心。

01本地化部署AI大模型的“雷區(qū)”

本地化部署AI大模型的第一大“雷區(qū)”,是服務(wù)器暴露。

Ollama是當(dāng)前應(yīng)用最廣泛的本地大模型運行框架。借助Ollama,組織能夠?qū)eepSeek-R1、Qwen、Llama、Gemma 2等語言模型部署在本地服務(wù)器中。

為了方便員工、客戶,這些大模型往往開放互聯(lián)網(wǎng)訪問,導(dǎo)致服務(wù)器暴露在公網(wǎng)之上。2月中旬,安全研究人員在互聯(lián)網(wǎng)上掃描到了8971個運行Ollama大模型框架的服務(wù)器,有6449個處于活躍狀態(tài),其中88.9%的服務(wù)器未采取有效的安全防護(hù)措施,處于“裸奔”狀態(tài)。

這意味著只要攻擊者掃描到了這些服務(wù)器,就可以在未經(jīng)授權(quán)的情況下發(fā)起訪問,利用Ollama的漏洞發(fā)起網(wǎng)絡(luò)攻擊。當(dāng)前,已出現(xiàn)了通過自動化腳本掃描到“裸奔”狀態(tài)的DeepSeek服務(wù)器,并惡意占用大量計算資源,盜取算力并導(dǎo)致部分用戶服務(wù)器崩潰的事件。

本地化部署AI大模型的第二大“雷區(qū)”,是未授權(quán)訪問。

使用Ollama在本地部署DeepSeek等大模型時,會在本地啟動一個Web服務(wù),并默認(rèn)開放11434端口且無任何鑒權(quán)機(jī)制,導(dǎo)致攻擊者無需認(rèn)證即可調(diào)用模型服務(wù)。而且Ollama目前缺乏原生的多因素認(rèn)證能力,網(wǎng)絡(luò)釣魚、撞庫攻擊也會對大模型安全造成威脅。

雪上加霜的是,很多政府、企業(yè)在嘗鮮之后,會逐步放棄對大模型的維護(hù),導(dǎo)致本就“裸奔”的大模型任人攻擊,成為黑客進(jìn)入內(nèi)網(wǎng)的跳板,給組織造成重大威脅。

本地化部署AI大模型的第三大“雷區(qū)”,是API攻擊。

API是組織對內(nèi)、對外提供AI大模型服務(wù)的主要方式。一旦大模型的API密鑰被竊取,攻擊者就能利用其非法占用他人的計算資源,甚至發(fā)起注入攻擊、高頻調(diào)用等惡意行為,導(dǎo)致服務(wù)癱瘓。

隨著大模型在全球爆火,大模型的API成為了黑灰產(chǎn)團(tuán)伙的重點攻擊目標(biāo)。今年年初,DeepSeek的最新大模型V3和R1剛發(fā)布幾天,黑產(chǎn)團(tuán)隊就已經(jīng)實現(xiàn)API適配支持,并且已經(jīng)有大批DeepSeek API密鑰被竊取和應(yīng)用。

如何保障API安全,已經(jīng)成為大模型實用化、商用化的前提條件。

本地化部署AI大模型的第四大“雷區(qū)”,是數(shù)據(jù)泄露。

AI大模型的數(shù)據(jù)安全問題有二。第一,很多政企員工出于嘗鮮、提高工作效率的目的,未經(jīng)允許,使用機(jī)密數(shù)據(jù)投喂大模型,造成數(shù)據(jù)泄露。最新調(diào)研結(jié)果顯示,72%的企業(yè)員工會通過個人賬戶訪問ChatGPT等AI大模型。同時,在向AI大模型提交數(shù)據(jù)的用戶中,平均每天發(fā)生近4次企業(yè)數(shù)據(jù)粘貼行為,其中可能包含商業(yè)信息、客戶數(shù)據(jù)、財務(wù)計劃、源代碼等敏感信息。

對于此類行為,組織普遍缺乏有效的管控手段,僅憑強化數(shù)據(jù)安全培訓(xùn)不足以保證數(shù)據(jù)安全。

第二,未加密的大模型交互數(shù)據(jù)在傳輸過程中可被截獲,引發(fā)商業(yè)機(jī)密外泄。中國電信的最新報告顯示,只有12.9%的Ollama主機(jī)使用了HTTPS替代默認(rèn)的HTTP協(xié)議,這些使用明文協(xié)

議傳輸?shù)姆?wù)極易遭受中間人攻擊。

為了避免數(shù)據(jù)被劫持,組織在使用HTTPS協(xié)議的同時,還應(yīng)對數(shù)據(jù)進(jìn)行加密,保證數(shù)據(jù)安全傳輸。

02芯盾時代,助力政企客戶打造AI大模型安全防線

這一個又一個的“雷區(qū)”,都在提醒政府、企業(yè),想要在本地部署AI大模型,讓大模型真正發(fā)揮效用,必須先強化大模型的網(wǎng)絡(luò)安全防護(hù)。

芯盾時代作為領(lǐng)先的零信任業(yè)務(wù)安全產(chǎn)品方案提供商,憑借完善的零信任安全產(chǎn)品線、豐富的AI應(yīng)用經(jīng)驗,能夠幫助組織建立AI大模型安全防護(hù)體系,實現(xiàn)大模型“網(wǎng)絡(luò)隱身”,強化大模型訪問控制,保障API安全調(diào)用,避免大模型使用過程中的數(shù)據(jù)泄露,讓政企客戶本地化部署的AI大模型更安全。

1.隱藏AI大模型端口,實現(xiàn)動態(tài)訪問控制

芯盾時代零信任業(yè)務(wù)平臺(SDP)具備“網(wǎng)絡(luò)隱身”功能。借助流量代理技術(shù),SDP網(wǎng)關(guān)統(tǒng)一代理AI大模型訪問流量,訪問者不直接與大模型建立連接,而是與網(wǎng)關(guān)建立連接,從而實現(xiàn)大模型“網(wǎng)絡(luò)隱身”;借助SPA單包授權(quán)技術(shù),所有連接網(wǎng)關(guān)的設(shè)備都需通過預(yù)認(rèn)證,不通過認(rèn)證不開放端口,實現(xiàn)網(wǎng)關(guān)的“網(wǎng)絡(luò)隱身”。借助“網(wǎng)絡(luò)隱身”功能,組織能夠避免AI大模型被攻擊者掃描,減少大模型遭受網(wǎng)絡(luò)攻擊的風(fēng)險。

芯盾時代SDP還具備動態(tài)訪問控制功能,提供多種風(fēng)險策略模型,組織能夠根據(jù)自身需求靈活定義,綜合設(shè)備、IP、時間、行為、賬號、位置等維度的風(fēng)險信息,對每一次訪問實施動態(tài)訪問控制,實現(xiàn)“安全訪問全程無感,不確定訪問強化認(rèn)證,不安全訪問直接拒絕”。2.全面強化訪問控制,消除未授權(quán)訪問

芯盾時代用戶身份與訪問管理平臺(IAM)能夠幫助組織提升AI大模型的身份管理能力,將大模型的身份信息、身份認(rèn)證、訪問權(quán)限、審計日志納入組織原有的身份管理體系之中,讓大模型不再是IT系統(tǒng)中的“孤島”。

憑借自主研發(fā)的移動認(rèn)證技術(shù),芯盾時代IAM能夠幫助政企客戶實現(xiàn)大模型的多因素認(rèn)證,通過指紋識別、人臉識別、動態(tài)口令、短信驗證碼、App一鍵認(rèn)證等方式提升身份認(rèn)證的安全性,有效防范未授權(quán)訪問,防范撞庫攻擊、網(wǎng)絡(luò)釣魚、密碼噴射等網(wǎng)絡(luò)攻擊。3.監(jiān)測API安全態(tài)勢,保障API安全調(diào)用

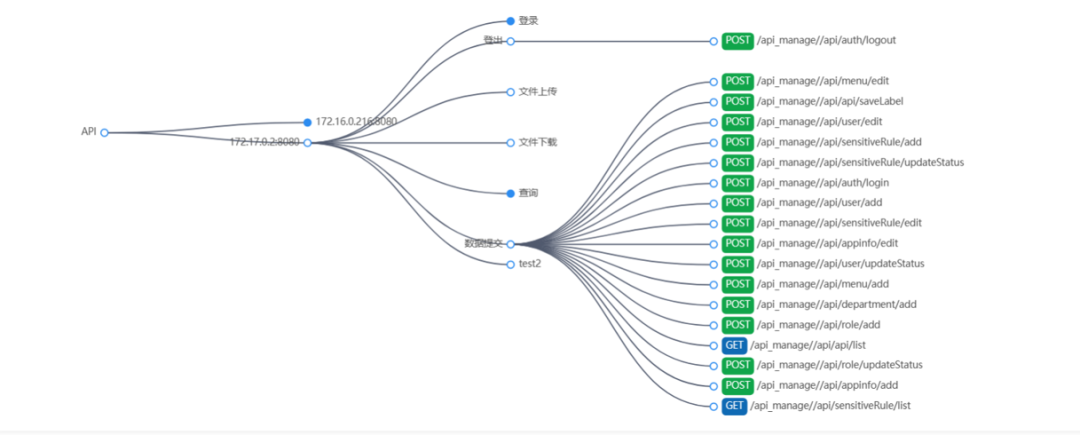

借助芯盾時代API安全監(jiān)測平臺,組織能夠?qū)崿F(xiàn)AI大模型API流量解析與管控、API脆弱性分析、API異常行為檢測、數(shù)據(jù)安全分析等功能模塊,對大模型API實施更有效的安全管控,即時修補API安全漏洞,監(jiān)測API攻擊,保證大模型API安全調(diào)用,讓大模型真正成為生產(chǎn)力工具。4.管控員工操作行為,有效防范數(shù)據(jù)泄露在數(shù)據(jù)安全上,芯盾時代零信任業(yè)務(wù)安全平臺(SDP)具備安全工作空間、數(shù)據(jù)脫敏、Web水印三大功能。借助芯盾時代SDP客戶端,組織可以在終端設(shè)備中構(gòu)建與本地空間完全隔離的安全工作空間,實現(xiàn)“數(shù)據(jù)不落地”,并實施禁止復(fù)制、禁止截屏等行為管控,避免員工將敏感數(shù)據(jù)投喂給AI大模型。在數(shù)據(jù)脫敏技術(shù)的加持下,組織可以對業(yè)務(wù)應(yīng)用中的手機(jī)號、銀行卡、身份證號等敏感數(shù)據(jù)進(jìn)行脫敏,脫敏內(nèi)容、脫敏長度、脫敏用戶由組織自定義,有效防范數(shù)據(jù)泄露。針對Web應(yīng)用,芯盾時代SDP可以在無改造的情況下為Web頁面添加水印,對用戶進(jìn)行安全教育、安全震懾和安全追溯。

針對數(shù)據(jù)傳輸過程中的數(shù)據(jù)泄露風(fēng)險,芯盾時代SDP能在客戶端與網(wǎng)關(guān)之間建立加密隧道,保證數(shù)據(jù)通過互聯(lián)網(wǎng)安全傳輸。加密隧道采用國密算法,讓數(shù)據(jù)傳輸更加安全可控。

AI應(yīng)用,安全為基。面對洶涌澎湃的AI浪潮,政企在本地化部署AI大模型的同時,必須將網(wǎng)絡(luò)安全防護(hù)考慮在內(nèi),做到“同步規(guī)劃、同步建設(shè)、同步使用”。芯盾時代作為領(lǐng)先的零信任業(yè)務(wù)安全產(chǎn)品方案提供商,愿與政企客戶一同為本地化部署的大模型筑牢安全屏障,讓AI釋放更多價值,為組織發(fā)展注入無限潛力。

-

AI

+關(guān)注

關(guān)注

88文章

34918瀏覽量

278142 -

芯盾時代

+關(guān)注

關(guān)注

0文章

271瀏覽量

2108 -

大模型

+關(guān)注

關(guān)注

2文章

3112瀏覽量

4012

原文標(biāo)題:AI大模型「排雷」指南丨想要本地化部署AI大模型,必須先做好這四件事

文章出處:【微信號:trusfort,微信公眾號:芯盾時代】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

芯盾時代中標(biāo)延安卷煙廠 打造新一代身份認(rèn)證平臺

芯盾時代助力金融機(jī)構(gòu)筑牢終端安全防線

芯盾時代助力四川銀行電子渠道實時交易監(jiān)測系統(tǒng)升級

芯盾時代助力贛州銀行構(gòu)建全渠道數(shù)字安全防護(hù)體系

芯盾時代中標(biāo)易事特集團(tuán)統(tǒng)一身份認(rèn)證管理項目

芯盾時代全場景身份治理解決方案助力企業(yè)提升業(yè)務(wù)安全

芯盾時代助力廣州銀行提升金融業(yè)務(wù)運行效率

芯盾時代助力打造金融安全新范式

芯盾時代助力打造智慧醫(yī)療安全新標(biāo)桿

零信任+DeepSeek企業(yè)數(shù)字化更安全 芯盾時代全線產(chǎn)品接入DeepSeek

芯盾時代為金融行業(yè)數(shù)字化業(yè)務(wù)構(gòu)筑安全防線

芯海科技:AI EC創(chuàng)新引領(lǐng),筑牢AI PC設(shè)備安全防線

芯盾時代入選《API安全技術(shù)應(yīng)用指南(2024版)》API安全十大代表性廠商

芯盾時代助力政企客戶打造AI大模型安全防線

芯盾時代助力政企客戶打造AI大模型安全防線

評論