在過去的二十年里,零信任網(wǎng)絡(luò)安全模型已逐漸受到關(guān)注。零信任是一種網(wǎng)絡(luò)安全模型,基于訪問主體身份、網(wǎng)絡(luò)環(huán)境、終端狀態(tài)等盡可能多的信任要素對所有用戶進行持續(xù)驗證和動態(tài)授權(quán)。零信任旨在確保任何特定用戶都有正當(dāng)理由做他們正在做的事情。

為什么零信任比以往任何時候都更加重要?

傳統(tǒng)的基于邊界的網(wǎng)絡(luò)安全模型在某種程度上假設(shè)、或默認了內(nèi)網(wǎng)的人和設(shè)備是值得信任的,因此,企業(yè)的關(guān)鍵系統(tǒng)和數(shù)據(jù)會很容易受到惡意攻擊。另外,關(guān)鍵基礎(chǔ)設(shè)施部門提供水資源、電力和交通等基本城市服務(wù),零信任基礎(chǔ)設(shè)施訪問服務(wù)對于關(guān)鍵基礎(chǔ)設(shè)施部門尤為重要。如果遭到黑客攻擊,可能會導(dǎo)致運營中斷,市民沒有食物和水,或者出現(xiàn)更糟糕的情況,就是造成人身傷害。隨著所有領(lǐng)域都廣泛采用數(shù)字化運作和遠程訪問,通過“一次驗證+靜態(tài)授權(quán)”的方式評估風(fēng)險,只關(guān)注邊界防護的安全方案已經(jīng)過時了。

在數(shù)字化時代,為什么必須采用零信任?

許多企業(yè)在不同的地理位置存儲數(shù)據(jù)和系統(tǒng),并定期遠程訪問其異地設(shè)備和系統(tǒng),互連程度越來越高。雖然 XIoT 的興起為所有領(lǐng)域帶來了發(fā)展利好,但如果管理不當(dāng),可能會成為黑客的攻擊目標(biāo)。2013 年,Target 因內(nèi)部特權(quán)和遠程連接未得到妥善管理和保護,受到了黑客攻擊。黑客利用第三方 HVAC 供應(yīng)商的外部遠程訪問權(quán)限,對目標(biāo)數(shù)據(jù)進行了訪問和竊取。最終,4,000 萬張信用卡和借記卡信息被泄露,Target 支付了史上最高的1,850 萬美元和解金。再舉一個事例,Claroty 全球業(yè)務(wù)發(fā)展主管 Mor Bikovsky 近期分享了一個主流消費品牌的軼事,該品牌的旗艦生產(chǎn)基地遭遇安全漏洞,其中涉及 WannaCry 勒索軟件。該自動售貨機未與其他網(wǎng)絡(luò)正確隔離,黑客通過一個易受攻擊的休息室自動售貨機獲得網(wǎng)絡(luò)訪問權(quán)限。Claroty 得知后迅速采取行動,在客戶零停機的情況下隔離了受影響的資產(chǎn),避免了損失。所以,實施多因素身份驗證、網(wǎng)絡(luò)分段和最低權(quán)限訪問策略對企業(yè)保護網(wǎng)絡(luò)安全格外重要。 另外,Cynerio 在其 2022 年醫(yī)療保健物聯(lián)網(wǎng)設(shè)備安全狀況報告中發(fā)現(xiàn),盡管醫(yī)療保健網(wǎng)絡(luò)安全方面的投資有所增加,但與醫(yī)療保健環(huán)境中的物聯(lián)網(wǎng)和相關(guān)設(shè)備的安全威脅仍未得到充分解決。數(shù)據(jù)顯示,醫(yī)院中 53% 的聯(lián)網(wǎng)醫(yī)療設(shè)備和其他物聯(lián)網(wǎng)設(shè)備存在已知的嚴重漏洞。如果受到攻擊,這些漏洞可能會影響服務(wù)可用性、數(shù)據(jù)機密性和患者生命安全。

黑客的攻擊手段不斷推陳出新,能夠通過完全不相關(guān)的媒介訪問關(guān)鍵系統(tǒng),例如,信用卡數(shù)據(jù)庫、HVAC系統(tǒng)、自動售貨機、靜脈注射泵等。通常,這些設(shè)備不在安全團隊的權(quán)限范圍內(nèi),也不會受到弱密碼或默認憑據(jù)的監(jiān)察。雖然零信任的采用最初主要與 IT 資產(chǎn)有關(guān),但由于運營技術(shù) (OT)、醫(yī)療設(shè)備和其他網(wǎng)絡(luò)化物理系統(tǒng)的數(shù)字化落地,零信任成為保護擴展物聯(lián)網(wǎng) (XIoT) 的最佳基本實踐。如果沒有適當(dāng)?shù)牧阈湃螌嵤W(wǎng)絡(luò)攻擊將如野火一般在網(wǎng)絡(luò)中蔓延,后果將不堪設(shè)想。這就是為什么在數(shù)字化時代,必須采用零信任的原因。

Claroty 如何通過 SRA 實現(xiàn)零信任采用?

Claroty 的安全遠程訪問 (SRA) 提供了實施零信任訪問控制和最小特權(quán)原則所需的功能。企業(yè)在使用 SRA 的過程中,能夠識別其連接的設(shè)備,實施精細訪問控制,并對網(wǎng)絡(luò)中不可信的通信和行為發(fā)出警報。Claroty SRA 通過多種方式幫助和支持企業(yè)分布式工作環(huán)境中的零信任原則,包括但不限于:

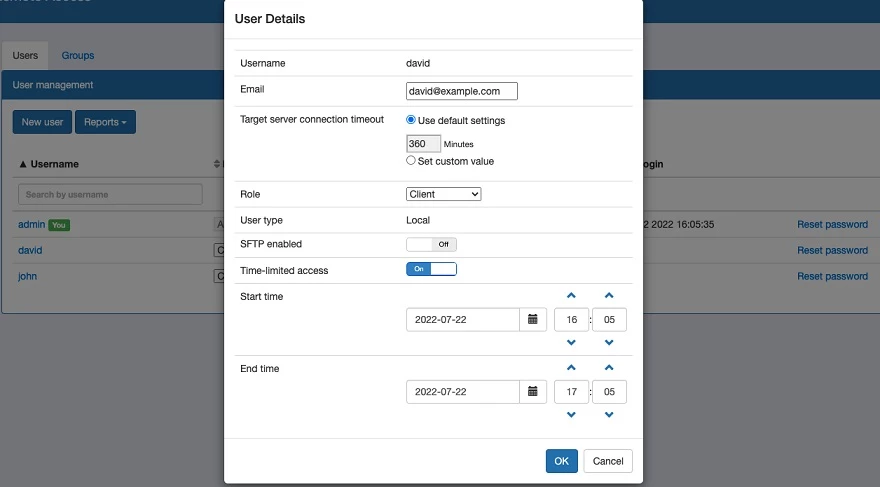

使用 SRA 進行基于角色的訪問控制。在多個級別和地理位置為工業(yè)資產(chǎn)定義和實施精細化訪問控制,直至允許特定用戶訪問特定資產(chǎn)以在設(shè)定的時間窗口內(nèi)執(zhí)行特定任務(wù)。只需單擊幾下,SRA 即可簡化用戶工作流程和保護關(guān)鍵功能,免受不必要的訪問干擾。

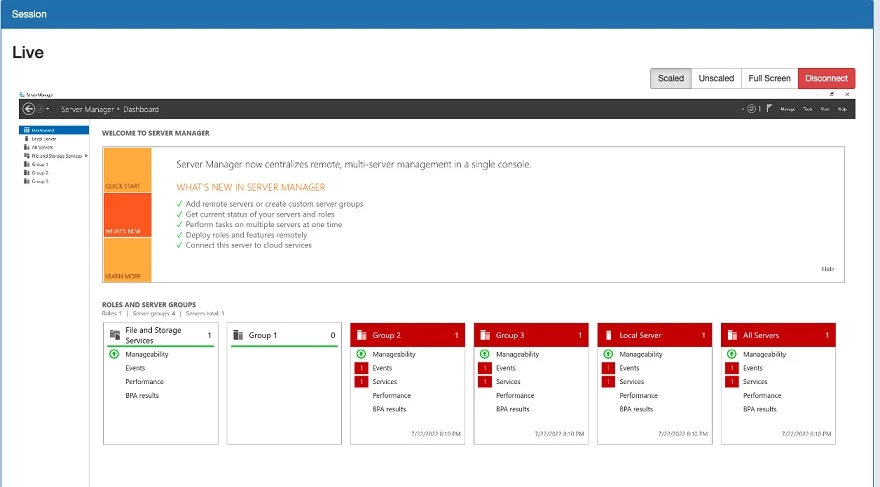

對訪問進行審核、監(jiān)察和終止。在遠程會話發(fā)生之前、期間和之后,管理員可以選擇實時監(jiān)察活動的 SRA 會話,以進行故障排除、用戶監(jiān)督以及必要時的緊急終止。此外,SRA 會自動記錄每次會話,支持響應(yīng)行動、調(diào)查和審計。

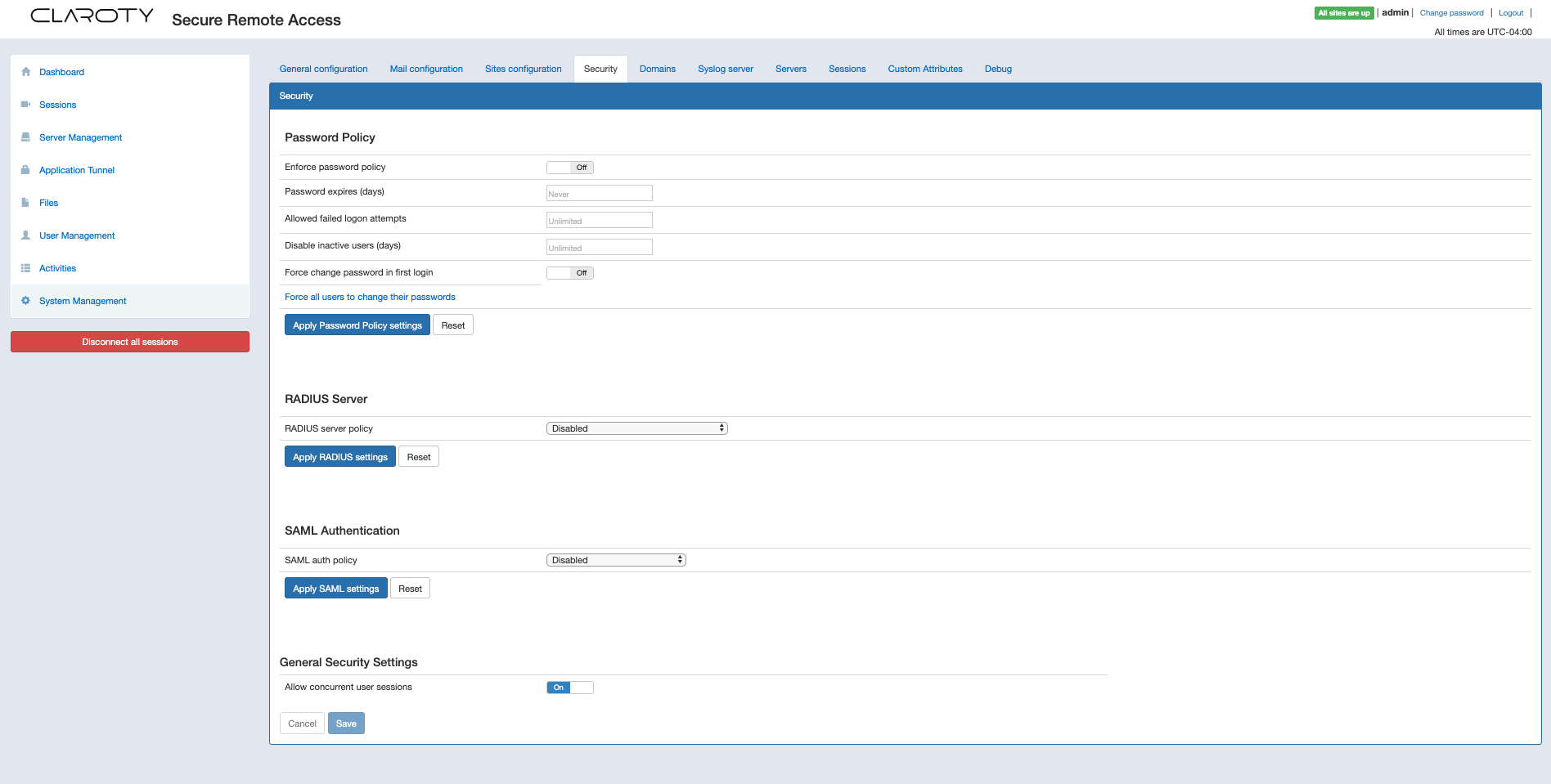

安全認證。SRA 能夠集中管理用戶憑據(jù),提供密碼保管和多種多重身份驗證選項,而不是依賴第三方來保證密碼安全。

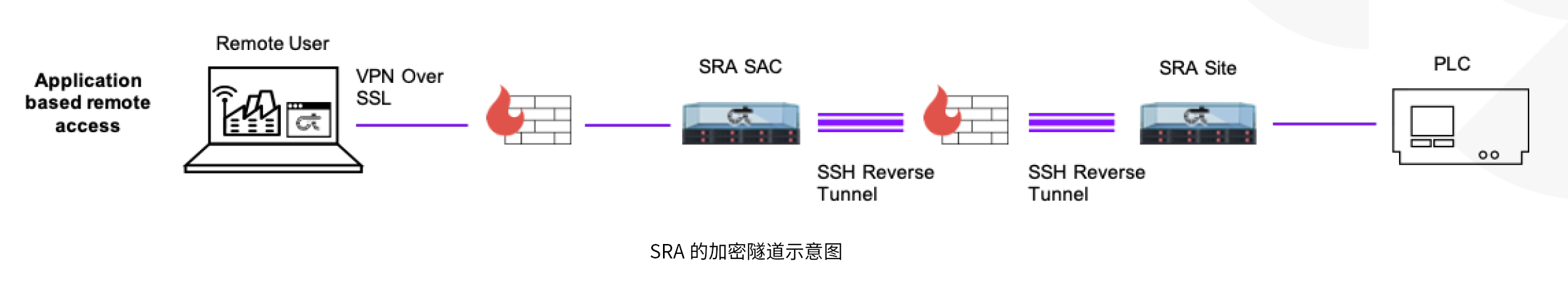

安全的工作流程和進程。SRA 使用單一的、高度安全的加密隧道進行設(shè)施內(nèi)通信。這極大地簡化了網(wǎng)絡(luò)防火墻配置,并且符合普渡模型中網(wǎng)絡(luò)分段的要求。當(dāng)工作性質(zhì)涉及安裝新文件時,例如為了資產(chǎn)維護,SRA 能通過安全文件傳輸功能來確保文件的完整性。

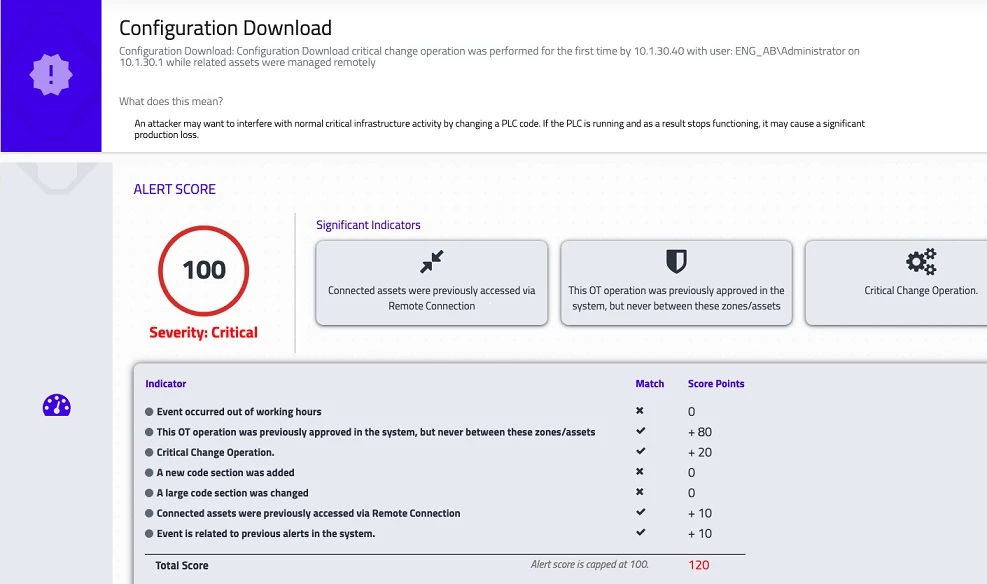

遠程事件管理。SRA 集成了 Claroty 持續(xù)威脅檢測 (CTD),能夠在網(wǎng)絡(luò)安全事件發(fā)生時進行檢測、調(diào)查和響應(yīng)。如果用戶在進行未經(jīng)授權(quán)的活動,例如嘗試在預(yù)定維護時段之外維修資產(chǎn),CTD 會觸發(fā)警報。通過警報,管理員可以直接進入 SRA 會話,進行監(jiān)察或斷開連接。

Claroty 靈活的網(wǎng)絡(luò)安全解決方案更適合對應(yīng)數(shù)字化轉(zhuǎn)型帶來的威脅。企業(yè)可以通過 Claroty SRA 的零信任實施,建立一個有效的架構(gòu)來降低風(fēng)險,并保護其關(guān)鍵資產(chǎn)的安全。另外,也可以通過識別環(huán)境中的所有資產(chǎn)、持續(xù)監(jiān)察和分析網(wǎng)絡(luò)流量、以及快速修復(fù)漏洞,確保擁有執(zhí)行零信任原則和建立強大安全架構(gòu)所需的工具。

參考來源:claroty.com、cynerio.com

審核編輯 黃宇

-

物聯(lián)網(wǎng)

+關(guān)注

關(guān)注

2928文章

46024瀏覽量

389494 -

網(wǎng)絡(luò)安全

+關(guān)注

關(guān)注

11文章

3316瀏覽量

61210 -

IOT

+關(guān)注

關(guān)注

187文章

4293瀏覽量

200991

發(fā)布評論請先 登錄

Claroty BMS 網(wǎng)絡(luò)安全解決方案中文資料

物聯(lián)網(wǎng)設(shè)備五大安全認證和標(biāo)準(zhǔn)

IPv6 與零信任架構(gòu)重塑網(wǎng)絡(luò)安全新格局

物聯(lián)網(wǎng)未來發(fā)展趨勢如何?

物聯(lián)網(wǎng)工程師為什么要學(xué)Linux?

芯盾時代解決方案守護企業(yè)數(shù)據(jù)安全

ESP32-C3FH4:高性能物聯(lián)網(wǎng)芯片的卓越之選,智能門鎖安防等應(yīng)用

芯盾時代零信任SDP開啟智能安全新時代

為什么選擇蜂窩物聯(lián)網(wǎng)

借助Qorvo QPG6200簡化物聯(lián)網(wǎng)設(shè)備安全設(shè)計

Claroty SRA 支持零信任安全架構(gòu),保護擴展物聯(lián)網(wǎng) (XIoT)

Claroty SRA 支持零信任安全架構(gòu),保護擴展物聯(lián)網(wǎng) (XIoT)

評論