2018年7月18日,美國甲骨文(Oracle)公司官方發布了季度補丁更新,其中修復了一個 Oracle WebLogic Server 遠程代碼執行漏洞 CVE-2018-2893,此漏洞是對編號為 CVE-2018-2628 修復的繞過,攻擊者同樣可以在未身份驗證的情況下對 WebLogic 進行攻擊。

影響范圍

通過遠程代碼執行漏洞 CVE-2018-2893,攻擊者可以在未授權的情況下遠程執行代碼。攻擊者只需要發送精心構造的T3協議數據,就可以獲取目標服務器的權限。攻擊者可利用該漏洞控制組件,影響數據的可用性、保密性和完整性。該漏洞的影響范圍如下:

Oracle WebLogic Server 10.3.6.0

Oracle WebLogic Server 12.1.3.0

Oracle WebLogic Server 12.2.1.2

Oracle WebLogic Server 12.2.1.3

以上均為官方支持的版本。

關于Oracle WebLogic Server

Oracle FusionMiddleware(Oracle 融合中間件)是甲骨文公司的一套面向企業和云環境的業務創新平臺。該平臺提供了中間件、軟件集合等功能。Oracle 的 WebLogic Server是其中的一個適用于云環境和傳統環境的應用服務器組件。

漏洞CVE-2018-2628

WebLogic Server 使用 T3 協議在 WebLogic Server 和客戶端間傳輸數據和通信,由于 WebLogic 的 T3 協議和 Web 協議使用相同的端口,導致在默認情況下,WebLogic Server T3 協議通信和 Web 端具有相同的訪問權限。易受攻擊的 WebLogic 服務允許未經身份驗證的攻擊者通過 T3 網絡訪問及破壞Oracle WebLogic Server。此漏洞的成功攻擊可能導致攻擊者接管 Oracle WebLogic Server,造成遠程代碼執行。

-

代碼

+關注

關注

30文章

4891瀏覽量

70367 -

Oracle

+關注

關注

2文章

299瀏覽量

35893 -

漏洞

+關注

關注

0文章

205瀏覽量

15648

原文標題:WebLogic WLS核心組件曝反序列化漏洞

文章出處:【微信號:EAQapp,微信公眾號:E安全】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

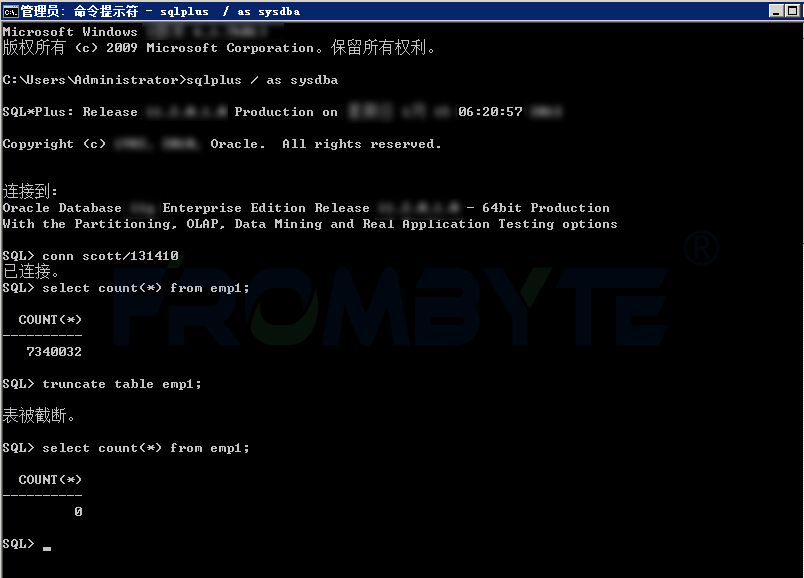

oracle數據恢復—oracle數據庫誤執行錯誤truncate命令如何恢復數據?

官方實錘,微軟遠程桌面爆高危漏洞,企業數據安全告急!

用DevEco Studio增量補丁修復功能,讓鴻蒙應用的調試效率大增

用DevEco Studio增量補丁修復功能,讓鴻蒙應用的調試效率大增

如何利用iptables修復安全漏洞

【版本控制安全簡報】Perforce Helix Core安全更新:漏洞修復與國內用戶支持

微軟Outlook曝高危安全漏洞

漏洞掃描的主要功能是什么

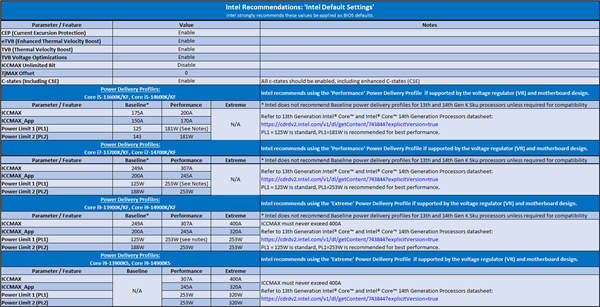

Intel:13/14代酷睿補丁幾乎無損性能!未來所有產品都安全

從CVE-2024-6387 OpenSSH Server 漏洞談談企業安全運營與應急響應

Oracle發布季度補丁更新 修復遠程代碼執行漏洞

Oracle發布季度補丁更新 修復遠程代碼執行漏洞

評論