從智能卡到智能電表,無線節(jié)點可以通過多種不同的方式在物聯(lián)網(wǎng)中受到攻擊。本文著眼于設(shè)備受到各種篡改保護的方式,從惡意軟件代碼到物理差分功耗分析(DPA)以及設(shè)計人員可以防范它們的方式,包括設(shè)計技術(shù)和實現(xiàn)物理不可克隆功能(PUF)。

保護信息安全是推出物聯(lián)網(wǎng)(IoT)的關(guān)鍵挑戰(zhàn)之一。無線通信是此次推出的關(guān)鍵技術(shù),使傳感器和控制節(jié)點易于通過Internet進行安裝和管理。雖然通過加密保護無線鏈路是一項關(guān)鍵設(shè)計技術(shù),但無線節(jié)點本身很容易被篡改。這可以是攔截正在收集的數(shù)據(jù),加密密鑰或代碼本身。這種黑客攻擊可能是為了個人利益,改變無線連接智能電表中的數(shù)據(jù),或者是攔截來自近場通信(NFC)信用卡和借記卡的數(shù)據(jù)的國際團伙。

有各種篡改技術(shù),尤其是捕獲加密密鑰。一旦黑客可以訪問這些數(shù)據(jù),系統(tǒng)中的所有數(shù)據(jù)都可能可用,從而對節(jié)點的活動提供各種見解,從而為錢包,家庭或工廠的活動提供各種見解。

防篡改是智能電表,NFC芯片和無線物聯(lián)網(wǎng)節(jié)點設(shè)計的關(guān)鍵因素,因此了解攻擊機制至關(guān)重要。

智能卡行業(yè)通常會將攻擊分為三類。非侵入性側(cè)通道攻擊使用功率分布或電磁發(fā)射之外的信息,而故障攻擊使用激光或電壓中的毛刺來改變芯片響應(yīng)的方式。這種技術(shù)的強大功能可以在Raspberry Pi 2低成本電腦板最近的故障中看到,當暴露在相機閃光燈下時會重置。第三種技術(shù)是通過剝離芯片層來進行逆向工程,以發(fā)現(xiàn)晶體管結(jié)構(gòu)和訪問數(shù)據(jù),特別是在只讀存儲器中。

支持NFC的無線智能卡的挑戰(zhàn),例如恩智浦的PN5120,正在開發(fā)復雜的對策來抵御這些新攻擊。在某些市場,例如電子護照,智能卡IC必須能夠在現(xiàn)場承受十年的攻擊才能生效。

這些側(cè)通道攻擊之一是差分功率分析(DPA)。該技術(shù)監(jiān)視信號線中消耗的微量能量,以確定傳輸?shù)谋忍兀@些比特已被用于確定系統(tǒng)中使用的加密密鑰。這些側(cè)通道攻擊中的另一個是監(jiān)視也可以導致數(shù)據(jù)的泄漏電流,而電磁發(fā)射也可以潛在地提供關(guān)于正被發(fā)送的數(shù)據(jù)的信息。

對策

DPA對策包括廣泛的軟件,硬件和協(xié)議技術(shù),可保護防篡改設(shè)備免受旁道攻擊。這些包括減少泄漏到側(cè)信道中的信息以降低信噪比(S/N)。設(shè)計人員還可以在側(cè)通道中添加幅度或時間噪聲,以降低S/N比。

其他技術(shù)包括在代碼中添加隨機性以減少側(cè)信道與原始數(shù)據(jù)流之間的相關(guān)性。

防止此類攻擊的另一種方法是實現(xiàn)物理不可克隆功能(PUF)。這使用硅器件內(nèi)的結(jié)構(gòu)來生成唯一的數(shù)字,該數(shù)字也可用于防止篡改。這越來越多地被用作防止逆向工程的一種方法,因為沒有可存儲的可見數(shù)據(jù)容易被篡改。

PUF被定義為基于物理特征的功能,這些功能對于每個芯片是唯一的,難以預測,易于評估和可靠。這些功能也應(yīng)該是個人的,實際上不可能復制。這意味著PUF可以作為信任的根源,并且可以提供不容易逆向工程的密鑰。

使用這種技術(shù),芯片本身可以檢查環(huán)境是否完好無損。在生產(chǎn)或個性化過程中,IC會測量其PUF環(huán)境并存儲此獨特的測量值。從那時起,IC通常在啟動期間可以重復測量,并檢查環(huán)境是否已經(jīng)改變,這表明卡體的改變。這可以防止多種侵入式攻擊。

原則上,任何波動的物理設(shè)備特性都可以轉(zhuǎn)換為PUF。其中一個是在SRAM中。在為智能卡芯片和內(nèi)部SRAM供電之后,使用隨機由零和一個邏輯值組成的模式初始化單元。該圖案對于每個單獨的芯片是不同的,并且SRAM單元內(nèi)的處理中的小偏差導致每個晶體管的電特性的變化。這導致小的不對稱性,導致在啟動期間的優(yōu)選狀態(tài)(0或1),并且這用作芯片和智能卡的唯一指紋。

此唯一指紋是使用Reed Solomon對初始化數(shù)據(jù)進行錯誤糾正得出的,然后將其用作保護加密密鑰或通過充當內(nèi)部密鑰來保護內(nèi)存位置的密鑰。這可以保護密鑰免受逆向工程和DPA攻擊,因為它始終受到保護。這樣做是因為密鑰基本上分為兩部分 - SRAM PUF指紋和激活碼。攻擊者必須知道這兩個值才能重建保護無線鏈路的密鑰。

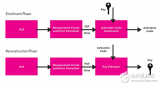

使用PUF通常分為兩個階段,即注冊和重建(如圖1所示)。當生成或存儲新密鑰時,注冊階段僅發(fā)生一次。密鑰被放入激活碼構(gòu)造器,激活碼構(gòu)造器產(chǎn)生激活碼以存儲在非易失性存儲器中。在重建階段,激活碼在密鑰提取器中用于重建密鑰,但實際密鑰不存儲在NV存儲器中。這意味著無法僅使用激活碼導出密鑰;代碼和PUF數(shù)據(jù)都必須可用于重建密鑰。

圖1:使用物理不可克隆功能在智能卡中注冊和重建( PUF)。

此實現(xiàn)還必須經(jīng)過精心設(shè)計和安全測試,以使PUF本身不會打開其他安全攻擊路徑,例如側(cè)通道或故障攻擊方面的一些弱點。

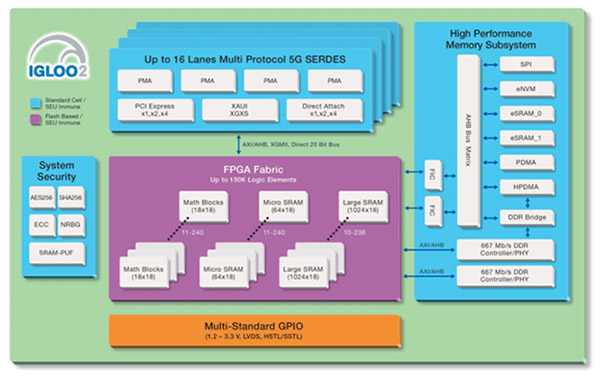

圖2:PUF是IGLOO2 FPGA安全性的關(guān)鍵要素,用于保護物聯(lián)網(wǎng)中的無線鏈路。

Microsemi已將PUF功能實施到其現(xiàn)場可編程設(shè)備中,例如低功率IGLOO2,以將此功能添加到通常由電池供電的物聯(lián)網(wǎng)無線節(jié)點。這用于演示公鑰基礎(chǔ)結(jié)構(gòu)(PKI),用于嵌入式系統(tǒng)之間的安全機器對機器(M2M)通信以及M2M身份驗證,以允許設(shè)備輕松但安全地添加到物聯(lián)網(wǎng)網(wǎng)絡(luò)。使用非易失性FPGA(例如IGLOO2)可消除外部EEPROM的漏洞,并可能提供更高級別的安全性。外部設(shè)備意味著可能會截獲或分析比特流以向攻擊者提供信息,或者可以對EEPROM本身進行逆向工程。

Microsemi采用的方法增加了硬化PUF技術(shù),該技術(shù)使用專用的片上SRAM和其他對策,如防篡改網(wǎng)格和專用PUF功率控制。這提供了更高級別的安全性以抵抗篡改,因為當電源關(guān)閉時PUF鍵有效地從芯片中消失。這意味著沒有已知的技術(shù)能夠在電源關(guān)閉時讀取PUF的秘密。

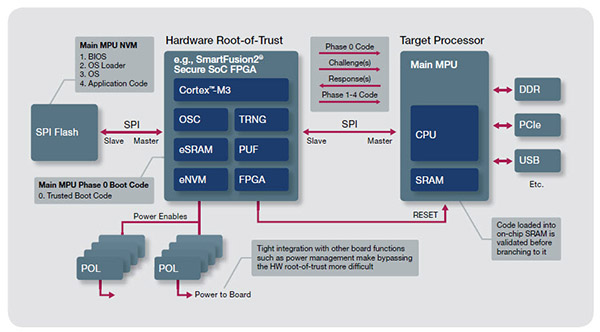

圖3:PUF方法也可用于實現(xiàn)微控制器的安全啟動以防止篡改。

這種方法也可用于在節(jié)點中提供微控制器的安全啟動,如圖3所示,以保護系統(tǒng)免受篡改。/p>

這些設(shè)備可與無線模塊一起使用,例如Silicon Labs的BLE121(圖4),使用藍牙低功耗等協(xié)議,提供防止篡改的額外安全性。該方法還允許系統(tǒng)設(shè)計者保持對節(jié)點的安全性方面的控制,并將其與電源管理集成,同時能夠使用不同的無線模塊。這可以同時保護系統(tǒng)IP和用戶數(shù)據(jù)。

圖4:將FPGA添加到IoT無線節(jié)點有助于保護Silicon Lab的BLE121等無線模塊免受篡改。

結(jié)論

反篡改是整個物聯(lián)網(wǎng)中元素的關(guān)鍵考慮因素。從無線傳感器節(jié)點到無線連接的網(wǎng)關(guān),從NFC智能卡到無線智能電表,所有系統(tǒng)都需要得到保護。使用最小化DPA攻擊的技術(shù)與IP結(jié)合生成PUF密鑰可以顯著提高無線系統(tǒng)的安全性。

-

微控制器

+關(guān)注

關(guān)注

48文章

7925瀏覽量

153869 -

物聯(lián)網(wǎng)

+關(guān)注

關(guān)注

2928文章

46015瀏覽量

389336 -

無線

+關(guān)注

關(guān)注

31文章

5542瀏覽量

175592

發(fā)布評論請先 登錄

物聯(lián)網(wǎng)安防家居

物聯(lián)網(wǎng)安防

[原創(chuàng)]寶界網(wǎng)頁防篡改系統(tǒng)V2.3發(fā)布

智能電表怎么采用篡改檢測和保護

物聯(lián)網(wǎng)底層硬件設(shè)計的方法和應(yīng)用

物聯(lián)網(wǎng)藍海來襲,無線模塊在物聯(lián)網(wǎng)領(lǐng)域的典型應(yīng)用

無線城市物聯(lián)網(wǎng)卡怎樣選擇?物聯(lián)網(wǎng)卡在無線城市中的應(yīng)用

工業(yè)無線MQTT物聯(lián)網(wǎng)網(wǎng)關(guān)

如何保障物聯(lián)網(wǎng)設(shè)備安全

物聯(lián)網(wǎng)(IoT)市場如何形成?

無線通信的加密保護

新唐對應(yīng)四大物聯(lián)網(wǎng)安全攻擊的保護措施

開發(fā)無線硬件防篡改保護

開發(fā)無線硬件防篡改保護

使用UltraScale和UltraScale+FPGA開發(fā)防篡改設(shè)計

物聯(lián)網(wǎng)的無線硬件開發(fā)防篡改保護的對策方法

物聯(lián)網(wǎng)的無線硬件開發(fā)防篡改保護的對策方法

評論