網(wǎng)絡和Internet安全領域涉及,阻止,防止,檢測和糾正信息傳輸過程中的安全違規(guī)行為的措施。

1、計算機安全

計算機安全:對于一個自動化的信息系統(tǒng),采取保護措施確保信息系統(tǒng)(包括硬件,軟件,固件,信息和通信)資源的完整性,可用性和保密性。

計算機安全的最核心三個關鍵目標為:保密性Confidentiality,完整性Integrity,可用性Availability ,三者成為CIA三元組

(1)保密性:數(shù)據(jù)保密性:確保隱私或是秘密信息不向非授權者泄漏,也不被非授權者使用(獲取到明文)。隱私性:確保個人能夠控制或確定與其自身相關的那些信息可以被收集的,被保存的,這些信息可以由誰來公開或是向誰公開。對信息的訪問和公開進行授權限制,保密性確實的定義是信息的非授權泄漏

(2)完整性:數(shù)據(jù)完整性:確保信息和程序能夠以特定和授權的方式改變。系統(tǒng)完整性:確保系統(tǒng)只能通過被授權來執(zhí)行預定的功能,免于有意或是無意的非授權操縱。防止對信息的不合法的修改或破壞,完整性缺失的定義是對信息的非授權修改和破壞。

(3)可用性:確保系統(tǒng)能夠工作迅速,對授權用戶不能拒絕服務。確保即使和可靠的訪問與使用信息,可用性的缺失是對信息和信息系統(tǒng)訪問和使用的中斷。

這三元組體現(xiàn)了數(shù)據(jù),信息和計算服務的基本安全目標。

在某些安全領域還有另外兩個概念:

? 真實性:一個實體是真實性的,可被驗證的和可被信任的特性。對于傳輸信息來說,信息和信息的來源都是正確的。也就是說能夠驗證那個用戶是否是他聲稱的那個人,以及系統(tǒng)的每個輸入是否均來自可信任的信源

? 可追溯性:要求實體的行為可以唯一的追溯到該實體,這一屬性支持不可否認性,阻止,故障隔離,入侵檢測和預防,事后恢復,以及法律訴訟。因為無法得到真正安全的系統(tǒng),我們必須能夠追查到對安全泄漏負有責任的一方。系統(tǒng)必須能保留他們的活動記錄,以及允許時候審計分析,進而跟蹤安全事件或解決爭執(zhí)。

2、OSI安全架構

ITU-T推薦X.800,即OSI安全框架,提供安全的一種組織方法。

主要關注:安全攻擊,安全機制和安全服務:

? 安全攻擊:任何危機信息安全的行為

? 安全機制:用來檢測,阻止攻擊或從供給狀態(tài)恢復到正常狀態(tài)的過程

? 安全服務:加強數(shù)據(jù)處理系統(tǒng)和信息傳輸?shù)陌踩缘囊环N處理過程或通信服務,目的在于利用一種或多種安全機制進行反攻擊

威脅:破壞安全的潛在可能,在環(huán)境,能力,行為或事件允許的情況下,它們會破壞,造成安全,也就是說威脅是脆弱被利用而帶來的危險。

攻擊:對系統(tǒng)安全的攻擊,它來源于一種具有智能的威脅,級又以違反安全服務和侵犯系統(tǒng)安全策略(方法或是技術方面)的智能行為。

2.1 安全攻擊

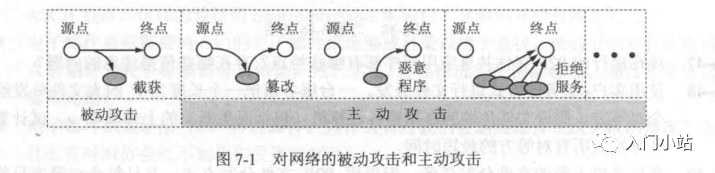

安全攻擊分為被動攻擊和主動攻擊。被動攻擊試圖獲取或利用系統(tǒng)的信息,但不影響系統(tǒng)資源。主動攻擊則試圖改變系統(tǒng)資源或影響系統(tǒng)運行。

2.1.1 被動攻擊

被動攻擊的特性是對傳輸進行竊聽和檢測。攻擊者的目標是獲取傳輸?shù)男畔ⅰP畔热莸男孤┖土髁糠治龆紝儆诒粍庸簟?/p>

流量分析:當我們對信息進行加密,那么即使竊聽到數(shù)據(jù),也無法獲取明文,但是仍然可以對這些數(shù)據(jù)進行分析,獲得傳輸消息的頻率和長度,以及通信主機的身份和位置,從而判斷通信的某些性質。

被動攻擊不涉及對數(shù)據(jù)的修改,因此很難察覺。通常采用加密的方式來阻止被動攻擊。對于被動攻擊重點是預防而非檢測(很難檢測出來)

2.1.2 主動攻擊

主動攻擊包括對數(shù)據(jù)流的修改或偽造數(shù)據(jù)流分為:偽裝,重放,消息修改和拒絕服務。

(1)偽裝:指某實體假裝為其他實體。偽裝攻擊還包含其他形式的主動攻擊。例如,截獲認證信息,在認證信息完成合法驗證以后進行重放。無權限的實體就可以通過冒充有權限的實體獲得額外的權限

(2)重放:指攻擊者未經(jīng)授權將截獲的信息再次重放。

(3)消息修改:未經(jīng)授權地修改合法消息的一部分,或延時消息的傳輸(沒修改內容),或改變消息的順序。

(4)拒絕服務:阻止或禁止對通信設備的正常使用或是管理。針對具體的目標。拒絕服務的另一種形式是破壞整個網(wǎng)絡,是網(wǎng)絡是小,或是網(wǎng)絡過載以降低其性能。

主動攻擊難以絕對預防,所以主動攻擊重點在于:檢測,并從攻擊造成的破壞或延遲中恢復過來。

2.2 安全服務

X.800 將安全服務定義為:在通信開放的系統(tǒng)中,為系統(tǒng)或數(shù)據(jù)傳輸提供足夠安全的協(xié)議層服務。

RFC4949定義為:安全服務是一種有系統(tǒng)提供的對系統(tǒng)資源進行特殊保護的處理或是通信服務。

安全服務通過安全機制來實現(xiàn)安全策略。

安全服務分為5大類,14個具體的特定服務:

2.2.1 認證

保證通信的實體是它所聲稱的實體

認證服務用于保證通信的完整性。在單條消息中,認證服務能夠向接收方保證確實來自其所聲稱的發(fā)送方。對于正在進行的通信,會涉及發(fā)送方和接收方兩個主體。

? 首先,在連接的初始化階段,認證服務保證兩個實體是可信的,也就是說,每個實體都是他們所聲稱的實體

? 其次,認證服務必須保證該鏈接不受第三方的干涉(干涉:指的是第三方能夠偽裝成兩個合法主體中的一個進行非授權傳輸或接受)

兩個特殊的認證服務

? 對等實體認證:為連接中的對等實體提供身份確認。期望做到:一個實體沒有試圖進行偽裝或對以前的連接進行非授權重放

? 數(shù)據(jù)源認證:為數(shù)據(jù)的來源提供確認,并不對數(shù)據(jù)的復制或修改提供保護。

2.2.2 訪問控制

阻止對資源的非授權使用,限制和控制通過通信連接對主機資源進行訪問的一種能力。因此每個試圖獲得訪問控制的實體必須被識別和認證后,才能獲取相應的權限。這項服務控制誰能訪問資源,在什么條件下訪問,訪問這些資源用于做什么

2.2.3 數(shù)據(jù)保密性

保護數(shù)據(jù)免于非授權泄密,主要是被動攻擊。防止傳輸?shù)臄?shù)據(jù)遭到被動攻擊

(1)連接保密性:保護依次連接中所有用戶數(shù)據(jù)

(2)無連接保密性:保護單個數(shù)據(jù)塊中的所有用戶數(shù)據(jù)

(3)選擇與保密性:對一次連接或單個數(shù)據(jù)塊中指定的數(shù)據(jù)部分提供保密性

(4)流量保密性:保護那些可以功過觀測流量而獲得的信息

2.2.4 數(shù)據(jù)完整性

保證收到的數(shù)據(jù)確實是授權實體發(fā)出的數(shù)據(jù)(未被修改,插入,刪除,或是重播)

完整性服務可分為:用于信息流,單條消息或是消息指定部分。

或是分為可恢復服務和無恢復服務。完整性服務和主動攻擊有關,因此關心檢測和恢復。

(1)具有恢復功能的連接完整性:提供一次連接中所有用戶的數(shù)據(jù)完整性。檢測整個數(shù)據(jù)序列內存在的插入,刪除,或重播,并試圖恢復

(2)無恢復的連接完整性:同上,但僅僅提供檢測,不提供恢復

(3)選擇域連接完整性:提供一次傳輸中單個數(shù)據(jù)塊內用戶數(shù)據(jù)的指定部分的完整性,并判斷指定部分是否有修改,插入,刪除或是重播

(4)無連接的完整性:為單個無連接數(shù)據(jù)塊提供完整性保護,并檢測是否有數(shù)據(jù)修改。另外禿頂有限的重播檢測

(5)選擇域無連接完整性:為單個無連接數(shù)據(jù)塊內指定域提供完整性保護,哦判斷制定與是否被修改

2.2.5 不可否認性

防止整個或部分通信過程中,任一通信實體否認的行為。防止發(fā)送方或接收方否認傳輸或接受過某條消息。

因此在消息發(fā)出后,接收方能證明消息是由聲稱的發(fā)送方發(fā)出的。同樣,小細節(jié)售后,發(fā)送方能證明消息確實由聲稱的接收方收到。

? 源不可否認性:證明消息是有特定方發(fā)出的

? 宿不可否認性:證明消息被特性方收到

2.2.6 可用性服務

X.800和RFC4949定義為:根據(jù)系統(tǒng)的性能說明,系統(tǒng)資源可被手段實體請求訪問或使用。很多攻擊會導致可用性的損失或降級,對于某些攻擊,可以通過一些自動防御措施來防止。或是通過物理措施阻止回復分布式系統(tǒng)中被破壞的可用性的那部分

2.3 安全機制

安全機制分為兩類:

? 特定協(xié)議層的實現(xiàn)

可以并入?yún)f(xié)議層提供一些OSI安全服務

1. 加密

2. 數(shù)字簽名:防止偽造

3. 訪問控制

4. 數(shù)據(jù)完整性

5. 認證交換

6. 流量填充:阻止流量分析

7. 路由控制

8. 公證

? 普通安全機制

不局限于特定的協(xié)議層

1. 可信功能

2. 安全標簽

3. 事件檢測

4. 安全審計更總

5. 安全恢復

X.800將加密機制機制區(qū)分:

可以加密機制:數(shù)據(jù)可以加密和解密

不可以加密機制:用戶數(shù)字簽名和消息認證

3、基本安全設計準則

安全設計準則:

(1)機制的經(jīng)濟性:指嵌入在硬件和軟件中的安全機制贏設計的盡量簡單,短小。設計越復雜,就弱點就難以被發(fā)現(xiàn),漏洞也可能越多。也是最難遵循的準則

(2)故障安全默認:指訪問決策基于訪問的條件。在安全機制的設計或實現(xiàn)中出現(xiàn)錯誤時,應拒絕訪問許可。以便檢測到錯誤。

(3)完整的監(jiān)察:必須檢查訪問機制中的每一個訪問,不能依賴從緩存中檢索得到的訪問決策。也就是說應該實時的讀取全權限

(4)開放的設計:設計應該開放

(5)權限分離:需要多個權限屬性來訪問一個受限資源時的準則。適用于任何需要將程序劃分為多個部分,每個部分被授予不同的權限,減輕計算機收到攻擊時的潛在損害

(6)最小權限:每個進程和用戶應該執(zhí)行該任務所需要的最小權限集來進行操作。

(7)最小共同機制:把不同用戶共享的功能設計的最小,以便提供共同的安全性。

(8)心理接受度:滿足授權訪問的用戶需求的同時,不應該過度的干預用戶的工作。

(9)隔離

(10)封裝:基于面型對象的特定形式的隔離。

(11)模塊化:指將安全功能作為獨立的模塊開發(fā),機制設計和實現(xiàn)的模塊化。

(12)分層:使用多個疊加的保護方法來保護信息系統(tǒng)的人員,技術和操作。任何一層失敗,保護依然有效。

(13)最小意外:程序或用戶結構對意外事故的處理響應最小化。(也就是說,對用戶透明的感覺)

4、攻擊面與攻擊樹

攻擊面是有系統(tǒng)中一些列可訪問且可利用的漏洞組成。

主要分為:

? 網(wǎng)絡攻擊面:指的是企業(yè)網(wǎng)絡,廣域網(wǎng)或是互聯(lián)網(wǎng)。包含其中的王闊協(xié)議的漏洞:及拒絕服務供給,終端通信鏈路等

? 軟件攻擊面:設計應用程序,工具包或操作系統(tǒng)漏洞。

? 人類攻擊面:主要是系統(tǒng)人員或是外部人員造成的漏洞

攻擊樹是采分支化,層次化表示利用安全漏洞的可能技術集合的一種數(shù)據(jù)結構。

根節(jié)點:攻擊目的。第二層是攻擊的目標,再往下則是攻擊的方式,等。

深度越深則越具體。因此葉節(jié)點是具體的攻擊方式。

5、密碼算法

密碼算法與協(xié)議分為四個領域:

? 對稱加密:加密任由大小的數(shù)據(jù)塊或是數(shù)據(jù)流的內容,包括消息,文件,加密秘鑰和口令

? 非對稱加密:加密曉得數(shù)據(jù)塊,如加密秘鑰或數(shù)字簽名中使用的散列函數(shù)值

? 數(shù)據(jù)完整性算法:保護數(shù)據(jù)塊的內容不被修改(不能保護,只能是被修改以后可以檢測出來)

? 認證協(xié)議:基于密碼算法設計的認證方案,用來認證實體的身份

6、標準

美國國家標準與技術研究所NIST:負責處理與美國政府使用和促進美國私營部門創(chuàng)新有關的測量科學,標準和技術

互聯(lián)網(wǎng)協(xié)會:ISOC:是一個具有全球阻止和個人護院資格的專業(yè)護院寫回。

ITU-T:國際電信聯(lián)盟是聯(lián)合國系統(tǒng)內的一個國際組織

ISO國際標準化組織:由140多個國家的國家標準機構組成的全球聯(lián)盟。

電子發(fā)燒友App

電子發(fā)燒友App

評論