根據一項已發表的學術研究,使用 WebAssembly 的網站中大約有一半將其用于惡意目的。

WebAssembly 由 Mozilla、谷歌、微軟和蘋果這四個主要的瀏覽器供應商協同創建,它引入了一種新的二進制文件格式,用于將代碼從 Web 服務器傳輸到瀏覽器。一旦到達瀏覽器,WebAssembly 代碼(Wasm)就會以接近本地的速度執行,類似于已編譯的 C、C++ 或 Rust 代碼。創建 WebAssembly 的目的是兼顧速度和性能。由于 Wasm 代碼具有機器友好的二進制格式,因此它比等效的 JavaScript 格式小,但執行時速度也快許多倍。

WebAssembly 于 2017 年首次被提出,并于 2019 年底被批準為正式的 W3C(萬維網聯盟)標準,目前受到所有主流瀏覽器的支持。

在去年進行的一項學術研究項目中,來自德國布倫瑞克工業大學的四名研究人員研究了 WebAssembly 在 Alexa 上排名前 100 萬的流行站點上的使用情況,以評估這種新技術的普及程度。他們加載了 100 萬個網站中每個網站的三個隨機頁面,測量了 WebAssembly 的使用情況,以及每個網站運行代碼所花費的時間。

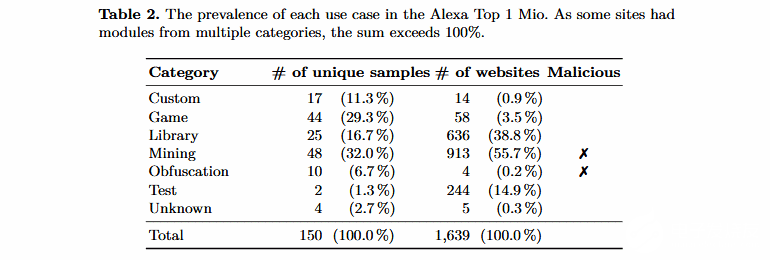

研究發現有1,639 個站點裝載了總計 1,950 個 Wasm 模塊,只有 150 個模塊是獨一無二的,有很多站點都在使用相同的Wasm 模塊。

研究小組還對每個網站正在加載的 Wasm 代碼的性質進行了研究。他們手動分析代碼,查看函數名稱和嵌入的字符串,然后映射出相似代碼的集群。研究人員表示,他們分析的絕大多數代碼樣本都用于加密貨幣挖掘(樣本的 32%)和在線游戲(樣本的 29.3%)。這兩類 Wasm 代碼在本質上是惡意的。

用于加密貨幣挖掘的 Wasm 模塊通常是所謂的加密劫持(通過挖礦驅動)攻擊的一部分。另一類涉及打包在混淆的 Wasm 模塊中的 WebAssembly 代碼,這些模塊有意隱藏其內容,一般來說是惡意廣告的一部分。

由于代碼經常在多個域中重復使用,這些模塊已被用于超過一半的樣本網站。且將 WebAssembly 代碼用于惡意目的的行為有在不斷增加的趨勢。研究小組還表示,這可能還只是“冰山一角”。為此,他們呼吁網絡安全公司參與進來,應對新技術帶來的新威脅。

-

微軟

+關注

關注

4文章

6679瀏覽量

105582 -

谷歌

+關注

關注

27文章

6231瀏覽量

107877 -

瀏覽器

+關注

關注

1文章

1040瀏覽量

36191

發布評論請先 登錄

加密貨幣挖礦領域的創新企業嘉楠科技宣布戰略重組 終止AI芯片業務

如何將Keyring用于CAAM分區加密的密鑰?

PKA外設RSA模冪運算2048位計算結果和在線工具計算的不一樣是怎么回事?

加密算法的選擇對于加密安全有多重要?

交互式ups和在線UPS不同點,超過限值

安卓APP開發中,如何使用加密芯片?

CRS編譯碼原理和在TI C6000 DSP上的優化實現

用于具有AES硬件加密功能的TM4C129器件的共享密鑰引導加載程序

使用WebAssembly的網站大都用于加密貨幣挖掘和在線游戲

使用WebAssembly的網站大都用于加密貨幣挖掘和在線游戲

評論