一、什么是滲透測(cè)試?

滲透測(cè)試 (penetration test)并沒有一個(gè)標(biāo)準(zhǔn)的定義,國(guó)外一些安全組織達(dá)成共識(shí)的通用說法是:滲透測(cè)試是通過模擬惡意黑客的攻擊方法,來評(píng)估計(jì)算機(jī)網(wǎng)絡(luò)系統(tǒng)安全的一種評(píng)估方法。這個(gè)過程包括對(duì)系統(tǒng)的任何弱點(diǎn)、技術(shù)缺陷或漏洞的主動(dòng)分析,這個(gè)分析是從一個(gè)攻擊者可能存在的位置來進(jìn)行的,并且從這個(gè)位置有條件主動(dòng)利用安全漏洞。換句話來說,滲透測(cè)試是指滲透人員在不同的位置(比如從內(nèi)網(wǎng)、從外網(wǎng)等位置)利用各種手段對(duì)某個(gè)特定網(wǎng)絡(luò)進(jìn)行測(cè)試,以期發(fā)現(xiàn)和挖掘系統(tǒng)中存在的漏洞,然后輸出滲透測(cè)試報(bào)告,并提交給網(wǎng)絡(luò)所有者。網(wǎng)絡(luò)所有者根據(jù)滲透人員提供的滲透測(cè)試報(bào)告,可以清晰知曉系統(tǒng)中存在的安全隱患和問題。我們認(rèn)為滲透測(cè)試還具有的兩個(gè)顯

著特點(diǎn)是:滲透測(cè)試是一個(gè)漸進(jìn)的并且逐步深入的過程。滲透測(cè)試是選擇不影響業(yè)務(wù)系統(tǒng)正常運(yùn)行的攻擊方法進(jìn)行的測(cè)試。作為網(wǎng)絡(luò)安全防范的一種新技術(shù),對(duì)于網(wǎng)絡(luò)安全組織具有實(shí)際應(yīng)用價(jià)值。但要找到一家合適的公司實(shí)施滲透測(cè)試并不容易。

二、滲透測(cè)試——Web如何進(jìn)行

應(yīng)用數(shù)以千計(jì),就有必要建立一套完整的安全測(cè)試框架,流程的最高目的web當(dāng)需要測(cè)試的標(biāo)是要保證交付給客戶的安全測(cè)試服務(wù)質(zhì)量。 立項(xiàng):項(xiàng)目建立,時(shí)間安排,人力分配,目標(biāo)制定,廠商接口數(shù)確定; 應(yīng)用:分析系統(tǒng)架構(gòu)、使用的組件、對(duì)外提供的接web威脅分析:針對(duì)具體的&系統(tǒng)分析top3重點(diǎn)關(guān)注輸出安全威脅分析表,為威脅模型進(jìn)行對(duì)應(yīng)的安全威脅分析,STRIDE以口等, 威脅:具備可測(cè)試用例按照模板輸出,根據(jù)威脅分析的結(jié)果制定對(duì)應(yīng)的測(cè)試用例,制定測(cè)試用例: 執(zhí)行性:or發(fā)散測(cè)試,挖掘?qū)?yīng)的安全問題&漏洞挖掘:測(cè)試用例執(zhí)行&測(cè)試執(zhí)行漏洞;漏洞并進(jìn)行回歸測(cè)試,確保or回歸測(cè)試:指導(dǎo)客戶應(yīng)用開發(fā)方修復(fù)安全問題&問題修復(fù)漏洞得到修復(fù),并且沒有引入新的安全問題;or安全問題

項(xiàng)目總結(jié)評(píng)審:項(xiàng)目過程總結(jié),輸出文檔評(píng)審,相關(guān)文檔歸檔。

應(yīng)用的滲透測(cè)試流程分別是:信息收集→漏洞發(fā)現(xiàn)→漏洞利用,下面仔細(xì)分析一下各個(gè)階3主要分為段流程

2.1信息收集:

1,獲取域名的whois信息,獲取注冊(cè)者郵箱姓名電話等。

2,查詢服務(wù)器旁站以及子域名站點(diǎn),因?yàn)橹髡疽话惚容^難,所以先看看旁站有沒有通用性的cms或者其他漏洞。

3,查看服務(wù)器操作系統(tǒng)版本,web中間件,看看是否存在已知的漏洞,比如IIS,APACHE,NGINX的解析漏洞

4,查看IP,進(jìn)行IP地址端口掃描,對(duì)響應(yīng)的端口進(jìn)行漏洞探測(cè),比如 rsync,心臟出血,mysql,ftp,ssh弱口令等。

5,掃描網(wǎng)站目錄結(jié)構(gòu),看看是否可以遍歷目錄,或者敏感文件泄漏,比如php探針

6,google hack 進(jìn)一步探測(cè)網(wǎng)站的信息,后臺(tái),敏感文件

2.2 漏洞發(fā)現(xiàn):

在這個(gè)階段我們?cè)谧鰷y(cè)試的時(shí)候要對(duì)癥下藥,不能盲目的去掃描,首先要確定目標(biāo)應(yīng)用是否使用的是公開的開源軟件,開源框架等、然后在做深一度的漏洞掃描。

關(guān)于開源軟件的漏洞發(fā)現(xiàn):

開源的軟件:常見的開源軟件有wordpress、phpbb、dedecms

開源的框架:常見的開源框架有Struts2、 Spring MVC、ThinkPHP

中間件服務(wù)器:常見的中間件服務(wù)器有jboss、tomcat、Weblogic

數(shù)據(jù)庫服務(wù):常見的數(shù)據(jù)庫服務(wù)mssql、mysql、oracle、redis、sybase、MongoDB、DB2

對(duì)于開源軟件的測(cè)試方法:

1 通過指紋識(shí)別軟件判斷開源軟件的版本信息,針對(duì)不同的版本信息去開放的漏洞數(shù)據(jù)庫查找相應(yīng)版本的漏洞進(jìn)行測(cè)試

2 對(duì)于默認(rèn)的后臺(tái)登錄頁、數(shù)據(jù)庫服務(wù)端口認(rèn)證等入口可以進(jìn)行簡(jiǎn)單的暴力破解、默認(rèn)口令嘗試等操作

3 使用開源的漏洞發(fā)現(xiàn)工具對(duì)其進(jìn)行漏洞掃描,如:WPScan

關(guān)于自主開發(fā)的應(yīng)用

手動(dòng)測(cè)試:這個(gè)階段,我們需要手工測(cè)試所有與用戶交互的功能,比如:留言板、登入口、下單、退出、退貨、付款等操作

軟件掃描:如:appscan、wvs、netsparker,burp,nessus等

可能存在的漏洞

Owasp關(guān)鍵點(diǎn)

SQL注入

XSS攻擊

代碼安全之上傳文件

代碼安全之文件包含

代碼安全之SSRF

邏輯漏洞之密碼重置

邏輯漏洞之支付漏洞

邏輯漏洞之越權(quán)訪問

平臺(tái)安全之中間件安全

2.3 漏洞利用:

針對(duì)不同的弱點(diǎn)有不同的漏洞利用方式,需要的知識(shí)點(diǎn)也比較多。一般這個(gè)階段包括兩種方式,一種是手工測(cè)試,一種是工具測(cè)試

手工測(cè)試:

手工測(cè)試是通過客戶端或服務(wù)器訪問目標(biāo)服務(wù),手工向目標(biāo)程序發(fā)送特殊的數(shù)據(jù),包括有效的和無效的輸入,觀察目標(biāo)的狀態(tài)、對(duì)各種輸入的反應(yīng),根據(jù)結(jié)果來發(fā)現(xiàn)問題的漏洞檢測(cè)技術(shù)。手工測(cè)試不需要額外的輔助工具,可由測(cè)試者獨(dú)立完成,實(shí)現(xiàn)起來比較簡(jiǎn)單。但這種方法高度依賴于測(cè)試者,需要測(cè)試者對(duì)目標(biāo)比較了解。手工測(cè)試可用于Web應(yīng)用程序、瀏覽器及其他需要用戶交互的程序。

這種方式對(duì)于有特殊過濾等操作,或者網(wǎng)絡(luò)上沒有成型的利用工具的時(shí)候可以使用。

工具測(cè)試:

網(wǎng)絡(luò)上有很多好用的免費(fèi)利用工具,比如針對(duì)sql注入的sqlmap、針對(duì)軟件漏洞的matesploit等

-

Web

+關(guān)注

關(guān)注

2文章

1286瀏覽量

71141 -

服務(wù)器

+關(guān)注

關(guān)注

13文章

9759瀏覽量

87647 -

SQL

+關(guān)注

關(guān)注

1文章

783瀏覽量

44988

發(fā)布評(píng)論請(qǐng)先 登錄

安全檢測(cè) 高效合規(guī) | 經(jīng)緯恒潤(rùn)重磅推出PeneTrix滲透測(cè)試平臺(tái)

ADS1298的操作溫度范圍到底是多少?

ADS1278的參考電壓的要求到底是怎樣的?

Web安全之滲透測(cè)試基礎(chǔ)與實(shí)踐

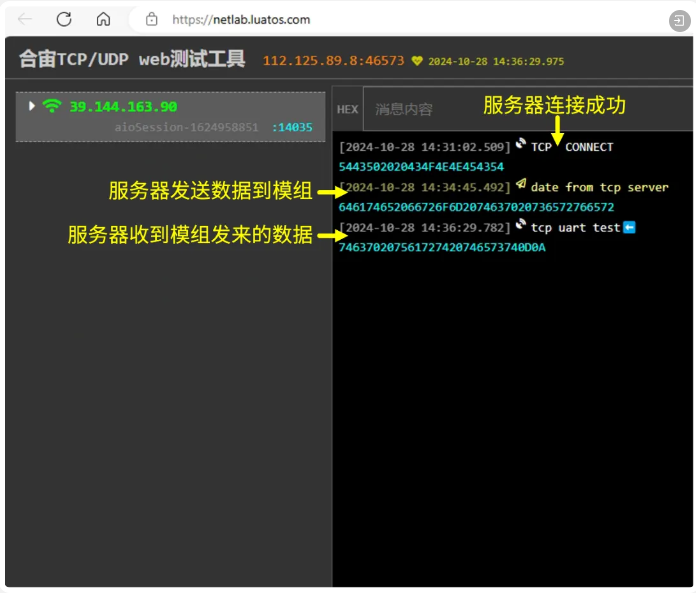

Web端TCP/UDP測(cè)試工具!小白必學(xué)~

入門web安全筆記分享

WEB安全滲透測(cè)試流程到底是什么

WEB安全滲透測(cè)試流程到底是什么

評(píng)論