新冠肺炎疫情帶來的大量不確定性正讓人們越發(fā)依賴數(shù)字化工具,并使遠(yuǎn)程辦公、學(xué)習(xí)、購物、娛樂等生活方式變?yōu)槌B(tài),隨著人們對互聯(lián)網(wǎng)的依賴達(dá)到了前所未有的程度,網(wǎng)絡(luò)威脅發(fā)起者也在關(guān)注線上活動的迅猛增長,伺機(jī)而動,竊取終端用戶個(gè)人信息并以此獲利。作為易操縱且適用范圍廣的攻擊方式,第三方腳本攻擊正在快速流行,對包括電子商務(wù)、媒體出版業(yè)網(wǎng)站在內(nèi)的眾多網(wǎng)站形成威脅。

和其他以服務(wù)器為目標(biāo)的攻擊方式不同,第三方腳本攻擊主要針對瀏覽器端發(fā)起攻擊。這種攻擊方式較為隱蔽,企業(yè)較難使用傳統(tǒng)手段進(jìn)行防御和打擊。而一旦攻擊者得手,造成的影響往往又是難以估量的。其中的代表Magecart攻擊就“攻陷”過許多備受矚目的網(wǎng)站,包括奧運(yùn)會售票網(wǎng)站、英國航空、Ticketmaster等。RiskIQ的一項(xiàng)研究顯示,疫情爆發(fā)的前幾個(gè)月,Magecart攻擊數(shù)量增長了20% 。鑒于第三方腳本攻擊形勢愈加嚴(yán)峻,加上在線服務(wù)使用的繼續(xù)增加為攻擊者提供更多可乘之機(jī),企業(yè)須做好充分的防范準(zhǔn)備,應(yīng)對這一迫在眉睫的新型網(wǎng)絡(luò)攻擊威脅。

第三方腳本成為網(wǎng)絡(luò)攻擊“重災(zāi)區(qū)”

第三方腳本攻擊的興起源于第三方腳本的流行。為使用戶獲得更豐富、便捷的Web體驗(yàn),越來越多的網(wǎng)站通過第三方腳本為用戶提供支付、預(yù)訂等服務(wù)。一方面,這些腳本都是通過第三方進(jìn)行功能維護(hù)和更新,對于第一方而言通常未知,因此為第一方網(wǎng)站的自身安全性埋下了隱患。另一方面,隨著用戶對網(wǎng)站功能多樣化的需求增加,第三方腳本的大小與請求數(shù)正在飛速增長,這使得攻擊面進(jìn)一步擴(kuò)大。數(shù)據(jù)顯示,2011年至2018年間,網(wǎng)頁頁面中的第三方腳本大小增長了706%,請求數(shù)增加了140% 。以Akamai官網(wǎng)為例,如果使用可視化工具“Request Map” 來展現(xiàn)頁面上所有請求的來源,會發(fā)現(xiàn)網(wǎng)站中超過50%的腳本都是來自第三方的腳本。

具體而言,第三方腳本攻擊往往從第三方、第四方網(wǎng)站開始。攻擊者通過將惡意代碼添加到第三方腳本更新中,從而“穿透”平臺的必要安全檢查(例如WAF),進(jìn)入供應(yīng)鏈交付,最終在第一方網(wǎng)站頁面上竊取個(gè)人識別信息(PII),再通過執(zhí)行惡意代碼,把這些數(shù)據(jù)發(fā)回給攻擊者。

當(dāng)前,第三方腳本攻擊中最“臭名昭著”的莫過于Magecart攻擊。該攻擊以Magecart這一黑客組織命名,專門使用惡意代碼通過污染第三方和第四方的腳本,從終端用戶提交的支付表單中竊取支付信息,以獲取經(jīng)濟(jì)利益。其具備以下幾個(gè)特點(diǎn):

第一,影響范圍廣。該攻擊不僅針對大型支付網(wǎng)站,任何有支付業(yè)務(wù)、需要在頁面中提交表單的網(wǎng)站,無論大小,均有可能遭受此類攻擊。第二,攻擊后果嚴(yán)重。該攻擊“威力”巨大,單一攻擊事件就可以造成數(shù)以千計(jì)的網(wǎng)站感染、百萬個(gè)信息被盜取。在針對英國航空的Magecart攻擊中,攻擊者僅用22行腳本代碼,就盜取了38萬張信用卡的信息,相當(dāng)于給犯罪分子送去1700多萬美元的凈收益 。第三,攻擊手段不斷升級。最近一次已知的Magecart攻擊發(fā)生在今年4月,Magecart黑客團(tuán)體采用名為“MakeFrame”的新型數(shù)據(jù)竊取器,將HTML iframes注入網(wǎng)頁中以獲取用戶付款數(shù)據(jù),成功地破壞了至少19個(gè)不同的電子商務(wù)網(wǎng)站 。

事實(shí)上,像Magecart攻擊這樣的“表單劫持類”第三方腳本攻擊還有很多種,例如黑客針對優(yōu)化電商轉(zhuǎn)換率的分析服務(wù)Picreel和開源項(xiàng)目Alpaca Forms發(fā)起的攻擊都屬于這一范疇。2019年5月,攻擊者通過修改Picreel和Alpaca Forms的JavaScript文件,在超過4600個(gè)網(wǎng)站上嵌入惡意代碼,“劫持”用戶提交的表單 。這種情況愈演愈烈,根據(jù)2019年《互聯(lián)網(wǎng)安全威脅報(bào)告》,全球平均每個(gè)月有超過4800個(gè)不同的網(wǎng)站遭到類似的表單劫持代碼入侵 。

后患無窮:第三方腳本帶來的安全風(fēng)險(xiǎn)

第三方腳本攻擊利用的是第一方網(wǎng)站對第三方腳本的控制力不足和難以實(shí)現(xiàn)的全面監(jiān)測,造成較為嚴(yán)重的攻擊后果。除此之外,第三方腳本還會帶來一些其他的潛在隱患。綜合來看,第三方腳本帶來的安全風(fēng)險(xiǎn)通常有以下幾種:

數(shù)據(jù)竊取。數(shù)據(jù)竊取是在用戶端通過腳本竊取用戶的個(gè)人數(shù)據(jù)和賬單數(shù)據(jù)的一種釣魚攻擊。2019年第四季度,某北美大型零售商的支付頁面被攻擊者盜取了姓名、電話、郵件和信用卡號碼、安全碼和過期日期等。

意外泄漏。意外泄漏指應(yīng)用意外收集用戶敏感數(shù)據(jù)導(dǎo)致的合規(guī)風(fēng)險(xiǎn)。2019年第四季度,某國際零售商網(wǎng)站上出現(xiàn)了不安全腳本,使得任何人都可以通過Web瀏覽器訪問該網(wǎng)站近1.3 TB的數(shù)據(jù),包括用戶的IP、住址、郵箱地址和在網(wǎng)站的活動軌跡。此外,這還可能會引發(fā)針對性的網(wǎng)絡(luò)釣魚攻擊。

已知漏洞(CVE)。這是指在真實(shí)使用場景中,腳本已經(jīng)暴露出漏洞,但未能得到及時(shí)修復(fù)。2019年第四季度,某旅游服務(wù)商在一次第三方腳本攻擊的15天內(nèi)暴露了30多萬用戶的個(gè)人信息,導(dǎo)致百萬美金的罰款。而造成此次攻擊的漏洞就來自于已知的腳本漏洞,并且該漏洞已在此前導(dǎo)致過數(shù)據(jù)泄漏。

防患于未然:多管齊下防范第三方腳本安全隱患

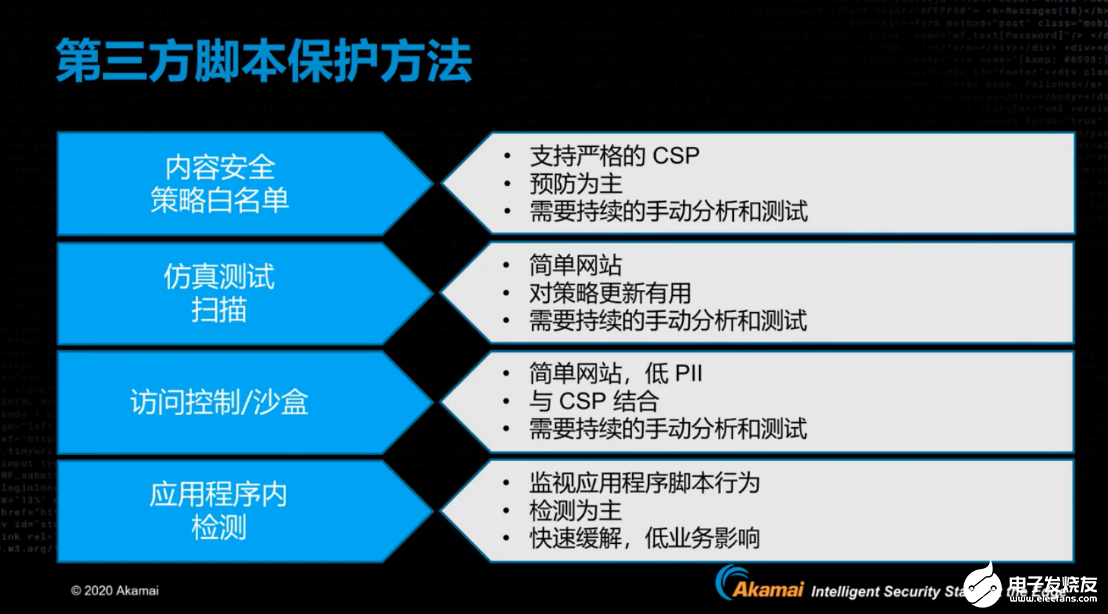

由此可見,第三方腳本帶來的種種安全風(fēng)險(xiǎn)為各種類型的網(wǎng)絡(luò)攻擊提供了“溫床”,但其自身又往往處于“隱秘的角落”,較難控制和監(jiān)測。但對于這樣的風(fēng)險(xiǎn),企業(yè)并非完全束手無策,目前有四種常用的應(yīng)對方法,以將第三方腳本帶來的安全風(fēng)險(xiǎn)“扼殺在搖籃中”。

第一種方法是內(nèi)容安全策略(CSP)白名單。內(nèi)容安全策略是通過白名單的方式,檢測和監(jiān)控來自第三方的安全隱患,適用于能夠嚴(yán)格遵守該策略的企業(yè),且以防御為主。但該方法也存在一定弊端,一是如果可信的第三方被利用并成為攻擊媒介,這種策略就無法起到應(yīng)有效果;二是該策略在實(shí)際操作中較難實(shí)施和維護(hù),需要持續(xù)的手段分析和測試,如果策略設(shè)置得過于嚴(yán)格也將產(chǎn)生誤報(bào);三是如果對于通用云存儲和開源項(xiàng)目中的資源設(shè)置白名單,會進(jìn)一步增加網(wǎng)站的“脆弱性”。

第二種方法是仿真測試掃描。仿真測試掃描是一種離線的策略方法,適用于簡單的網(wǎng)站及策略更新時(shí)。但實(shí)行該方法仍然需要持續(xù)的手動分析和測試。

第三種方法是訪問控制/沙盒。訪問控制/沙盒的方式適用于頁面簡單或頁面數(shù)量較少、不包含個(gè)人驗(yàn)證信息的網(wǎng)站。該方法可以與內(nèi)容安全策略結(jié)合使用,同時(shí)也需要持續(xù)的手動分析和測試。

第四種方法是應(yīng)用程序內(nèi)檢測。其檢測腳本的行為、可疑的活動,著力于快速緩解攻擊、減少對業(yè)務(wù)的影響。這也是Akamai認(rèn)為有效的腳本保護(hù)方式之一。持續(xù)的手動分析和測試在現(xiàn)實(shí)場景下較難實(shí)現(xiàn),應(yīng)用程序內(nèi)檢測則是一個(gè)獨(dú)立于平臺且自動的、不斷演進(jìn)的安全威脅檢測方式,并且不依靠于訪問控制方法,真正能夠做到保障網(wǎng)站安全。舉例而言,對于Magecart攻擊來說,這種方式能夠檢測可疑的行為,并且易于管理和設(shè)置,讓企業(yè)的網(wǎng)站始終處于監(jiān)測狀態(tài)、隨時(shí)在線。另外,它還能夠排除干擾信息,根據(jù)已知的安全威脅提供情報(bào),避免“重蹈覆轍”。最后,針對訪問的控制策略,該方法也會根據(jù)反饋不斷進(jìn)行更新。

隨著第三方腳本成為現(xiàn)代網(wǎng)站的“必需品”,針對第三方腳本的攻擊發(fā)生得也越來越頻繁,且往往給企業(yè)帶來巨大損失。企業(yè)應(yīng)當(dāng)保持警惕,使用諸如Request Map這樣的工具檢測網(wǎng)站頁面第三方腳本的數(shù)量,并對網(wǎng)站頁面的第三方腳本予以監(jiān)視,哪怕該腳本來自受信任的第三方也是如此。同時(shí),企業(yè)應(yīng)考慮適用自身網(wǎng)站的腳本管理方式,進(jìn)行第三方腳本行為檢測,實(shí)施管理和風(fēng)險(xiǎn)控制,并將應(yīng)用程序內(nèi)的腳本保護(hù)與訪問控制解決方案結(jié)合起來,協(xié)同運(yùn)行。

Akamai最近推出的Page Integrity Manager為Akamai客戶提供了管理腳本(包括第一方、第三方乃至第n方腳本)風(fēng)險(xiǎn)所需的檢測能力,以及根據(jù)客戶自身獨(dú)特需要制定業(yè)務(wù)決策所必不可少的實(shí)用信息

責(zé)任編輯:gt

-

數(shù)據(jù)

+關(guān)注

關(guān)注

8文章

7246瀏覽量

91160 -

IP

+關(guān)注

關(guān)注

5文章

1789瀏覽量

151463

發(fā)布評論請先 登錄

鈦和集團(tuán)榮獲零跑汽車第三方實(shí)驗(yàn)室資質(zhì)認(rèn)可

鈦和集團(tuán)榮獲吉利汽車第三方實(shí)驗(yàn)室資質(zhì)認(rèn)可

SGS榮獲比亞迪乘用車第三方實(shí)驗(yàn)室資質(zhì)認(rèn)可證書

用第三方的dlp3010板子時(shí)遇到的幾個(gè)問題求解

i.MX8M Yocto工程更新第三方軟件包

EE-303:將VisualDSP線程安全庫與第三方RTOS配合使用

武漢第三方三坐標(biāo)測量檢測中心協(xié)助外地用戶完成產(chǎn)品驗(yàn)收

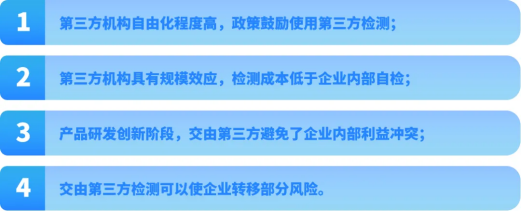

第三方檢測機(jī)構(gòu)該如何提升核心競爭力?

鴻蒙Flutter實(shí)戰(zhàn):05-使用第三方插件

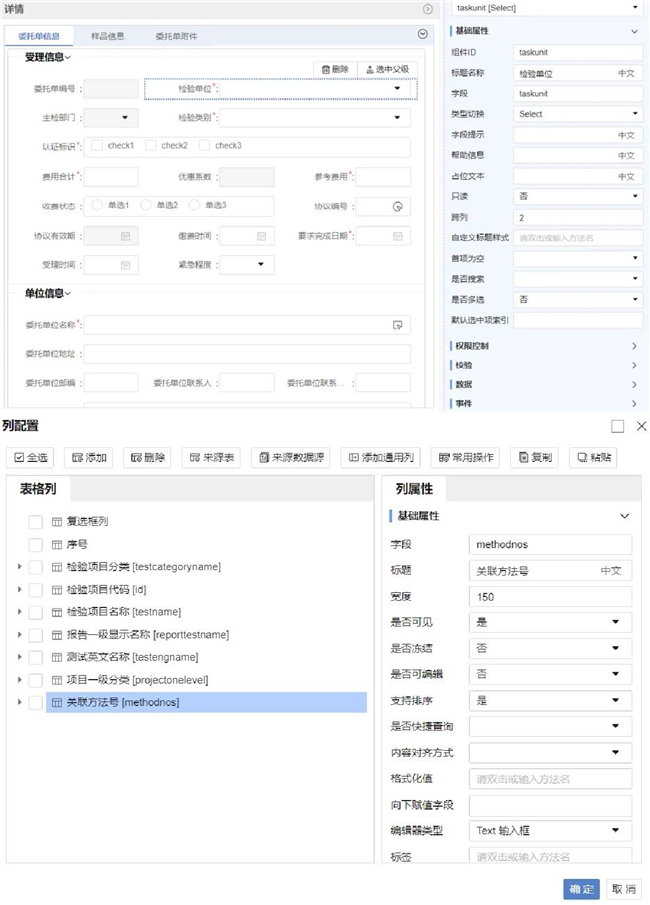

三維天地低代碼開發(fā)平臺助力第三方質(zhì)檢行業(yè)數(shù)據(jù)可視化

炬芯科技低功耗藍(lán)牙SoC通過Apple授權(quán)第三方測試機(jī)構(gòu)合規(guī)性驗(yàn)證

x-ray射線無損檢測第三方檢測機(jī)構(gòu)廠家

第三方腳本成為網(wǎng)絡(luò)攻擊“重災(zāi)區(qū)”,多管齊下防范第三方腳本安全隱患

第三方腳本成為網(wǎng)絡(luò)攻擊“重災(zāi)區(qū)”,多管齊下防范第三方腳本安全隱患

評論