眾所周知,網絡劫持共分為兩大類:DNS劫持和HTTP劫持。那么它們到底是什么意思,有什么不同之處呢?

DNS劫持

大部分網站都需要用到CDN,使用CDN加速后,源站IP被隱藏,用戶通過訪問最近節點,瀏覽網站內容,以達到網站被加速的目的。這個過程其實也可以說是DNS劫持的過程。

與惡意DNS劫持不同的是,CDN服務商的目的是友好的,加速也經過網站管理員同意,我們經常說的DNS劫持,均指惡意的DNS劫持。

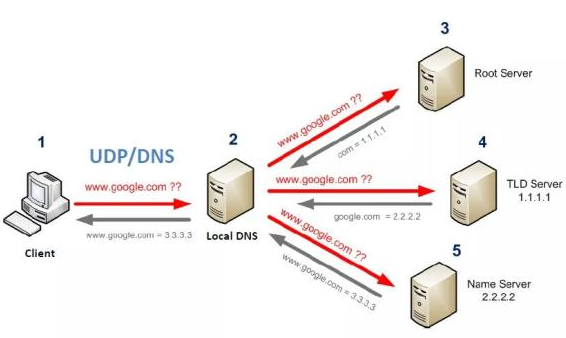

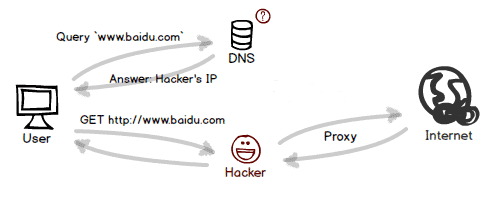

一般DNS解析流程是用戶走localdns,通過運營商提供的遞歸DNS解析,通常的DNS劫持就發生在這一層。

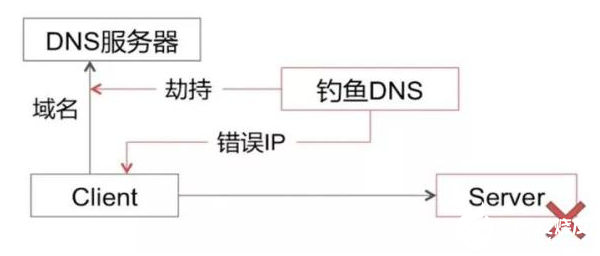

當網站發生DNS劫持后,用戶輸入網址,不再跳轉到原來的頁面,而是被攻擊者指向一個特定的頁面。通俗的說,用戶輸出google.com后,回車打開的,卻是百度搜索的頁面,這就是DNS劫持的典型案例。

DNS劫持有三種后果:

域名被錯誤解析,網頁跳轉到糾錯導航頁,導航頁被植入惡意廣告。

錯誤域名解析到非正常頁面。

直接被解析到攻擊者指定的站點或廣告頁面。

DNS被劫持,用戶無法正常瀏覽內容,甚至可能因此上當受騙,嚴重影響用戶體驗和網站業務的開展。

HTTP劫持

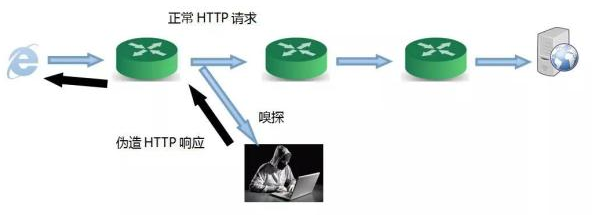

HTTP劫持相對于DNS劫持溫和一些。在服務器與客戶端進行數據傳輸時,攻擊者偽裝成服務器,響應客戶端請求,從而拋棄真正服務器的數據傳輸。

當網站遭受HTTP劫持時,同樣會造成一些后果:

出現3xx重定向跳轉;

JS內容被篡改;

html內容被篡改;

這樣一來,目標網站會出現彈窗廣告、頁面廣告等多種廣告形式,或者網站的一些內容被黑客修改,用于達到某種目的。

怎么防止網站被劫持?

防止網站被劫持,有兩種思路。

對客戶端和服務器的數據傳輸進行加密

隱藏http請求的特征

對客戶端和服務器的數據傳輸進行加密的終極解決辦法,是安裝ssl證書,將站點從http升級為https,因為https協議會對數據傳輸進行加密,攻擊者也就無法攔截它們之間的數據傳輸,從而進行劫持了。

另外一種是對URL進行加密,對URL進行加密后,用戶向CDN節點發起請求,C再由CDN節點進行解密,獲取真實的URL鏈接并響應給用戶。

以上就是兩種劫持方式的簡單介紹了。隨著ssl證書的普及,對http和DNS進行劫持的案例越來越少,但因為攻擊者技術也在不斷革新,所以不能忽略它們對網站的影響,應當重視起來。

責編AJX

-

網絡安全

+關注

關注

11文章

3353瀏覽量

61591 -

DNS

+關注

關注

0文章

227瀏覽量

20505 -

https

+關注

關注

0文章

54瀏覽量

7024

發布評論請先 登錄

手動清除使用映像劫持技術的病毒

如何解決DNS解析錯誤故障

《DNS攻擊防范科普系列1》—你的DNS服務器真的安全么?

基于Android釣魚劫持風險的防范

什么是加密貨幣_加密貨幣劫持暴增的原因及防范

如何使用Android應用程序安裝包隱蔽下載劫持漏洞

如何防范網絡犯罪分子利用加密劫持來劫持加密貨幣

五個監控云賬號劫持的檢測方法

DNS劫持的工作原理和解決方案

實戰教程:OneDNS一步搞定網絡DNS劫持

DNS劫持和HTTP劫持的區別和解決方法

DNS劫持和HTTP劫持的區別和解決方法

評論