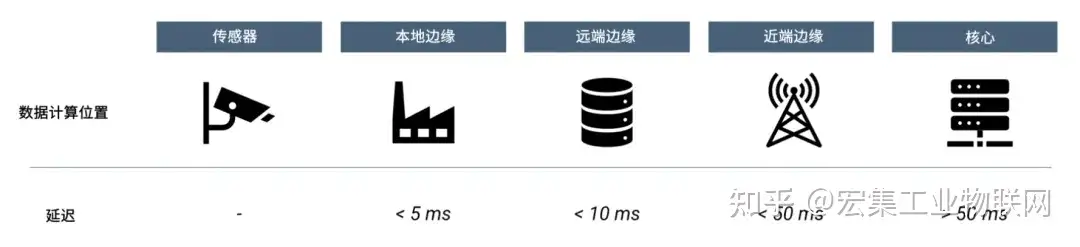

數(shù)據(jù)越來(lái)越多地在敵對(duì)領(lǐng)土上傳輸或存儲(chǔ)在網(wǎng)絡(luò)邊緣。關(guān)鍵的運(yùn)營(yíng)數(shù)據(jù)或知識(shí)產(chǎn)權(quán)需要在工業(yè)、運(yùn)營(yíng)技術(shù)和物聯(lián)網(wǎng)環(huán)境中得到保護(hù)。

以前存儲(chǔ)在“防火墻后面”的專(zhuān)有系統(tǒng)中的信息在傳輸和存儲(chǔ)在可以分析的地方時(shí)更有價(jià)值。通常,這意味著使用公共云服務(wù)和內(nèi)容交付網(wǎng)絡(luò)。

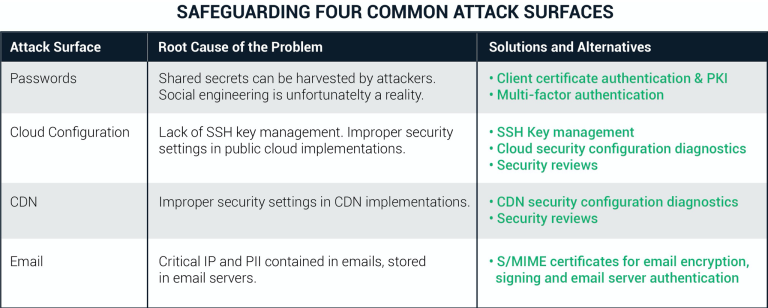

在所有這些情況下,都存在可能危及數(shù)據(jù)安全的常見(jiàn)錯(cuò)誤,但大多數(shù)都是可以避免的。

超越密碼

事件處理報(bào)告表明,憑證收集是一種經(jīng)常用于惡意訪問(wèn)企業(yè)系統(tǒng)的策略。

由于防火墻、氣隙和專(zhuān)有計(jì)算環(huán)境,人們普遍認(rèn)為工業(yè)環(huán)境不受憑證收集的影響。在工業(yè)環(huán)境中普遍存在的商業(yè)計(jì)算系統(tǒng)難以更新,這使得它們?nèi)菀资艿綉{證收集攻擊。

如果沒(méi)有多因素身份驗(yàn)證 (MFA),任何強(qiáng)度的用戶(hù)名/密碼組合都不應(yīng)被視為安全。不幸的是,并非所有的 MFA 都是平等的。諸如硬令牌之類(lèi)的較舊形式很難在現(xiàn)代多應(yīng)用程序環(huán)境中提供并且使用起來(lái)很麻煩。包括銀行在內(nèi)的許多組織通常使用 SMS 文本消息來(lái)發(fā)送一次性密碼,但對(duì)于那些被誘騙下載將 SMS 消息重定向到攻擊者的惡意軟件的 Android 用戶(hù)來(lái)說(shuō),卻發(fā)現(xiàn)了它們的弱點(diǎn)。這些步驟現(xiàn)在已被美國(guó)國(guó)家標(biāo)準(zhǔn)與技術(shù)研究院 (NIST)推薦為不推薦使用的 MFA 方法。

主要問(wèn)題源于使用默認(rèn)(也稱(chēng)為靜態(tài))用戶(hù)名/密碼身份驗(yàn)證。攻擊者在閉路攝像頭和其他物聯(lián)網(wǎng)設(shè)備中找到容易的目標(biāo),并使用這些易受攻擊的設(shè)備對(duì)主要互聯(lián)網(wǎng)服務(wù)執(zhí)行拒絕服務(wù) (DoS) 攻擊。作為回應(yīng),加州通過(guò)了最初的物聯(lián)網(wǎng)安全立法,以直接應(yīng)對(duì) 2016 年Mirai 僵尸網(wǎng)絡(luò)攻擊。

課程?需要強(qiáng)身份驗(yàn)證來(lái)抵御針對(duì)弱靜態(tài)憑據(jù)的攻擊。至少,應(yīng)該可以更改靜態(tài)憑據(jù),例如購(gòu)買(mǎi)時(shí) IoT 設(shè)備隨附的默認(rèn)用戶(hù)名/密碼。最新版本的物聯(lián)網(wǎng)安全措施,包括擬議的英國(guó)物聯(lián)網(wǎng)安全法案和澳大利亞的物聯(lián)網(wǎng)安全立法,走得更遠(yuǎn)。他們提出了比用戶(hù)名/密碼更動(dòng)態(tài)的身份驗(yàn)證機(jī)制,以及物聯(lián)網(wǎng)設(shè)備供應(yīng)商的其他重要安全考慮。

至于身份和訪問(wèn)管理 (IAM),需要進(jìn)行的更改是工業(yè)環(huán)境中的 VPN 訪問(wèn)。憑證薄弱的 VPN 通常是“過(guò)度特權(quán)”的,并且對(duì)它們的訪問(wèn)權(quán)被隨意分配給承包商。“最小特權(quán)”原則是網(wǎng)絡(luò)安全中的一個(gè)關(guān)鍵概念。

不是每個(gè)人都應(yīng)該擁有完全的管理員或永久權(quán)限;最好創(chuàng)建僅具有完成工作所需的最低權(quán)限的 IAM 角色,然后在完成后撤銷(xiāo)它們。如果憑據(jù)被盜,這可以減少攻擊者可能造成的潛在破壞。VPN 用戶(hù)還應(yīng)考慮使用僅具有必要權(quán)限的憑據(jù),以確保這些網(wǎng)絡(luò)使用客戶(hù)端證書(shū)進(jìn)行身份驗(yàn)證,而不僅僅是用戶(hù)名/密碼組合。

安全盡職調(diào)查還需要仔細(xì)管理 SSH 密鑰——這很少見(jiàn)。許多沒(méi)有到期日期,并且通常存儲(chǔ)在不安全的地方。考慮使用商業(yè) SSH 或 Secure Shell 管理工具,它可以將密鑰包裝在證書(shū)中,并帶有可以存儲(chǔ)在安全計(jì)算環(huán)境中的策略。

隨著公共云服務(wù)越來(lái)越受歡迎,安全紀(jì)律應(yīng)該成為首要考慮因素。假設(shè)數(shù)據(jù)和操作系統(tǒng)默認(rèn)受到保護(hù)是錯(cuò)誤的。此外,考慮對(duì)靜態(tài)和傳輸中的數(shù)據(jù)進(jìn)行加密。通過(guò)使用公鑰基礎(chǔ)設(shè)施加密證書(shū),可以安全地存儲(chǔ)數(shù)據(jù)。通過(guò)傳輸層安全協(xié)議的相互身份驗(yàn)證通過(guò)創(chuàng)建通信流經(jīng)的加密隧道來(lái)保護(hù)系統(tǒng)和連接它們的網(wǎng)絡(luò)。

能和不能

控制器區(qū)域網(wǎng)絡(luò) (CAN) 數(shù)據(jù)通常被移動(dòng)到眾多邊緣服務(wù)器,以實(shí)現(xiàn)高效和快速的分發(fā)。這種技術(shù)已經(jīng)使用了多年,以分布式拒絕服務(wù)保護(hù)的形式增強(qiáng)了安全性。缺點(diǎn)是對(duì)數(shù)據(jù)的控制較少。

據(jù)報(bào)道,英特爾遭受了超過(guò) 20 GB 的源代碼和專(zhuān)有數(shù)據(jù)的泄露。據(jù)報(bào)道,攻擊者通過(guò) CAN 獲取數(shù)據(jù),用于提高 Web 應(yīng)用程序性能。數(shù)據(jù)從服務(wù)器傳輸?shù)?CAN,使數(shù)據(jù)分發(fā)更加高效。安全配置問(wèn)題可能是英特爾違規(guī)的根本原因。

不幸的是,許多組織可能沒(méi)有意識(shí)到使用 CAN 的安全隱患。如果數(shù)據(jù)被認(rèn)為是安全的,因?yàn)樗挥诜阑饓竺妫鲇谛阅苣康亩粡?fù)制到企業(yè)環(huán)境之外,則安全隱患很大。同樣,假設(shè)數(shù)據(jù)和操作系統(tǒng)默認(rèn)受到保護(hù)是錯(cuò)誤的。值得慶幸的是,可以通過(guò)更好的安全配置和數(shù)據(jù)加密來(lái)緩解這些問(wèn)題。

存儲(chǔ)在電子郵件服務(wù)器中的 IP

索尼在 2014 年遭受了一次泄露,其中數(shù)百 TB 的數(shù)據(jù)被盜。民主黨全國(guó)委員會(huì)的服務(wù)器在 2016 年遭到黑客攻擊,私人電子郵件、反對(duì)派研究和競(jìng)選信件被盜。兩次違規(guī)都導(dǎo)致維基解密公開(kāi)提供敏感電子郵件。索尼首席執(zhí)行官被解雇;DNC 黑客事件改變了選舉進(jìn)程。

共享運(yùn)營(yíng)數(shù)據(jù)的工業(yè)公司同樣容易受到攻擊。使用 S/MIME 證書(shū)的電子郵件加密解決了許多問(wèn)題。證書(shū)管理和自動(dòng)化解決了以前與 S/SMIME 電子郵件加密相關(guān)的問(wèn)題,包括設(shè)備配置和證書(shū)托管,以防證書(shū)丟失。

與加密一起,電子郵件簽名是驗(yàn)證消息的重要方法,這對(duì)于防御社會(huì)工程有很大的好處。冒充同事但沒(méi)有 S/MIME 證書(shū)的人很容易從正確 S/MIME 簽名的電子郵件中脫穎而出。

零信任

NIST 最近發(fā)布了其零信任架構(gòu)指南的最終版本。工業(yè)和運(yùn)營(yíng)技術(shù)組織、物聯(lián)網(wǎng)供應(yīng)商和消費(fèi)者應(yīng)注意該指南的原則。隨著公共云使用量的增長(zhǎng)以及資源轉(zhuǎn)移到傳統(tǒng)防火墻之外,最佳實(shí)踐是將每個(gè)數(shù)字資產(chǎn)都視為處于敵對(duì)網(wǎng)絡(luò)中。這對(duì)于遠(yuǎn)程工作尤其重要。

上面提到的所有數(shù)據(jù)泄露都有一個(gè)共同的問(wèn)題:過(guò)于信任。

零信任模型假設(shè)每個(gè)數(shù)字資產(chǎn)都需要被視為自己的網(wǎng)絡(luò)邊緣,必須保護(hù)自己的身份。這就是需要技術(shù)融合的地方,從現(xiàn)代 IAM 和公鑰基礎(chǔ)設(shè)施到配置和管理身份。然后是使授權(quán)規(guī)則可擴(kuò)展的策略引擎。

零信任強(qiáng)調(diào)最小特權(quán)原則,這對(duì)于工業(yè)和運(yùn)營(yíng)技術(shù)至關(guān)重要。是時(shí)候結(jié)束關(guān)于防火墻后環(huán)境的傳統(tǒng)假設(shè)了。

在操作環(huán)境中,攻擊顯示了氣隙的概念,“通過(guò)默默無(wú)聞的安全”都是神話。在攻擊者之前確定系統(tǒng)是否暴露于公共互聯(lián)網(wǎng)至關(guān)重要。

您的運(yùn)營(yíng)網(wǎng)絡(luò)中是否有通過(guò)內(nèi)置 Web 服務(wù)器配置的控制器?該網(wǎng)絡(luò)服務(wù)器是否以弱密碼暴露在公共互聯(lián)網(wǎng)上?

如果是這樣,則需要數(shù)字資產(chǎn)清單。公司的皇冠上的明珠在哪里,它們是如何受到保護(hù)的?同樣,不要假設(shè)它們?cè)谀J(rèn)情況下受到保護(hù)。憑據(jù)薄弱、安全配置錯(cuò)誤以及缺乏對(duì)風(fēng)險(xiǎn)的了解是可以修復(fù)的盲點(diǎn)。

審核編輯 黃昊宇

-

安全

+關(guān)注

關(guān)注

1文章

348瀏覽量

36129 -

工業(yè)安全

+關(guān)注

關(guān)注

0文章

40瀏覽量

10036 -

邊緣計(jì)算

+關(guān)注

關(guān)注

22文章

3304瀏覽量

50682

發(fā)布評(píng)論請(qǐng)先 登錄

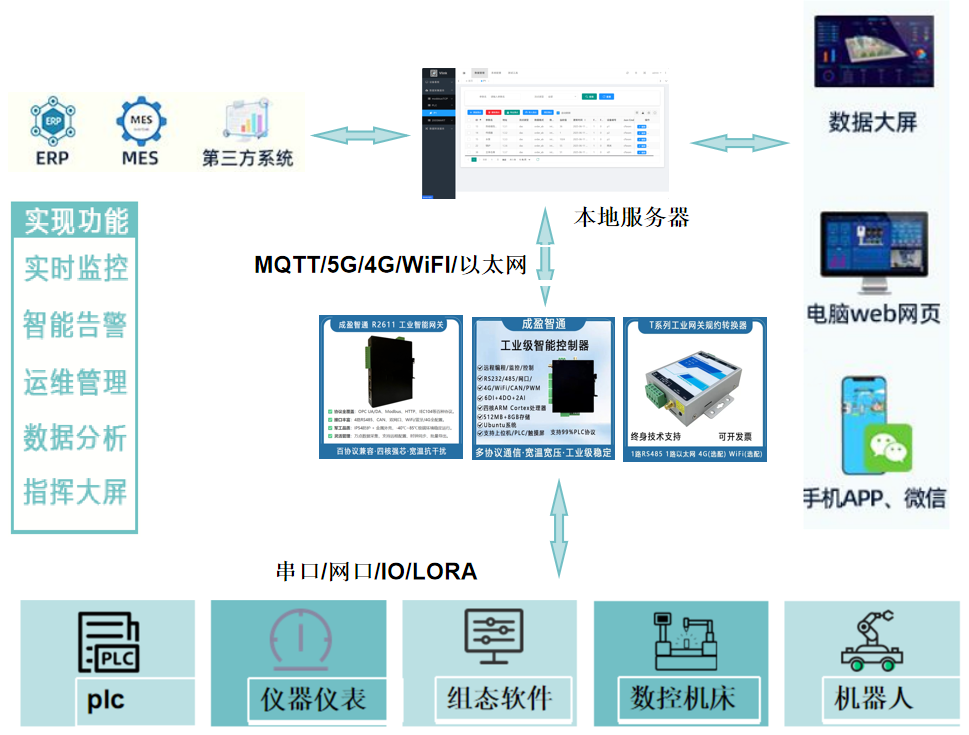

邊緣計(jì)算網(wǎng)關(guān)在工業(yè)互聯(lián)網(wǎng)系統(tǒng)中的應(yīng)用

熱壓機(jī) PLC 數(shù)據(jù)邊緣采集:基于工業(yè)互聯(lián)網(wǎng)的高溫設(shè)備遠(yuǎn)程監(jiān)控方案

邊緣計(jì)算網(wǎng)關(guān)與工業(yè)數(shù)據(jù)可視化管理平臺(tái)有什么關(guān)系

使用邊緣采集網(wǎng)關(guān)時(shí)的常見(jiàn)問(wèn)題

邊緣計(jì)算 vs. 云計(jì)算,誰(shuí)才是工業(yè)物聯(lián)網(wǎng)的未來(lái)?

工業(yè)邊緣層控制:智能制造的新引擎

AI賦能邊緣網(wǎng)關(guān):開(kāi)啟智能時(shí)代的新藍(lán)海

工業(yè)智能邊緣計(jì)算網(wǎng)關(guān)功能有哪些?

5G/4G工業(yè)邊緣網(wǎng)關(guān) 邊緣計(jì)算 硬核配置強(qiáng)算力

邊緣計(jì)算在工業(yè)自動(dòng)化中的應(yīng)用

工業(yè)交換機(jī)如何保證數(shù)據(jù)的訪問(wèn)安全

工業(yè)邊緣網(wǎng)關(guān)的數(shù)據(jù)采集、處理、傳輸和集成能力-天拓四方分享

工業(yè)邊緣計(jì)算網(wǎng)關(guān)在生產(chǎn)設(shè)備數(shù)據(jù)采集中的應(yīng)用及價(jià)值

工業(yè)智能網(wǎng)關(guān)的邊緣計(jì)算能力賦能工業(yè)4.0

邊緣數(shù)據(jù):工業(yè)安全中的常見(jiàn)盲點(diǎn)

邊緣數(shù)據(jù):工業(yè)安全中的常見(jiàn)盲點(diǎn)

評(píng)論