負責實施有效安全措施的嵌入式開發(fā)工程師面臨許多挑戰(zhàn)。了解受保護的內(nèi)容、威脅形勢和要防范的特定攻擊向量是必要的。更不用說過度報道、引人注目的違規(guī)行為帶來的額外緊迫性。

保護嵌入式設備不再是可選的。隨著越來越多的產(chǎn)品被連接起來,主要的感知攻擊向量源自互聯(lián)網(wǎng)流量,但現(xiàn)在整個嵌入式系統(tǒng)都面臨著持續(xù)不斷的各種威脅。

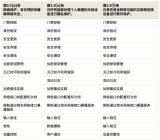

開發(fā)人員可以采用多種技術,使保護系統(tǒng)的任務變得更加容易。Silicon Labs 是 ioXt 聯(lián)盟的創(chuàng)始成員,該聯(lián)盟是一項行業(yè)主導的倡議,通過與合作伙伴的合作,制定了八項關鍵原則。我們將在這篇文章中討論這些原則,其中包括:

沒有通用密碼

安全接口

經(jīng)過驗證的密碼學

默認安全

簽名軟件更新

自動應用軟件更新

漏洞報告計劃

證券到期日

原則 1——沒有通用密碼

通常,大批量消費設備都附帶相同的默認密碼。通常,用戶希望快速部署他們的新設備,因此許多人不會采取將默認密碼更改為新密碼這一簡單步驟。使用唯一的工廠編程密碼運送每臺新設備是讓對手更難訪問或控制可能已部署的數(shù)百臺設備的簡單第一步。

原則 2——安全接口

任何基于微控制器的設備都有大量可以本地或遠程訪問的接口和端口。主要應用程序?qū)⒃诓僮骱?a target="_blank">通信期間使用其中一些端口。然而,其余部分——尤其是任何用作外部通信接口的部分都必須得到保護。同樣,任何 IC 到 IC 接口(例如微控制器和顯示控制器之間的接口)都必須受到保護。建議在使用過程中對所有接口進行加密和認證。

原則 3——經(jīng)過驗證的密碼學

在開放和可互操作技術的世界中,使用行業(yè)認可的、開放的和經(jīng)過驗證的加密標準是必不可少的。不建議使用封閉的專有加密算法。開放密碼標準的使用鼓勵所有開發(fā)人員、工程師和利益相關者的參與,以持續(xù)評估針對新安全威脅的潛在漏洞。

原則 4 – 默認安全

至關重要的是,當消費者購買新設備時,它已經(jīng)設置為盡可能高的安全級別。運送沒有配置或配置最少安全選項的產(chǎn)品可以為對手利用鋪平道路。消費者開箱即用的安全體驗應該是啟用所有可能的安全措施。默認情況下,開發(fā)人員不應讓消費者不受保護。

原則 5——簽名的軟件更新

隨著越來越多的可以通過無線方式自動更新的消費類智能家居設備的出貨,優(yōu)先考慮的是每個更新都應該進行加密簽名。通過這種方式,可以防止黑客嘗試使用惡意代碼更新設備。

原則 6 – 自動應用軟件更新

消費者不應該成為自己設備的管理員,來決定是否更新產(chǎn)品的軟件映像。如果需要進行更新,則應自動部署和實施。此外,應該在不影響設備運行的時候應用更新。例如,智能互聯(lián)洗衣機在使用過程中不應進行更新。

原則 7——漏洞報告方案

通常,遇到嵌入式智能家居設備問題的消費者不確定該聯(lián)系誰。它是否受到損害?是否有應報告的新漏洞?這一原則保證產(chǎn)品制造商將為客戶創(chuàng)造一種方式來報告問題并傳達他們對產(chǎn)品安全的擔憂。

原則 8——證券到期日

與購買后有有效期的產(chǎn)品保修一樣,還應定義安全更新可用的期限并告知消費者。繼續(xù)通過安全更新支持產(chǎn)品涉及持續(xù)的工程成本,因此消費者需要在購買時做出明智的決定。制造商還可以選擇提供延長保修以抵消正在進行的安全更新。

有關我們?nèi)绾谓邮苓@些原則的詳細說明,請參閱 Silicon Labs – IoT Endpoint Security Fundamentals 文檔。

智能家居的安全性

多虧了物聯(lián)網(wǎng),我們已經(jīng)比幾年前想象的更能控制我們的家,而且這種情況并沒有放緩。這意味著為下一代網(wǎng)絡罪犯做好準備將是我們作為一個行業(yè)要解決的挑戰(zhàn)。Silicon Labs 最先進的 Secure Vault 旨在通過防止未經(jīng)授權的訪問和保證芯片的真實性來幫助連接設備制造商應對這些不斷變化的威脅。Secure Vault 可增強產(chǎn)品安全性、面向未來并解決安全法規(guī)問題,而不會通過無線更新增加成本或復雜性。

Secure Vault 功能包括:

Secure Device Identity certificate,類似于出生證明,適用于每個硅芯片,支持部署后安全性、真實性和基于證明的健康檢查,保證芯片在其生命周期內(nèi)的真實性。

Advanced Tamper Detection 允許開發(fā)人員在設備遇到意外行為時設置適當?shù)捻憫僮鳎鐦O端電壓、頻率和溫度變化,這可能表明存在漏洞

Secure Key Management and Storage,一個中央組件,通過加密和隔離應用程序代碼中的密鑰并使用從物理不可克隆功能 (PUF) 硬件生成的主密鑰加密密鑰 (KEK) 來防止直接訪問 IoT 設備及其數(shù)據(jù).

結論

保護物聯(lián)網(wǎng)系統(tǒng)可能具有挑戰(zhàn)性。Silicon Labs 和行業(yè)合作伙伴創(chuàng)建了 ioXt 聯(lián)盟。該聯(lián)盟提出了八項原則以包含在物聯(lián)網(wǎng)安全計劃中。這些原則是:

沒有通用密碼

安全接口

經(jīng)過驗證的密碼學

默認安全

簽名軟件更新

自動應用軟件更新

漏洞報告計劃

證券到期日

物聯(lián)網(wǎng)安全八項原則博客由 Jackie Padgett 撰寫,首次發(fā)布在 Silicon Labs 網(wǎng)站上。

審核編輯:湯梓紅

-

物聯(lián)網(wǎng)

+關注

關注

2931文章

46256瀏覽量

392838 -

嵌入式設備

+關注

關注

0文章

116瀏覽量

17427

發(fā)布評論請先 登錄

物聯(lián)網(wǎng)藍牙模塊有哪些優(yōu)勢?

物聯(lián)網(wǎng)設備五大安全認證和標準

物聯(lián)網(wǎng)的應用范圍有哪些?

物聯(lián)網(wǎng)未來發(fā)展趨勢如何?

物聯(lián)網(wǎng)工程師為什么要學Linux?

物聯(lián)網(wǎng)設備和應用的安全性

為什么選擇蜂窩物聯(lián)網(wǎng)

宇樹科技在物聯(lián)網(wǎng)方面

物聯(lián)網(wǎng)就業(yè)有哪些高薪崗位?

八大物聯(lián)網(wǎng)設備安全威脅與應對策略,助力智能環(huán)境防護

物聯(lián)網(wǎng)安全八項原則

物聯(lián)網(wǎng)安全八項原則

評論