了解基于功耗的側(cè)信道攻擊的工作原理以及不同類型的功耗分析攻擊,包括簡單功耗分析 (SPA)、差分功耗分析 (DPA) 和相關(guān)功耗分析(CPA)。

之前,我介紹了 側(cè)信道攻擊 作為一個整體,包括為什么它們可以在硬件級別構(gòu)成重大安全威脅。

雖然有許多不同形式的側(cè)信道攻擊,包括電磁 (EM)、聲學(xué)和時序,然而,最常見和最強(qiáng)大的攻擊類型之一是基于功率的側(cè)信道攻擊。

在本文中,我們將討論功率攻擊的工作原理,并研究過去用于破解密碼學(xué)的特定形式的功率攻擊。

功率側(cè)信道攻擊背后的概念

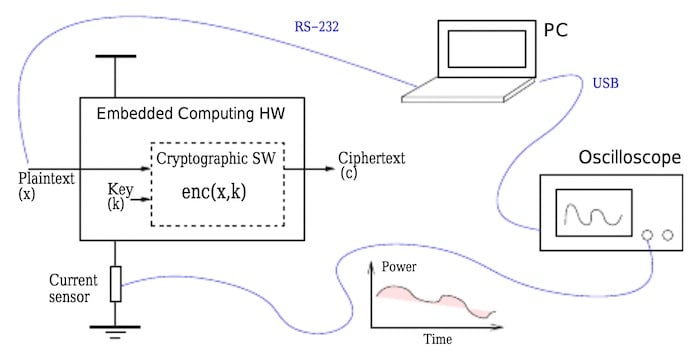

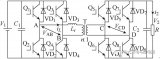

基于功率的側(cè)信道攻擊的整個概念(典型設(shè)置如圖1所示)基于以下假設(shè):在互補(bǔ)金屬氧化物半導(dǎo)體(CMOS)器件中,功耗水平與器件正在執(zhí)行的操作之間存在相關(guān)性。

圖1. 基于功率的側(cè)信道攻擊的測試設(shè)置。

也就是說,電路消耗的功率會根據(jù)各個晶體管的活動而變化。

有了這種理解,攻擊者發(fā)現(xiàn)IC的功耗是一個側(cè)信道。基本上,它包含了關(guān)于芯片內(nèi)部正在發(fā)生的事情、正在處理的數(shù)據(jù)以及正在執(zhí)行的操作的泄漏信息。

大多數(shù)功率分析攻擊的工作原理是讓攻擊者在操作期間監(jiān)控設(shè)備的功率軌(最常見的是使用示波器),尋找電流消耗或電壓波動。然后,攻擊者將獲取其數(shù)據(jù)并運(yùn)行一系列統(tǒng)計(jì)分析,以將其發(fā)現(xiàn)與有關(guān)設(shè)備加密操作的信息相關(guān)聯(lián)。

為此,有三種主要形式的基于功率的攻擊值得討論:

簡單的功率分析 (SPA)

差分功率分析

相關(guān)性功率分析

簡單功率分析 (SPA) 攻擊

最基本的功率攻擊類型是簡單功率分析 (SPA)。

SPA 攻擊是一種基于功率的側(cè)信道攻擊方法,涉及直接且主要以視覺方式解釋設(shè)備的功耗測量值。這些類型的攻擊通常需要事先了解設(shè)備正在運(yùn)行的加密算法類型,以便將測量的功耗與實(shí)際的數(shù)學(xué)運(yùn)算相關(guān)聯(lián)。

SPA破解加密算法的一個著名例子是運(yùn)行RSA(Rivest-Shamir-Adleman)的智能卡。RSA 是一種公鑰加密算法,它通過在加密密鑰上執(zhí)行一系列模塊化冪循環(huán)來運(yùn)行,每個循環(huán)由許多乘法和平方運(yùn)算組成。眾所周知,在冪循環(huán)的每次迭代中都會執(zhí)行平方運(yùn)算,而乘法僅在指數(shù)的位為 1 時才執(zhí)行。

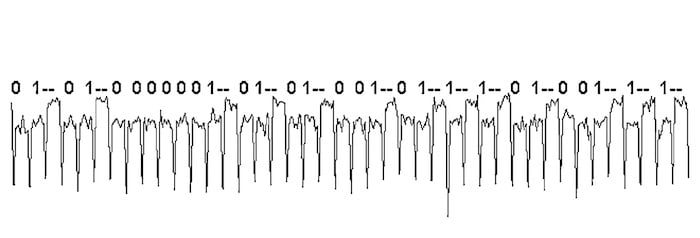

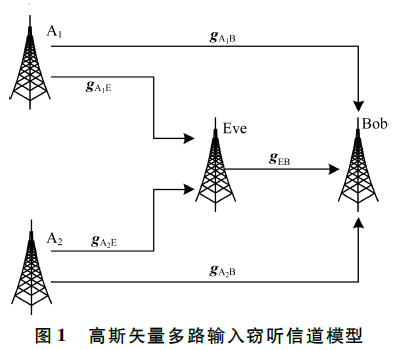

圖 2 顯示了 RSA 模塊化冪運(yùn)算環(huán)路中的一段功率跡線(即一系列平方和乘法)。

圖2. 來自RSA算法的SPA泄漏

從功率跡線可以看出,乘法運(yùn)算比平方運(yùn)算消耗更多的功率,這會導(dǎo)致功率跡線中的尖峰更高。根據(jù)這條軌跡,以及我們對RSA算法的了解,我們可以簡單地確定每個功率尖峰(即乘法運(yùn)算)與密鑰指數(shù)中的“1”位相關(guān)。在這種情況下,“0”顯示為較短的凸起,而沒有隨后較高的凸起。通過這種方式,SPA能夠從RSA恢復(fù)秘密加密密鑰。

差分功率分析 (DPA) 攻擊

SPA在非常簡單的電子系統(tǒng)(如智能卡)上效果最好,因?yàn)楹唵蜗到y(tǒng)的功能單一,這允許人們直接和直觀地將電源軌跡與特定操作相關(guān)聯(lián)。但是在更現(xiàn)實(shí)和復(fù)雜的系統(tǒng)中,許多操作都是并行進(jìn)行的,所有操作都來自同一個功率軌 - 這使得幾乎不可能從視覺上破譯任何東西。

對于更復(fù)雜的系統(tǒng),最強(qiáng)大的功率攻擊之一是差分功率分析(DPA)。

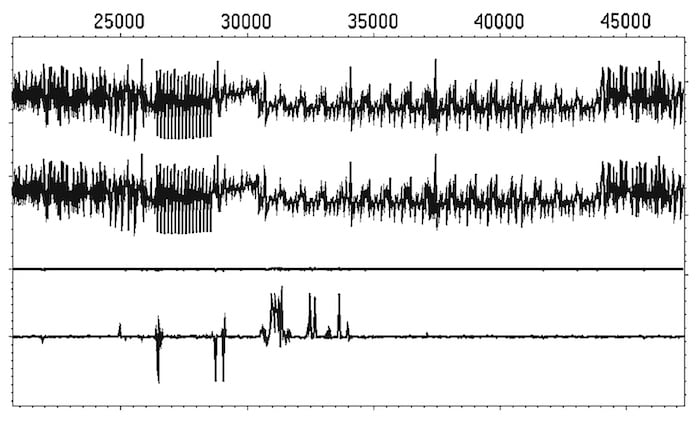

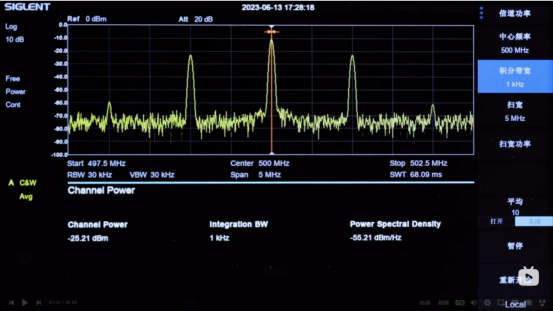

DPA 是一種基于功率的側(cè)信道攻擊,它使用統(tǒng)計(jì)方法來分析測量集,以識別數(shù)據(jù)的相關(guān)性(圖 3)。

圖3. DPA測試的結(jié)果。從上到下:LSB為1時第一個AES S-box的輸出,LSB為0時的相同輸出,輸出之間的差異,以及放大15倍的差異。圖片由Kocher等人提供

該方法主要包括收集跡線,如在SPA中一樣,將它們分成由選擇函數(shù)定義的單個子集,并計(jì)算其平均值的差異。如果子集之間沒有相關(guān)性,則差值將為零 - 如果集合之間存在相關(guān)性,則差值將是某個非零數(shù)。在足夠大的數(shù)據(jù)集上,無論數(shù)據(jù)中的噪聲量如何,這些相關(guān)性都變得可識別。

這些知識可以外推,以發(fā)現(xiàn)AES(高級加密標(biāo)準(zhǔn))和DES(數(shù)據(jù)加密標(biāo)準(zhǔn))等算法中的加密密鑰。在具有 128 位密鑰的 AES 的情況下,嘗試通過蠻力猜測密鑰需要 2^128 次嘗試,這在計(jì)算上是不可行的。然而,使用DPA,已經(jīng)表明密鑰可以在16 * 256次嘗試中破譯,這就變得非常容易了。

相關(guān)性功耗分析 (CPA) 攻擊

另一種強(qiáng)大的功率攻擊類型,實(shí)際上是DPA的一種變體,是相關(guān)功率分析(CPA)。

CPA 的工作原理是嘗試創(chuàng)建設(shè)備的功率模型,以便攻擊者可以找到預(yù)測輸出與設(shè)備功耗之間的統(tǒng)計(jì)相關(guān)性。冪模型越準(zhǔn)確,相關(guān)性越強(qiáng)。

CPA中廣泛使用的一種功率模型是漢明權(quán)重模型,該模型假設(shè)加密密鑰中的“1”位數(shù)與加密期間設(shè)備的功耗直接相關(guān)。使用此模型,攻擊者將為設(shè)備提供不同的密鑰,并通過查找建模的功率單元值與實(shí)際消耗功率之間的相關(guān)性,將漢明權(quán)重與功率走線的電壓電平進(jìn)行比較。

如果發(fā)現(xiàn)相關(guān)性,則攻擊者會努力收集由不同的預(yù)測密鑰輸入產(chǎn)生的大量跟蹤,正確的密鑰將導(dǎo)致最高級別的統(tǒng)計(jì)相關(guān)性。

總而言之,基于功率的側(cè)信道攻擊是迄今為止已知的最強(qiáng)大的硬件級攻擊形式之一。DPA和CPA等攻擊已被證明可以破解以前認(rèn)為牢不可破的加密算法,例如AES和DES。

-

電路

+關(guān)注

關(guān)注

173文章

6022瀏覽量

174533 -

功耗

+關(guān)注

關(guān)注

1文章

832瀏覽量

32531 -

函數(shù)

+關(guān)注

關(guān)注

3文章

4371瀏覽量

64278 -

DPA

+關(guān)注

關(guān)注

0文章

32瀏覽量

15920 -

SPA

+關(guān)注

關(guān)注

0文章

7瀏覽量

2398

發(fā)布評論請先 登錄

WiMAX信道功率測量方案

對嵌入式系統(tǒng)的攻擊 攻擊者通過什么途徑得到ATM的密鑰呢?

基于超低功耗處理器防止側(cè)信道攻擊

無線傳感器WSN節(jié)點(diǎn)加密模塊分析

抗邊信道攻擊的高效多基標(biāo)量乘算法

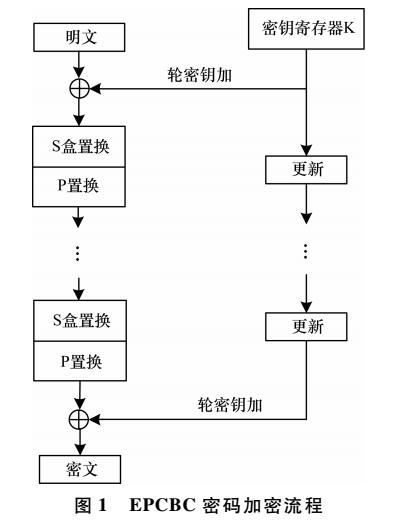

一種EPCBC密碼代數(shù)側(cè)信道攻擊方法

分析隔離型雙向直流變換器中存在的電源側(cè)回流功率和負(fù)載側(cè)回流功率

FPGA搭配加密內(nèi)核便可對抗差分功率分析攻擊

基于物理層消息認(rèn)證的高斯矢量多路輸入信道模型

一種針對DoT算法的模板攻擊方法

一種針對DoT算法的模板攻擊方法

后量子密碼學(xué)中的側(cè)信道攻擊以及SECURE-IC的解決方案

信道功率鄰道功率比的測量

功率分析側(cè)信道攻擊簡介

功率分析側(cè)信道攻擊簡介

評論