采訪Khaled Karray

我們?cè)趥?cè)信道攻擊方面的專家

側(cè)信道攻擊(SCA)會(huì)形成一個(gè)經(jīng)常被忽視的電子系統(tǒng)安全漏洞。如果想確保全面的安全,SCA保護(hù)不容忽視。Khaled Karray解釋了Secure-IC的IP模塊如何幫助嵌入式系統(tǒng)保持安全性。

Khaled, 首先:什么是側(cè)信道攻擊,為什么要關(guān)心這個(gè)問(wèn)題?

SCA是一種通過(guò)利用系統(tǒng)泄露的物理信號(hào)來(lái)傾入計(jì)算機(jī)系統(tǒng)的攻擊方法。這就相當(dāng)于試圖通過(guò)聽機(jī)械鎖在不同位置發(fā)出的咔噠聲來(lái)強(qiáng)行打開一個(gè)保險(xiǎn)箱。

經(jīng)典的黑客攻擊方式中,攻擊者利用算法或?qū)嶓w設(shè)備中的邏輯弱點(diǎn)來(lái)破解密鑰。而側(cè)信道攻擊中攻擊者通常監(jiān)測(cè)例如系統(tǒng)的功耗變化、它所發(fā)出的電磁輻射或執(zhí)行某些加密任務(wù)所需的時(shí)間來(lái)獲取密鑰信息。事實(shí)上,他們可以利用任何不是常規(guī)輸入/輸出信號(hào)的信息源。

“ 側(cè)信道攻擊是基于觀察系統(tǒng)在一段時(shí)間內(nèi)的運(yùn)行情況收集到的信息,而不是基于實(shí)行的安全算法中的一些弱點(diǎn)。”

有了這些信息,他們有可能計(jì)算出一個(gè)系統(tǒng)的大量其他信息,包括它使用的算法、應(yīng)用的安全措施,甚至是加密密鑰等。簡(jiǎn)單的SCA需要對(duì)一個(gè)系統(tǒng)的內(nèi)部運(yùn)作有一些技術(shù)知識(shí)。然而,也有一些復(fù)雜的方法是使用信號(hào)的統(tǒng)計(jì)分析,這種可以作為一般的黑箱攻擊。

黑客是如何獲取到硬件的控制權(quán)的?你會(huì)認(rèn)為今天的數(shù)據(jù)中心有充足的物理上的保護(hù)嗎?

當(dāng)今的數(shù)據(jù)中心基本都部署了大量的、充足的保護(hù)措施。不過(guò)大量的設(shè)備也給黑客提供了大量機(jī)會(huì)。現(xiàn)在互聯(lián)的邊緣設(shè)備隨處可見,汽車、醫(yī)療設(shè)備或智能機(jī)器。這些設(shè)備并不總是被很好地保護(hù),黑客可以實(shí)際接觸到甚至隨心所欲地測(cè)試成百上千的設(shè)備。他們可以通過(guò)這些設(shè)備進(jìn)一步訪問(wèn)一個(gè)應(yīng)用程序的核心。

不僅僅在今天,許多邊緣設(shè)備容易受到SCA的攻擊。更為復(fù)雜的SoC,在同一個(gè)芯片中包含一個(gè)處理器和一個(gè)ASIC/FPGA,也可能成為目標(biāo)。這些復(fù)雜的SoC通常有一個(gè)安全和不安全的區(qū)域,后者包含可以進(jìn)行功率測(cè)量的模數(shù)轉(zhuǎn)換器。假設(shè)攻擊者首先獲得了在設(shè)備的不安全一側(cè)運(yùn)行代碼的能力,那么他們就可以利用板載模數(shù)轉(zhuǎn)換器來(lái)捕獲硬件加密引擎的電源痕跡。一個(gè)高級(jí)的側(cè)信道攻擊就此發(fā)生,以檢索密鑰。

您能給我們講講側(cè)信道攻擊嗎? 它是如何運(yùn)行的?

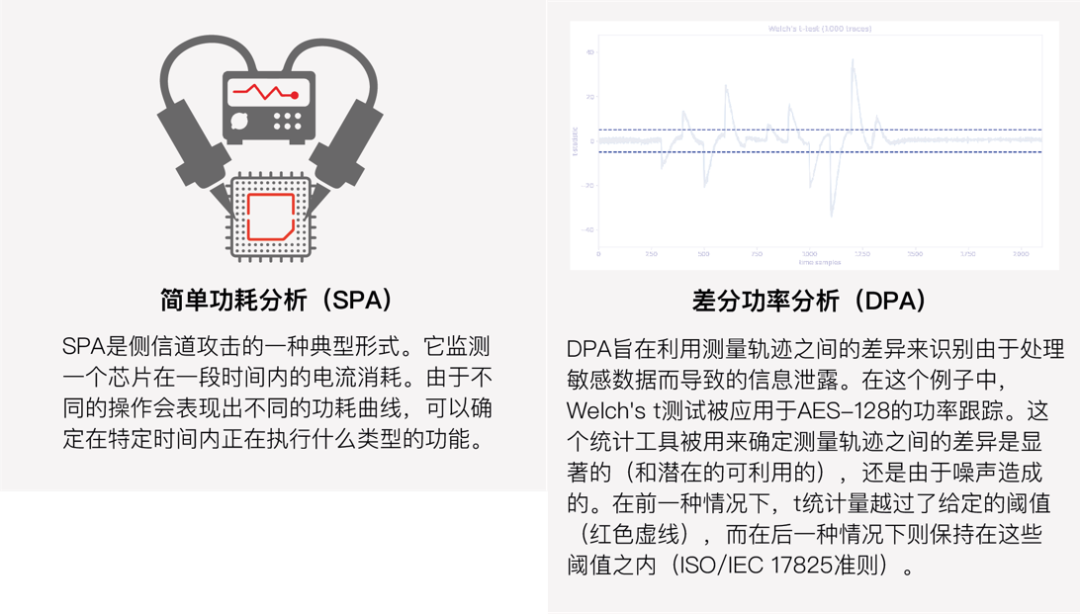

我們先來(lái)看看其中一個(gè)更直接的技術(shù):簡(jiǎn)單功耗分析(SPA)。通過(guò)SPA,攻擊者測(cè)量一個(gè)處理器在進(jìn)行某種計(jì)算時(shí)的電流。比方說(shuō),處理器正在處理一個(gè)密匙,根據(jù)一個(gè)比特的值,執(zhí)行另一個(gè)指令序列。因此,對(duì)于0位,有序列A,對(duì)于1位,有序列B。如果序列A比序列B使用更多或更少的電力,可以非常直接的從一個(gè)簡(jiǎn)單的電源消耗曲線中提取有關(guān)密鑰的信息。

其他類型的功耗攻擊則更為復(fù)雜。差分功率分析(DPA)將通過(guò)觀察一系列運(yùn)算中的平均功耗變化來(lái)建立一個(gè)功率使用曲線。一旦這個(gè)模型建立起來(lái),根據(jù)統(tǒng)計(jì)方法就可以推斷出關(guān)于單次運(yùn)算的信息。因此,攻擊者首先建立一個(gè)模型,預(yù)測(cè)一個(gè)平均運(yùn)算的耗電情況,然后他們將計(jì)算單次運(yùn)算與該模型的差異。

這里只給出了兩種典型形式,還有更多類型的側(cè)信道攻擊,如電磁攻擊,它基于泄露的電磁輻射,可以直接提供可讀信息等。它們的共同點(diǎn)是,攻擊者都是從硬件泄露的物理信號(hào)中計(jì)算信息。

如何預(yù)防這些攻擊?

首先,為了使功耗攻擊奏效,黑客必須能夠區(qū)分可利用的功耗使用信號(hào)和無(wú)意義的噪音。從另一種角度來(lái)看,系統(tǒng)可以通過(guò)增加噪音來(lái)保護(hù)自己,比如在執(zhí)行中增加并行運(yùn)算,使用隨機(jī)延遲,插入隨機(jī)假操作,或隨機(jī)混洗操作。這些對(duì)策是Secure-IC專有技術(shù)和專利技術(shù)的實(shí)現(xiàn)。在許多情況下,它將要求系統(tǒng)擁有一個(gè)完全隨機(jī)的數(shù)字發(fā)生器。

其次,各種加密算法的實(shí)現(xiàn)過(guò)程中,不應(yīng)該暴露可利用的信號(hào)。它可以通過(guò)隨機(jī)化算法處理的數(shù)據(jù)與特定的對(duì)策(例如掩碼)來(lái)實(shí)現(xiàn)。在Secure-IC,我的任務(wù)之一就是監(jiān)測(cè)我們的加密算法實(shí)現(xiàn)情況,看它們是否能夠抵御當(dāng)前乃至未來(lái)的側(cè)信道攻擊。

“ 在Secure-IC,我的任務(wù)之一就是監(jiān)測(cè)我們的加密實(shí)施情況,看它們是否能夠抵御當(dāng)前乃至未來(lái)的側(cè)信道攻擊。”

我們必須考慮到,黑客擁有越來(lái)越復(fù)雜的設(shè)備,為了安全起見,我們的反制措施應(yīng)該使黑客攻擊變得更加困難,成倍的困難。

Secure-IC是如何幫助客戶搭建安全的處理器和應(yīng)用程序的?

我們強(qiáng)化了算法,使黑客從我們的密碼模塊中收集電源信息的難度成倍增加。例如,他們可以通過(guò)測(cè)量1000個(gè)功率來(lái)攻擊一個(gè)不成熟的實(shí)現(xiàn),而我們的實(shí)現(xiàn)將需要更多數(shù)量級(jí)的測(cè)量。也就是說(shuō),一階保護(hù)需要100萬(wàn)次追蹤,二階保護(hù)需要10億次追蹤,以此類推。Secure-IC掩碼是在三階保護(hù)。這樣一來(lái),功耗攻擊變得非常困難,不可能以任何實(shí)際方式成功執(zhí)行。這使得我們具有防護(hù)通用標(biāo)準(zhǔn)(即AVA_VAN.5)和FIPS 140-3附錄F中收錄的高階攻擊的潛力。

我們有自己的實(shí)驗(yàn)室,可以測(cè)試我們的IP模塊和客戶的電路板。我們可以針對(duì)我們的實(shí)施方案進(jìn)行各種SCA測(cè)試,你可以了解到我們的解決方案和反攻擊措施是如何運(yùn)作的。

當(dāng)然,關(guān)于攻擊和對(duì)策的了解會(huì)隨著時(shí)間的推移而增長(zhǎng),無(wú)論是攻擊者還是像Secure-IC這樣的反攻擊者。我的職責(zé)是密切關(guān)注這個(gè)領(lǐng)域,給實(shí)現(xiàn)算法的人提供建議,測(cè)試實(shí)現(xiàn)方法,并注意新的發(fā)展。通過(guò)利用我們的Virtualyzr工具來(lái)檢查剩余的泄漏,采用ISO/IEC 17825*中標(biāo)準(zhǔn)的方法。

此外,Secure-IC開創(chuàng)了流片前評(píng)估的先河,可以在設(shè)計(jì)周期的早期通過(guò)快速分析發(fā)現(xiàn)問(wèn)題。這些評(píng)估由Virtualyzr工具自動(dòng)進(jìn)行,并集成到一個(gè)非回歸分析平臺(tái)(SecOps)。此外,Secure-IC還提供后期驗(yàn)證,通過(guò)Analyzr工具,來(lái)確保仿真(FPGA)和工程樣品(ASIC)的安全性。

除此之外,在Secure-IC,我們有一個(gè)網(wǎng)絡(luò)安全創(chuàng)新中心(又稱 “安全科學(xué)工廠” ),專注于合作、知識(shí)傳播和研究,以及前沿技術(shù)的開發(fā)和落地實(shí)施。我們專業(yè)的專家團(tuán)隊(duì)積極開展研發(fā)活動(dòng)和合作項(xiàng)目,通過(guò)科學(xué)出版物(300多篇論文)和200多項(xiàng)專利來(lái)宣傳我們的專業(yè)知識(shí)和專利技術(shù)。其中,側(cè)信道攻擊是我們的重點(diǎn)研究對(duì)象。

如何將防止側(cè)信道攻擊與整體安全保護(hù)相結(jié)合?

百分百的安全是不存在的,確保一個(gè)環(huán)境或系統(tǒng)的安全需要多層次的方法。針對(duì)SCA的技術(shù)對(duì)策只是最后一道防線,它們應(yīng)該始終與強(qiáng)有力的政策相輔相成。

以數(shù)以百萬(wàn)計(jì)的互聯(lián)邊緣設(shè)備為例,這是一個(gè)特別吸引攻擊者的目標(biāo)。這些邊緣設(shè)備不應(yīng)該存儲(chǔ)或使用主密鑰,否則一次成功的攻擊就會(huì)危及整個(gè)基礎(chǔ)設(shè)施。密鑰也不應(yīng)該在一群人中共享。最后,人們?cè)谠u(píng)估威脅時(shí)不應(yīng)該依賴硬件的新穎性或創(chuàng)新性。相反,應(yīng)把握 "對(duì)手最終可以獲得除鑰匙以外的一切”的原則。

如何解決后量子密碼學(xué)中的側(cè)信道攻擊問(wèn)題?

可以采用多種技術(shù)來(lái)提高后量子密碼系統(tǒng)的側(cè)信道抵抗力。其中一種方法是使用軟件對(duì)策,例如掩蔽或設(shè)盲,使攻擊者無(wú)法獲取敏感信息。另一種是硬件解決方案,例如物理不可復(fù)制函數(shù)(PUFs)或物理隨機(jī)函數(shù)(PRFs),也可用于防范側(cè)信道攻擊。此外,實(shí)施基于硬件的隨機(jī)數(shù)生成器能幫助減輕側(cè)信道攻擊對(duì)加密過(guò)程的影響。

在設(shè)計(jì)后量子加密集成電路系統(tǒng)時(shí),考量側(cè)信道攻擊防御能力有多重要?

設(shè)計(jì)后量子密碼系統(tǒng)時(shí)考慮側(cè)信道攻擊的防御性至關(guān)重要。由于后量子密碼算法通常比其他傳統(tǒng)的算法更復(fù)雜,所以它可能更容易受到側(cè)信道攻擊。因此,采取反側(cè)信道攻擊措施以保護(hù)密碼系統(tǒng)免受攻擊非常重要。

哪些特定的后量子加密算法相比其他算法更易受到側(cè)信道攻擊?

一般來(lái)說(shuō),更復(fù)雜的后量子算法,例如基于格或編碼的算法,可能比一些更簡(jiǎn)單的算法更容易受側(cè)信道攻擊,例如基于散列的算法。然而,請(qǐng)務(wù)必注意,如果沒有合理的措施和正確的保護(hù),所有加密算法都容易受到側(cè)信道攻擊。

您如何看待側(cè)信道攻擊和后量子密碼學(xué)之間的發(fā)展關(guān)系?

隨著后量子密碼學(xué)持續(xù)受到關(guān)注,我預(yù)計(jì)側(cè)信道攻擊研究的重要性也會(huì)增加。隨著后量子算法得到更廣泛的采用,攻擊者可能會(huì)更加專注于尋找新的創(chuàng)新方法,通過(guò)利用設(shè)備的物理特性來(lái)提取敏感信息。因此,側(cè)信道攻擊研究領(lǐng)域?qū)⒗^續(xù)發(fā)展并適應(yīng)新的后量子算法和技術(shù)。

SECURE-IC在應(yīng)對(duì)后量子密碼學(xué)和側(cè)信道攻擊方面的做法?

首先,我們大力投資研發(fā),以提升后量子密碼算法系統(tǒng)中側(cè)信道的防御能力。其中包括制定新的對(duì)策以及改進(jìn)現(xiàn)有的辦法。

此外,我們也正在實(shí)施屏蔽或設(shè)盲等反制措施,以保護(hù)后量子密碼系統(tǒng)免受側(cè)信道攻擊。

“ 我們的集成安全元件 (iSE) 支持后量子密碼技術(shù)。”

此外,我們的集成式安全元件支持后量子加密技術(shù),它擁有基于XMSS算法的信任根和基于Lattice算法(CRYSTALS Kyber & Dilithium)的加密服務(wù),以及用于主權(quán)使用的自定義代碼庫(kù)加密服務(wù)。這些服務(wù)毫無(wú)疑問(wèn)是被基于硬件的解決方案支持,例如物理不可克隆函數(shù)(PUFs)或物理隨機(jī)函數(shù),以提高后量子密碼系統(tǒng)抵抗側(cè)信道攻擊的能力。此外,我們還具有靈活的實(shí)施方法,其中硬件提供 “ 恒定時(shí)間 ”加速,軟件則把控算法參數(shù)、PPA和安全性(包括側(cè)信道攻擊防護(hù))。這使我們的iSE-PQC成為一種準(zhǔn)備好進(jìn)行認(rèn)證的硅驗(yàn)證技術(shù),并實(shí)現(xiàn)了兩種保護(hù)級(jí)別:防止“ 差分攻擊 ”和防止“ 單軌跡攻擊 ”。

除此之外,我們也是頂尖的、能夠?yàn)槠髽I(yè)提供服務(wù)并幫助其實(shí)現(xiàn)后量子密碼技術(shù),以及防止側(cè)信道攻擊的安全解決方案供應(yīng)商。

我們對(duì)后量子密碼學(xué)的未來(lái)和它帶來(lái)的機(jī)遇充滿期待。隨著量子計(jì)算技術(shù)的進(jìn)步,成為開發(fā)安全和強(qiáng)大加密解決方案的先鋒至關(guān)重要。Secure-IC致力于研究并實(shí)施最新的后量子密碼算法和對(duì)策,以保護(hù)免受潛在的量子攻擊。

我們有信心,我們的前沿解決方案將在未來(lái)數(shù)年內(nèi)持續(xù)為我們的客戶提供最高水平的安全保障。我們期待著后量子密碼學(xué)的持續(xù)發(fā)展,以及我們?cè)谖磥?lái)所扮演的重要角色。

非常感謝您Khaled。還有其他的您可以總結(jié)或補(bǔ)充的嗎?

側(cè)信道攻擊的潛在威脅經(jīng)常被忽視。如今,隨著邊緣設(shè)備和復(fù)雜的ASIC/FPGA系統(tǒng)的急劇增長(zhǎng),意識(shí)到風(fēng)險(xiǎn)并采取必要的預(yù)防措施變得至關(guān)重要。此外,側(cè)信道攻擊對(duì)于所有行業(yè)的連接設(shè)備都是一個(gè)重要問(wèn)題,而且不要忘記,它在安全認(rèn)證過(guò)程中扮演著關(guān)鍵角色。

-

安全

+關(guān)注

關(guān)注

1文章

348瀏覽量

36173 -

電子系統(tǒng)

+關(guān)注

關(guān)注

0文章

460瀏覽量

31643

發(fā)布評(píng)論請(qǐng)先 登錄

東進(jìn)技術(shù)發(fā)布《后量子密碼技術(shù)白皮書(2025版)》

新思科技后量子密碼學(xué)解決方案助力提升網(wǎng)絡(luò)安全水平

Rambus邀您相約Keysight設(shè)備安全研討會(huì)

CPU性能提升4倍,加入后量子密碼學(xué),解讀第二代OrangeBox連接域控制器

28nm制程!國(guó)產(chǎn)抗量子密碼芯片迎重磅新品

抵御量子計(jì)算威脅:航芯「抗量子密碼加密簽名方案」為信息安全筑起新防線

力旺電子攜手熵碼科技推出后量子加密解決方案

三星推出抗量子芯片 正在準(zhǔn)備發(fā)貨

Moku實(shí)現(xiàn)單光子對(duì)符合計(jì)數(shù)實(shí)驗(yàn)指南

Cadence宣布收購(gòu)Secure-IC

Cadence收購(gòu)Secure-IC強(qiáng)化嵌入式安全布局

Cadence收購(gòu)Secure-IC,強(qiáng)化嵌入式安全能力

對(duì)稱加密技術(shù)在實(shí)際應(yīng)用中如何保障數(shù)據(jù)安全?

《圖說(shuō)本源產(chǎn)品》系列之九:本源磐石-后量子密碼卡

后量子密碼學(xué)中的側(cè)信道攻擊以及SECURE-IC的解決方案

后量子密碼學(xué)中的側(cè)信道攻擊以及SECURE-IC的解決方案

評(píng)論