以下是服務器安全加固的步驟,本文以騰訊云的CentOS7.7版本為例來介紹,如果你使用的是秘鑰登錄服務器1-5步驟可以跳過。

設置復雜密碼

服務器設置大寫、小寫、特殊字符、數字組成的12-16位的復雜密碼 ,也可使用密碼生成器自動生成復雜密碼,這里給您一個鏈接參考:https://suijimimashengcheng.51240.com/

echo "root:wgr1TDs2Mnx0XuAv" | chpasswd

設置密碼策略

修改文件/etc/login.defs

PASS_MAX_DAYS 90 密碼最長有效期 PASS_MIN_DAYS 10 密碼修改之間最小的天數 PASS_MIN_LEN 8 密碼長度 PASS_WARN_AGE7口令失效前多少天開始通知用戶修改密碼

對密碼強度進行設置

編輯文件/etc/pam.d/password-auth

password requisite pam_pwquality.so try_first_pass local_users_only retry=3 authtok_type= difok=1 minlen=8 ucredit=-1 lcredit=-1 dcredit=-1 difok= 定義新密碼中必須要有幾個字符和舊密碼不同 minlen=新密碼的最小長度 ucredit= 新密碼中可以包含的大寫字母的最大數目。-1 至少一個 lcredit=新密碼中可以包含的小寫字母的最大數 dcredit=定新密碼中可以包含的數字的最大數目 注:這個密碼強度的設定只對"普通用戶"有限制作用,root用戶無論修改自己的密碼還是修改普通用戶的時候,不符合強度設置依然可以設置成功

對用戶的登錄次數進行限制

編輯文件 /etc/pam.d/sshd

auth required pam_tally2.so deny=3 unlock_time=150 even_deny_root root_unlock_time300

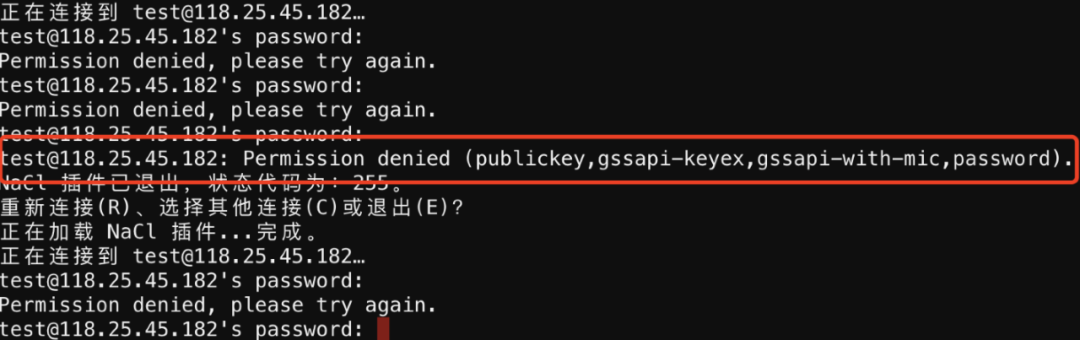

多次輸入密碼失敗后提示信息如下

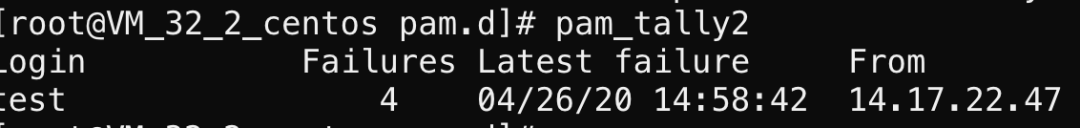

pam_tally2 查看被鎖定的用戶

pam_tally2 --reset -u username 將被鎖定的用戶解鎖

禁止root用戶遠程登錄

禁止ROOT用戶遠程登錄 。打開 /etc/ssh/sshd_config

#PermitRootLogin no

注:生效要重啟sshd進程。

更改ssh端口

vim /etc/ssh/sshd_config ,更改Port或追加Port

注:生效要重啟sshd進程。

安全組關閉沒必要的端口

騰訊云平臺有安全組功能,里面您只需要放行業務協議和端口,不建議放行所有協議所有端口,參考文檔:https://cloud.tencent.com/document/product/215/20398

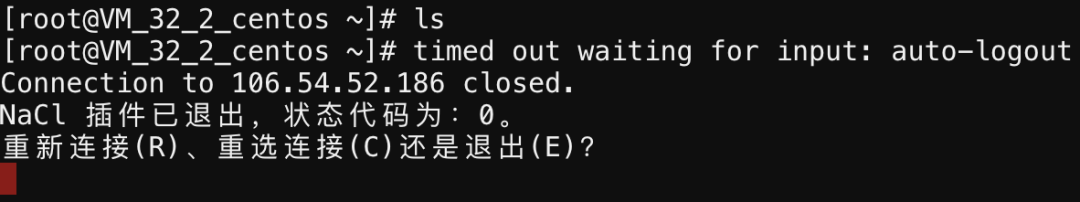

設置賬戶保存歷史命令條數,超時時間

打開 /etc/profile ,修改如下

HISTSIZE=1000 TMOUT=600 五分鐘未動,服務器超時自動斷開與客戶端的鏈接。

定期查看查看系統日志

/var/log/messages /var/log/secure

重要服務器可以將日志定向傳輸到指定服務器進行分析。

定期備份數據

目錄要有規劃,并且有周期性的打包備份數據到指定的服務器。

應用程序 /data1/app/

程序日志 /data1/logs/

重要數據 /data1/data/

責任編輯:彭菁

-

服務器

+關注

關注

13文章

9748瀏覽量

87534 -

端口

+關注

關注

4文章

1046瀏覽量

32813 -

生成器

+關注

關注

7文章

322瀏覽量

21776

原文標題:事關你服務器安全!Linux運維須知的10條安全加固建議

文章出處:【微信號:浩道linux,微信公眾號:浩道linux】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

服務器安全加固的步驟

服務器安全加固的步驟

評論