"當(dāng)",而不是 "如果"。對于金融網(wǎng)絡(luò)安全團隊來說,應(yīng)對定期的網(wǎng)絡(luò)攻擊是工作的一部分。2021年,幾乎23%的網(wǎng)絡(luò)攻擊是針對金融機構(gòu)的。而63%的金融機構(gòu)在去年經(jīng)歷了破壞性攻擊的增加。

有幾個因素正在塑造今天的金融服務(wù)威脅景觀:

●監(jiān)管態(tài)度和匆忙的數(shù)字化轉(zhuǎn)型正在擠壓安全團隊的工作空間。

●有利可圖的攻擊者和國家支持的團體都在更頻繁地針對金融服務(wù)。

●使用復(fù)雜技術(shù)和模仿合法行為的高級威脅可以繞過基于掃描的安全控制。

不幸的是,使用現(xiàn)狀安全控制或一刀切的解決方案堆棧無法有效降低這些風(fēng)險。相反,現(xiàn)在是組織構(gòu)建強大的深度防御(DID)的時候了。

金融業(yè)數(shù)字化轉(zhuǎn)型創(chuàng)造了新的風(fēng)險,也使舊的風(fēng)險再次出現(xiàn)

金融業(yè)數(shù)字化轉(zhuǎn)型有一些明顯的弊端。一般來說,金融IT環(huán)境的連接度越高,發(fā)生漏洞的風(fēng)險就越大。將金融網(wǎng)絡(luò)更深入地整合到云端,給了威脅者新的網(wǎng)絡(luò)入口,并重新點燃了休眠的攻擊載體。

然而,即使進行了數(shù)字化轉(zhuǎn)型,金融機構(gòu)仍將在一段時間內(nèi)依賴傳統(tǒng)的服務(wù)器。而這些以Linux和Unix為主的構(gòu)建通常有幾十年的歷史,要么沒有受到保護,要么只被傳統(tǒng)的防病毒(AV)解決方案所覆蓋。現(xiàn)代端點檢測和響應(yīng)(EDR)解決方案由于在傳統(tǒng)系統(tǒng)環(huán)境中工作而受到挑戰(zhàn)。它們往往過于耗費資源,并將常規(guī)的傳統(tǒng)程序作為潛在的威脅。

為了保護遺留服務(wù)器,安全團隊依靠分段和網(wǎng)絡(luò)隔離等策略。然而,隨著網(wǎng)絡(luò)復(fù)雜性的增加,傳統(tǒng)服務(wù)器在不知不覺中被暴露的風(fēng)險也在增加。

金融業(yè)數(shù)字化轉(zhuǎn)型的另一個風(fēng)險是對第三方軟件和SaaS的使用越來越多。正如SolarWinds黑客事件所顯示的那樣,供應(yīng)鏈風(fēng)險從未因按需使用軟件而遠離。在2022年VMWare的一項研究中,每10家金融機構(gòu)中約有6家表示他們注意到今年的供應(yīng)鏈攻擊有所增加,比前一年增加了58%。

合并和收購等事件通過向網(wǎng)絡(luò)引入更多的漏洞來源,進一步加劇了這些風(fēng)險。

但對金融機構(gòu)來說,數(shù)字化轉(zhuǎn)型風(fēng)險的最大來源可能是將流程、工作負載和數(shù)據(jù)存儲轉(zhuǎn)移到云端。大多數(shù)云遷移都充滿了漏洞。例如,微軟Azure虛擬機的錯誤配置率超過60%。

針對金融機構(gòu)的高級攻擊

圍繞金融機構(gòu)的安全環(huán)境是一個兩面性的硬幣。一面是金融機構(gòu)自身造成的漏洞。另一方面是高級威脅。

無文件攻擊、零日攻擊、勒索軟件、供應(yīng)鏈攻擊和其他在運行時針對內(nèi)存的攻擊曾經(jīng)是高級持續(xù)性威脅(APT)行為者的武器。它們很少在野外出現(xiàn)。今天,它們無處不在。2021年的Picus報告發(fā)現(xiàn),防御規(guī)避是MITRE ATT&CK在攻擊鏈中最常見的戰(zhàn)術(shù)。

去年,五個最常見的ATT&CK方法中有三個涉及設(shè)備內(nèi)存。像Emotet特洛伊木馬這樣的老的銀行專用威脅正以新的內(nèi)存功能重新出現(xiàn)。

針對Linux的高級威脅也越來越多。今年年初發(fā)現(xiàn)的Symbiote惡意軟件株被設(shè)計為在Linux環(huán)境中避免基于遙測的檢測。

威脅者利用Cobalt Strike等工具在金融網(wǎng)絡(luò)中徘徊,橫向移動,并打開后門。然后,他們使用遠程代碼執(zhí)行或部署RATs,作為勒索軟件等破壞性攻擊的前奏。Morphisec的事件響應(yīng)團隊經(jīng)常看到像這樣的威脅處于休眠狀態(tài),等待機會進入關(guān)鍵的服務(wù)器環(huán)境。

地緣政治風(fēng)險也在增加針對金融機構(gòu)的這類威脅的頻率。

推動改善金融網(wǎng)絡(luò)安全需求的其他因素

金融機構(gòu)一直受到廣泛的網(wǎng)絡(luò)相關(guān)規(guī)則和標(biāo)準(zhǔn)的約束。現(xiàn)在,監(jiān)管機構(gòu)對網(wǎng)絡(luò)安全和隱私的看法正在改變。

從歐盟的GDPR到加州的CPRA,新的和不斷發(fā)展的立法顯示了監(jiān)管機構(gòu)是如何轉(zhuǎn)變的。他們的重點是確保IT系統(tǒng)的完整性和可用性;現(xiàn)在則越來越多地關(guān)注補救消費者的保密風(fēng)險。

捉襟見肘的金融安全團隊將不得不把更多的時間用于遵循以隱私為中心的新法規(guī)。一份報告指出,一個CISO和他的團隊如何花費40%的時間來協(xié)調(diào)各種監(jiān)管機構(gòu)的要求。有時會以犧牲實際的網(wǎng)絡(luò)安全為代價。

不符合法規(guī)可能意味著高額罰款和集團訴訟。Capital One銀行2019年的數(shù)據(jù)泄露事件導(dǎo)致了8000萬美元的罰款和多起訴訟。越來越多的消費者更傾向于將數(shù)據(jù)泄露的責(zé)任歸咎于金融機構(gòu),而不是黑客。

過去,一些金融機構(gòu)可以依靠網(wǎng)絡(luò)保險來承擔(dān)涉及客戶個人身份信息(PII)泄露的部分責(zé)任。但是,保險越來越貴了。而且,首先獲得保險的難度越來越大,所以對許多機構(gòu)來說,這可能不再是一種可能性。據(jù)報道,摩根大通已經(jīng)減少了其網(wǎng)絡(luò)安全保險。

倫敦勞合社等保險商打算從2023年開始將國家支持的網(wǎng)絡(luò)攻擊排除在保險范圍之外。最近的一項Trellix調(diào)查發(fā)現(xiàn),45%經(jīng)歷過漏洞的金融機構(gòu)和保險公司表示,他們認為俄羅斯是其背后的支持者。

即使網(wǎng)絡(luò)保險是可能的,它也不能保證人們的安心。反過來說,它實際上可以增加金融機構(gòu)的網(wǎng)絡(luò)攻擊風(fēng)險。一個來自臭名昭著的勒索軟件集團REvil的代表稱擁有網(wǎng)絡(luò)保險的機構(gòu)是 "最美味的小菜之一"。他說,他們首先入侵保險公司,"......以獲得他們的客戶群,并在此基礎(chǔ)上有針對性地開展工作。在你通過名單后,再攻擊保險公司本身。"

深度防御對金融機構(gòu)至關(guān)重要

由于具有橫向移動能力的逃避性惡意軟件,針對金融業(yè)的威脅者有很多途徑可以利用。這些途徑包括從物聯(lián)網(wǎng)設(shè)備和終端到暴露的服務(wù)器和供應(yīng)鏈產(chǎn)品的漏洞,以及承包商或第三方使用的軟件。

所有這些攻擊載體都提供了一個通往關(guān)鍵服務(wù)器和利潤的潛在途徑。為了對付它們,金融機構(gòu)的安全團隊必須在分層基礎(chǔ)上部署最佳解決方案。

這就是深度防御(DiD)的作用。深度防御不是依靠單一的解決方案或供應(yīng)商提供的解決方案集,而是使用多層防御機制來保護一個組織的網(wǎng)絡(luò)和資產(chǎn),創(chuàng)造關(guān)鍵的冗余。

有了DiD,即使你的安全堆棧中的一個層發(fā)生故障,也有另一個后備層來檢測/預(yù)防威脅。

MDT和深入防御

在宏觀層面上,DiD控制了這樣一個事實,即沒有一個層或控制可以抓住試圖滲透到組織環(huán)境中的每一個威脅。然而,每一層的邏輯也是如此。

傳統(tǒng)的安全工具,如下一代防病毒軟件(NGAV)、EDR、終端保護平臺(EPP)和擴展檢測和響應(yīng)(XDR),擅長發(fā)現(xiàn)具有可識別特征的已知威脅。但它們在檢測和阻止未知的惡意軟件,以及無文件、內(nèi)存中和逃避性威脅方面并不有效。這些是去年MITRE ATT&CK最常見的五個威脅中的三個。為了有效地阻止這些高級威脅,需要另一個層次,如移動目標(biāo)防御(MTD)技術(shù)。

MTD旨在阻止端點和服務(wù)器上的高級威脅。與傳統(tǒng)的網(wǎng)絡(luò)安全工具不同,MTD不需要找到一個看起來很危險的簽名或活動。相反,MTD在運行期間對內(nèi)存環(huán)境進行變形,使威脅無法找到其目標(biāo)。它通過提供主動的、自動的、預(yù)防性的安全,打破了傳統(tǒng)網(wǎng)絡(luò)安全解決方案的被動軍備競賽。這使關(guān)鍵的內(nèi)存資產(chǎn)(如哈希密碼)不被威脅者發(fā)現(xiàn),并防止殼注入和緩沖區(qū)溢出漏洞等技術(shù)找到他們的目標(biāo)。

-

網(wǎng)絡(luò)攻擊

+關(guān)注

關(guān)注

0文章

331瀏覽量

23785

發(fā)布評論請先 登錄

展會回顧 | 賦能新一代工業(yè)網(wǎng)絡(luò)!虹科2025華南工博會圓滿落幕

虹科集團數(shù)字化轉(zhuǎn)型戰(zhàn)略全面升級

虹科電子攜手投資機構(gòu)啟動億元創(chuàng)新基金

虹科直播回放 | IO-Link技術(shù)概述與虹科IO-Link OEM

虹科直播 | 2月18日開講!IO-Link技術(shù)深度解析!解鎖虹科自研產(chǎn)品+積分好禮!

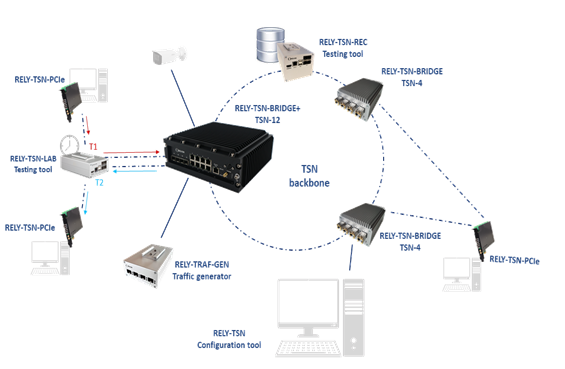

虹科問答 | 航空航天通信難題多,虹科TSN方案如何破局?

虹科方案 僅需4個步驟!輕松高效搭建虹科TSN測試網(wǎng)絡(luò)

虹科電子12月事件回顧

虹科培訓(xùn) | 重磅來襲!波形分析課程全面上線!

虹科活動回顧 | 波形診斷開放日-上海站圓滿落幕!

虹科培訓(xùn) | 重磅升級!全新模式月底開班,你想學(xué)的都在這里!

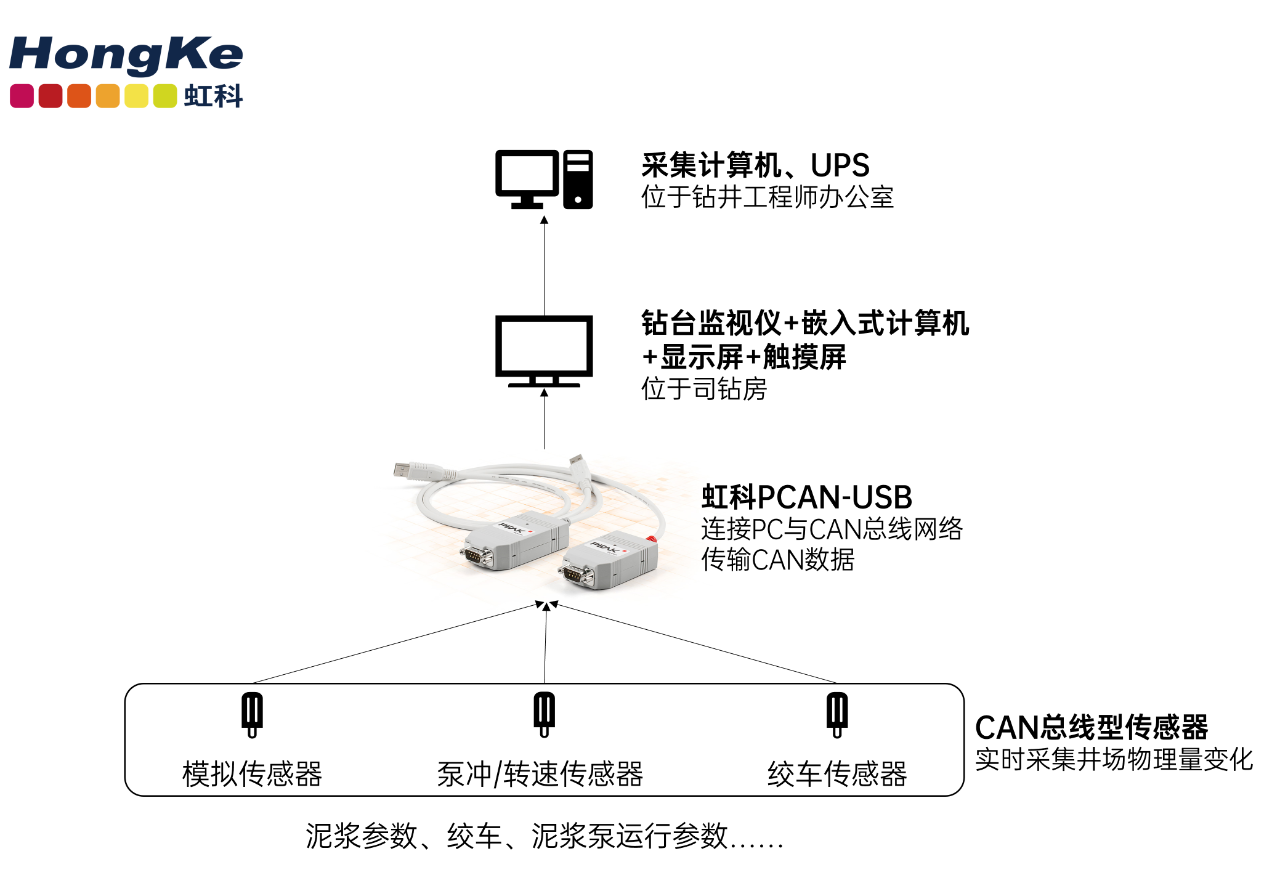

虹科應(yīng)用 為什么虹科PCAN方案能成為石油工程通訊的首選?

虹科方案 領(lǐng)航智能交通革新:虹科PEAK智行定位車控系統(tǒng)Demo版亮相

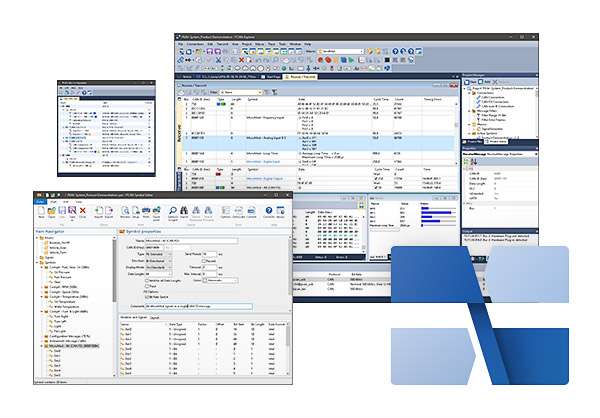

虹科應(yīng)用 當(dāng)CANoe不是唯一選擇:發(fā)現(xiàn)虹科PCAN-Explorer 6

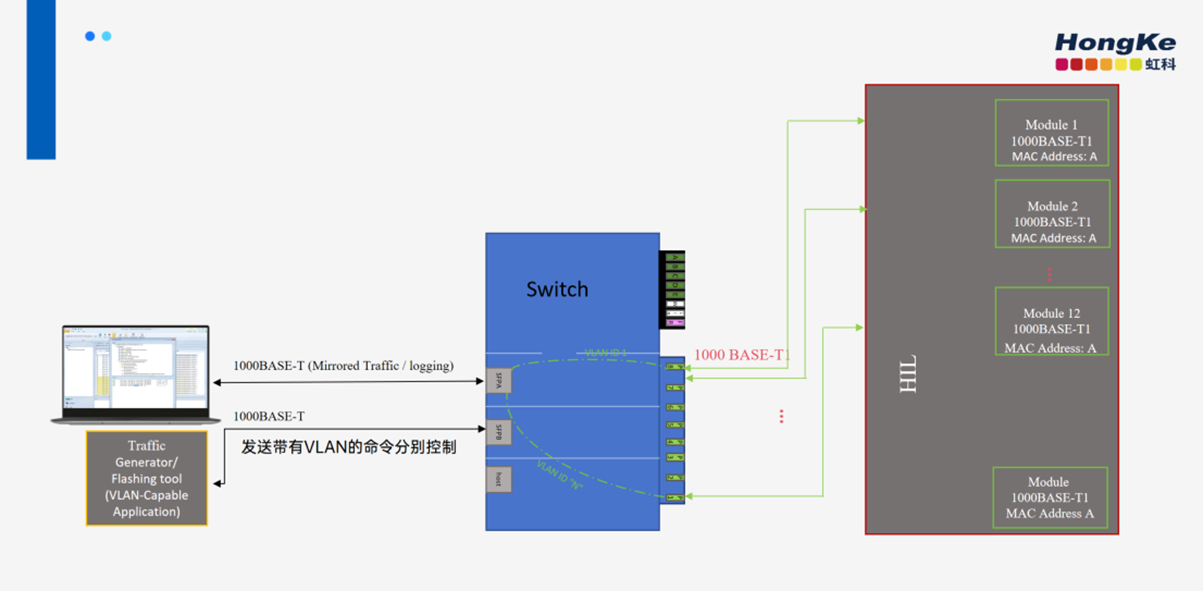

虹科應(yīng)用 增強型以太網(wǎng)交換機:如何實現(xiàn)同IP控制的高效網(wǎng)絡(luò)管理?

虹科分享 | 面對先進的網(wǎng)絡(luò)攻擊,銀行能繼續(xù)取勝嗎?

虹科分享 | 面對先進的網(wǎng)絡(luò)攻擊,銀行能繼續(xù)取勝嗎?

評論