通常,您不會期望需要保護魚缸免受黑客攻擊。但是,如果那個魚缸是一個智能魚缸,其溫度和照明由物聯網(IoT)系統控制呢?在這種情況下,被黑客入侵的魚缸提供了進入更大網絡的途徑......以及大量敏感數據。這就是拉斯維加斯賭場發生的事情,其智能魚缸不受防火墻保護,使壞人可以訪問其高額客戶數據庫。

被黑客入侵的魚缸提供了一個迷人的例子,并且嵌入世界中有很多具有類似漏洞的連接事物。瓊斯引用了醫療工具開發商,他們的產品從醫療廢物中收集并最終放回供應鏈,以及在工業控制和自動化系統中發現的假傳感器。高價值產品是惡意軟件、假冒和未經授權使用的目標,其感知價值通常在于底層數據。

瓊斯說,如果你不確定是否需要保護你的設計,問問自己這些問題:

我是否有可以通過安全性解決的現有問題?

我的系統會成為偽造或不當使用的目標嗎?

為了安全和質量,我的傳感器、工具和模塊必須是正品嗎?

雖然設計安全性有多種形式,但 Jones 提倡基于硬件的安全性(例如通過安全身份驗證器)是最強大、最具成本效益的選擇。安全身份驗證器可用于知識產權 (IP) 保護、設備身份驗證、功能設置、使用管理、數據/固件完整性和消息身份驗證/完整性。這些器件通常設計為提供對稱和非對稱算法、雙向身份驗證和安全的系統數據存儲、使用計數、內存設置和通用 I/O (GPIO)。您可以將安全身份驗證器用于多種目的,包括:

使用前驗證配件

安全地更新附件身份驗證器中的數據

提供經過身份驗證的附件操作參數讀取

安全計算附件使用次數

配件的其他使用即將到期

為單獨的主機/附件加密通信建立加密密鑰

就像數據的

指紋一樣 為什么要關心SHA-3?SHA-3 由著名的歐洲加密團隊開發,基于 KECCAK 加密功能,經過美國國家標準與技術研究院 (NIST) 的公開競爭和審查過程,于 2015 年被采用為最新的安全哈希算法。“如果你考慮哈希算法,”瓊斯說,“它們真的就像一個函數,可以給我們一個數據的數字指紋。你可以采用任何任意大小的數據算法,通過SHA算法推送它,并從該過程中獲得固定長度的輸出。

他繼續說道:“SHA-3的美妙之處在于,它在硬件實現方面甚至在軟件方面都非常高效。這使得該算法非常適合基于對稱密鑰的消息身份驗證代碼 (MAC)。對于 MAC,一小段信息用于對消息進行身份驗證并確認它來自聲明的發件人,例如傳感器或工具。此過程可確保在允許執行所需操作之前可以信任消息。

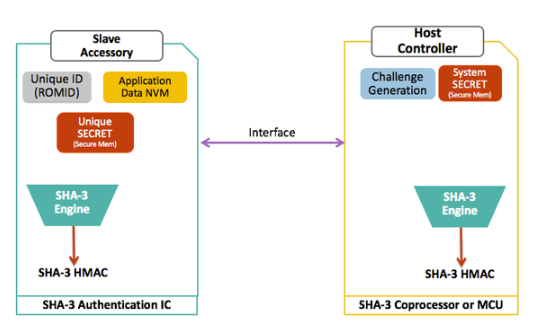

正如瓊斯所指出的,SHA-3提供了一個安全的單向功能。無法從哈希重建數據,也無法在不更改哈希的情況下更改數據。您也不會找到具有相同哈希的任何其他數據,或具有相同哈希的任何兩組數據。要了解SHA-3的工作原理,請考慮一個終端應用,在系統級別,它由一個設計有SHA-3認證IC的從屬附件和一個設計有SHA-3協處理器或微控制器的主機控制器組成,如圖2所示。從屬附件將具有唯一的機密,而主控制器將具有系統機密。對于身份驗證功能,主機需要首先安全地計算存儲在從屬IC中的唯一密鑰。為此,主機從從站請求ROM ID,并將其與自己安全存儲的系統密鑰和一些計算數據一起輸入到自己的SHA-3引擎中。然后,引擎計算一個基于 SHA-3 哈希的 MAC (HMAC),該 MAC 等于存儲在身份驗證 IC 中的唯一機密。在從屬IC中安全地派生唯一密鑰后,主機控制器可以使用身份驗證IC執行各種雙向身份驗證功能。一個例子是質詢和響應身份驗證序列,以證明配件是正品。在這種情況下,主機從從站請求并接收ROM ID。主機還產生隨機質詢并將其發送到從屬配件。然后,從屬附件將其唯一ID、唯一密鑰和質詢輸入其SHA-3引擎以計算SHA-3 HMAC,然后將其返回給主機。同時,主機使用唯一的從屬密鑰、質詢和從設備的 ROM ID 計算了其 SHA-3 HMAC。如果HMAC相等,則驗證從屬附件的真實性。

圖2.SHA-3 身份驗證模型中的基本元素。

你不能偷一個不存在的密鑰

如今,即使是安全解決方案也受到無情而復雜的攻擊。有非侵入性方法,例如側信道攻擊。還有侵入性攻擊,包括微探測,逆向工程以及使用聚焦離子束對硅進行修改。PUF 技術旨在防止這些類型的攻擊。Maxim的PUF實現在其ChipDNA中技術,利用硅內的隨機電氣特性來產生密鑰。“這樣做的美妙之處在于,任何相互作用,任何探測或暴露硅的嘗試,都會導致這些非常敏感的電氣特性發生變化,”瓊斯說,并解釋說這使得PUF毫無用處。密鑰僅在加密操作需要時才在安全邏輯中生成和使用,并在不再需要時擦除。

SHA-3和PUF技術可以共同成為一對強大的組合,Maxim最新的安全認證器之一DS28E50就是其中之一。除了PUF保護和符合FIPS202標準、基于SHA3-256的質詢/響應雙向認證外,DS28E50還具有:

NIST SP 800-90B TRNG 帶有輸出 RND 的命令

用于用戶存儲器和 SHA-2 密鑰的 2kb E3 陣列

具有經過身份驗證的讀取的僅遞減計數器

唯一的工廠編程只讀序列號 (ROM ID)

在會議結束時,瓊斯回答了一些有趣的問題。一位與會者想知道SHA-2是否仍然可行。Jones指出,SHA-2中沒有已知的加密漏洞,Maxim繼續在其某些產品中使用這種算法。“我們盡量留在安全跑步機上。[SHA-3]是哈希算法的下一個演變,因此,這是我們遷移到它的關鍵原因,“他說。

另一位與會者想知道PUF電路是否受到攻擊。瓊斯說:“我不知道有哪個特定的實體試圖惡意破壞PUF。此外,第三方安全實驗室對另一種基于PUF的電路DS28E38進行了逆向工程研究,并確定身份驗證器“非常有效,可以抵抗物理逆向工程攻擊”。

審核編輯:郭婷

-

存儲器

+關注

關注

38文章

7641瀏覽量

166665 -

計數器

+關注

關注

32文章

2290瀏覽量

96145 -

PUF

+關注

關注

2文章

25瀏覽量

8769

發布評論請先 登錄

設計時考慮安全性的重要性

設計時考慮安全性的重要性

評論