據有關安全專家透露,一系列已經停產的D-Link網絡附屬儲存(NAS)設備存在嚴重安全隱患,使攻擊者能輕松實現命令注入或創建硬盤后門。

漏洞位于“/cgi-bin/nas_sharing.

該問題源于URL處理軟件中的CGI腳本段“/cgi-bin/ nas_sharing. CGI”,其對HTTPGET請求的處理過程存在漏洞。該漏洞以CVE-2024-3273作為識別號,其方式包括以”system“參數進行的命令注入,及針對固定賬號(用戶名: ”messagebus“,密碼:空)的后門,從而允許遠程攻擊指令被下達至設備。

此漏洞源于通過HTTPGET請求向”system“參數插入base64編碼的命令進而執行。研究人員警醒道,此類攻擊成功實施將允許攻擊者在設備上執行任意命令,可能導致未授權訪問敏感信息、系統配置更改或服務癱瘓等事項發生。

受CVE-2024-3273影響的設備包括:

DNS-320L Version 1.11,Version 1.03.0904.2013,Version 1.01.0702.2013

DNS-325 Version 1.01

DNS-327L Version 1.09, Version 1.00.0409.2013

DNS-340L Version 1.08

根據網絡掃描結果,至少超過9.2萬個易被攻擊的D-Link NAS設備投入到實際應用中,極易遭受此類漏洞的威脅。

D-Link公司回應指出這些設備已因使用壽命到期而停機,不再享受官方技術支持。聲明人表示:“所有涉及的D-Link網絡附加儲存設備均已達到或超過預期使用壽命,與之相關的技術資源不再進行維護與支持。同時,”

該聲明人還進一步坦白,受影響的設備無法如現有型號般自動更新,亦缺乏客戶拓展功能以發送提醒郵件。

因此,他強烈建議用戶盡快更換這些設備,選擇具有固件自動更新功能的新型態貨品。

-

URL

+關注

關注

0文章

140瀏覽量

15829 -

漏洞

+關注

關注

0文章

205瀏覽量

15663 -

CGI

+關注

關注

0文章

20瀏覽量

10468 -

腳本

+關注

關注

1文章

397瀏覽量

28406

發布評論請先 登錄

TCP攻擊是什么?有什么防護方式?

官方實錘,微軟遠程桌面爆高危漏洞,企業數據安全告急!

微軟Outlook曝高危安全漏洞

網絡攻擊中常見的掩蓋真實IP的攻擊方式

常見的漏洞分享

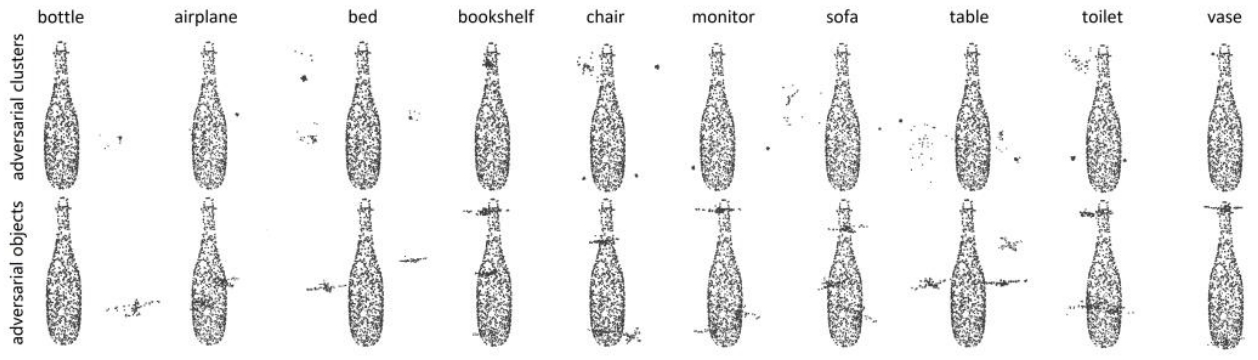

鑒源實驗室·如何通過雷達攻擊自動駕駛汽車-針對點云識別模型的對抗性攻擊的科普

DDoS服務器攻擊是怎么回事?

恒訊科技分析:海外服務器被攻擊需要采取哪些預防措施?

漏洞掃描一般采用的技術是什么

漏洞掃描的主要功能是什么

IP定位技術追蹤網絡攻擊源的方法

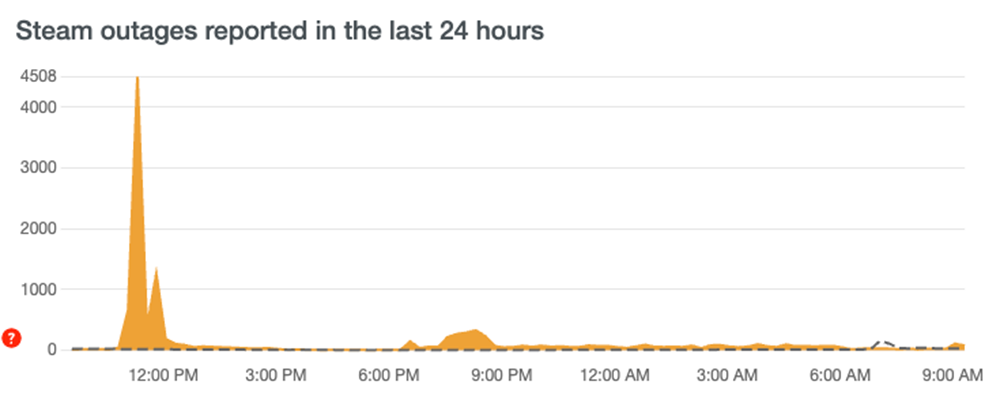

Steam歷史罕見大崩潰!近60個僵尸網絡,DDoS攻擊暴漲2萬倍

D-Link NAS設備存在嚴重漏洞,易受攻擊者注入任意命令攻擊

D-Link NAS設備存在嚴重漏洞,易受攻擊者注入任意命令攻擊

評論