域名不僅是一個網絡上地址,一個企業的域名還代表著企業的品牌、聲譽,甚至關系到企業的生存。隨著域名重要性與價值的日益凸顯,其也逐漸成為網絡黑客的目標。域名劫持是一種嚴重的網絡安全威脅,如果不及時加以應對,會帶來嚴重后果。什么是域名劫持?哪些老牌科技企業也遭遇過域名劫持?如何檢測和預防?

一、什么是域名劫持

域名劫持(Domain name hijacking),也稱為域名盜竊,是指未經授權的個人獲取域名控制權的行為。此行為通過攻擊域名解析服務器(DNS)或偽造域名解析服務器,將目標網站的域名解析到錯誤的IP地址,從而導致用戶無法訪問目標網站,或者惡意引導用戶訪問指定的IP地址(網站)。

這種惡意行為可能導致以下后果:

1.流量重定向:劫持者將流量從合法網站重定向至欺詐網站,從而達成網絡釣魚或分發惡意軟件的目的。

2.濫用電子郵件:劫持者利用域名發送垃圾郵件,損害企業的聲譽,進一步可能致使域名被郵件服務提供商列入黑名單。

3.域名倒賣:劫持者在黑市上出售域名,從中牟利,導致企業失去對域名的控制權。

二、域名劫持如何發生

域名劫持通常是由于域名注冊賬戶存在安全漏洞或遭受社會工程學攻擊引起的。域名解析(DNS)的基本原理是將網絡地址(域名,以字符串形式表示)映射到計算機可以識別的網絡地址(IP地址),以便計算機之間進行通信,傳遞網址和內容等。由于域名劫持只能在特定的網絡范圍內進行,所以范圍外的域名服務器(DNS)能夠返回正常的IP地址。

攻擊者正是利用這一點,在特定范圍內阻斷正常DNS的IP地址,使用域名劫持技術,通過偽裝成原域名持有者,通過電子郵件方式修改公司的注冊域名記錄,或將域名轉讓到其他組織。攻擊者在修改注冊信息后,在指定的DNS服務器中添加該域名記錄,使原域名指向另一IP地址的服務器,從而使得多數用戶無法正確訪問,直接訪問到惡意用戶指定的域名地址。

常見的攻擊方式包括:

1.弱密碼:企業使用了弱密碼或容易猜測的密碼,使攻擊者更容易獲得未經授權的訪問權限。

2.網絡釣魚攻擊:黑客使用釣魚郵件或假冒網站,誘使域名所有者泄露登錄憑據,從而劫持域名。

3.注冊過期:未及時續約域名可能會使其被監控并搶注。

三、著名的域名劫持案例

(一)案例一:谷歌越南 google.com.vn

2015年,Google越南(google.com.vn)域名遭到劫持,攻擊者是臭名昭著的黑客組織Lizard Squad。攻擊者通過更改谷歌的DNS記錄,將用戶流量重定向到一個推廣網絡攻擊工具的頁面。其將谷歌的DNS服務器(例如ns1.google.com,ns2.google.com)重定向到CloudFlare的IP地址以實現攻擊。谷歌迅速恢復了對該域名的控制,但此事件表明即使是大型科技公司也無法完全避免域名劫持的風險。

(二)案例二:Perl編程語言官網 perl.com

2021年,Perl編程語言官方網站Perl.com的域名遭遇黑客劫持,被指向一個惡意網站。經過數月的努力,Perl團隊才終于重新掌控了該域名。該事件嚴重影響了Perl社區,因為許多用戶在此期間無法訪問官方資源,阻礙了社區內部的信息傳播和交流。

(三)案例三:聯想集團官網 lenovo.com

2015年,黑客通過入侵聯想員工的電子郵箱賬戶,獲取了聯想的域名注冊信息,并成功將域名轉移到另一個注冊商。此次攻擊導致聯想網站暫時中斷,用戶被重定向到一個帶有黑客留言的頁面。這一事件進一步披露了企業內部安全和電子郵件系統的潛在薄弱環節,同時也突顯了在管理域名注冊信息時需要高度警惕。

通過上述案例,能看出域名劫持不僅影響范圍廣泛,老牌的科技企業也往往難以幸免,而且其手段多樣,造成的后果也頗為嚴重。

參考報道:

1.Google Vietnam Targeted in DNS Hijacking Attack - SecurityWeek

2.Google Vietnam domain name briefly hacked and hijacked by Lizard Squad | IBTimes UK

3.Webnic Registrar Blamed for Hijack of Lenovo, Google Domains – Krebs on Security

四、如何預防域名劫持

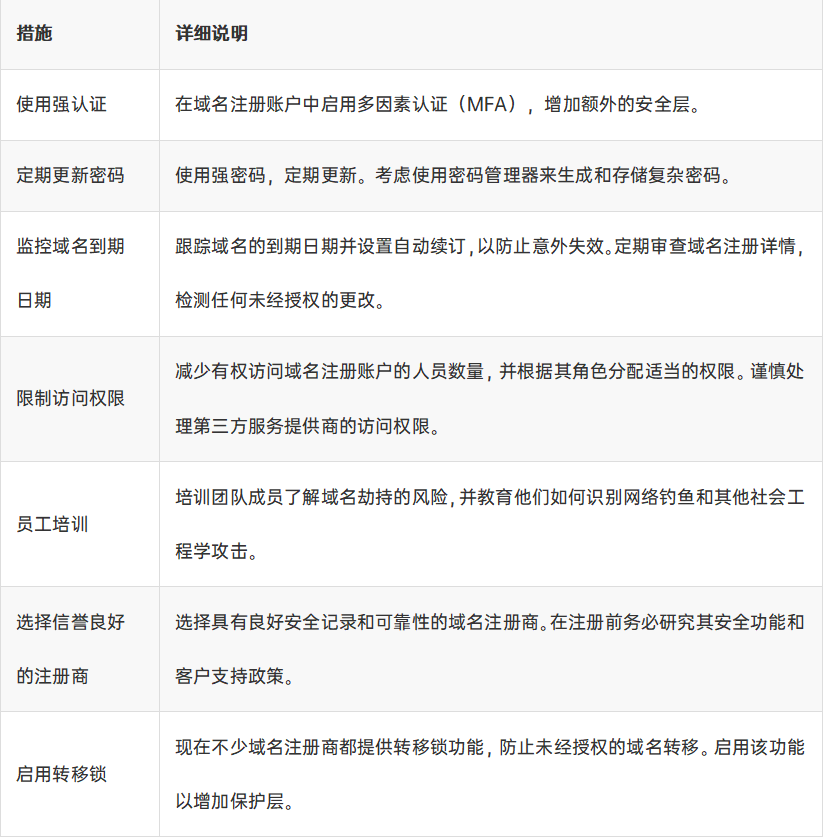

對于日漸增長的安全威脅,遭遇域名劫持并導致用戶數據泄露、網站服務中斷以及企業聲譽受損的風險也與日俱增。面對不斷演變的網絡攻擊手段,以下措施是保護企業的數字資產的幾點建議。

五、結語

如果您想進一步了解如何保護您的域名和其他數字資產,請聯系我們試用SecurityScorecard,實現全面的安全評估和監控,識別和解決潛在的安全威脅,在數字化時代保持企業安全。

審核編輯 黃宇

-

服務器

+關注

關注

13文章

9717瀏覽量

87388 -

DNS

+關注

關注

0文章

225瀏覽量

20311 -

PERL

+關注

關注

0文章

14瀏覽量

10539

發布評論請先 登錄

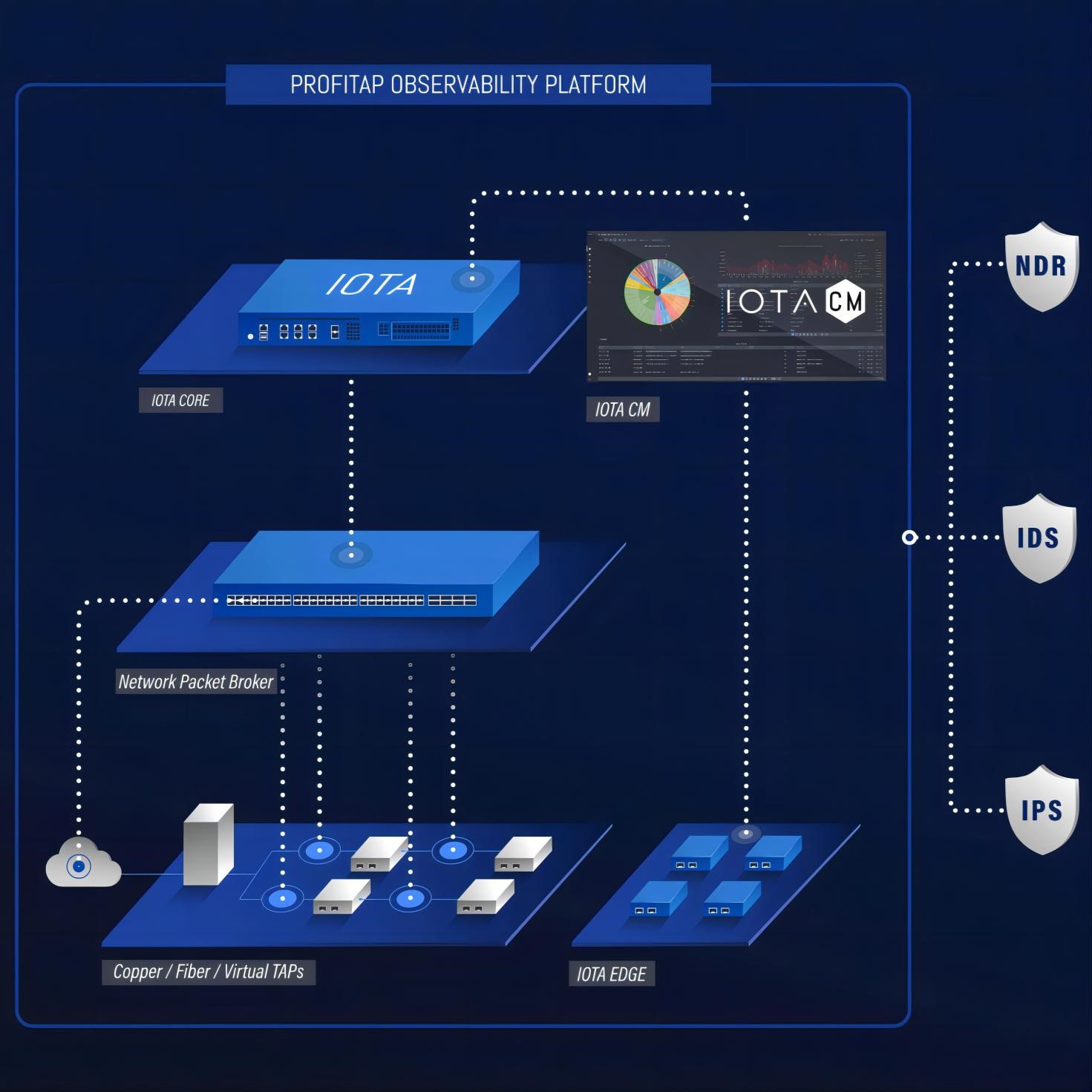

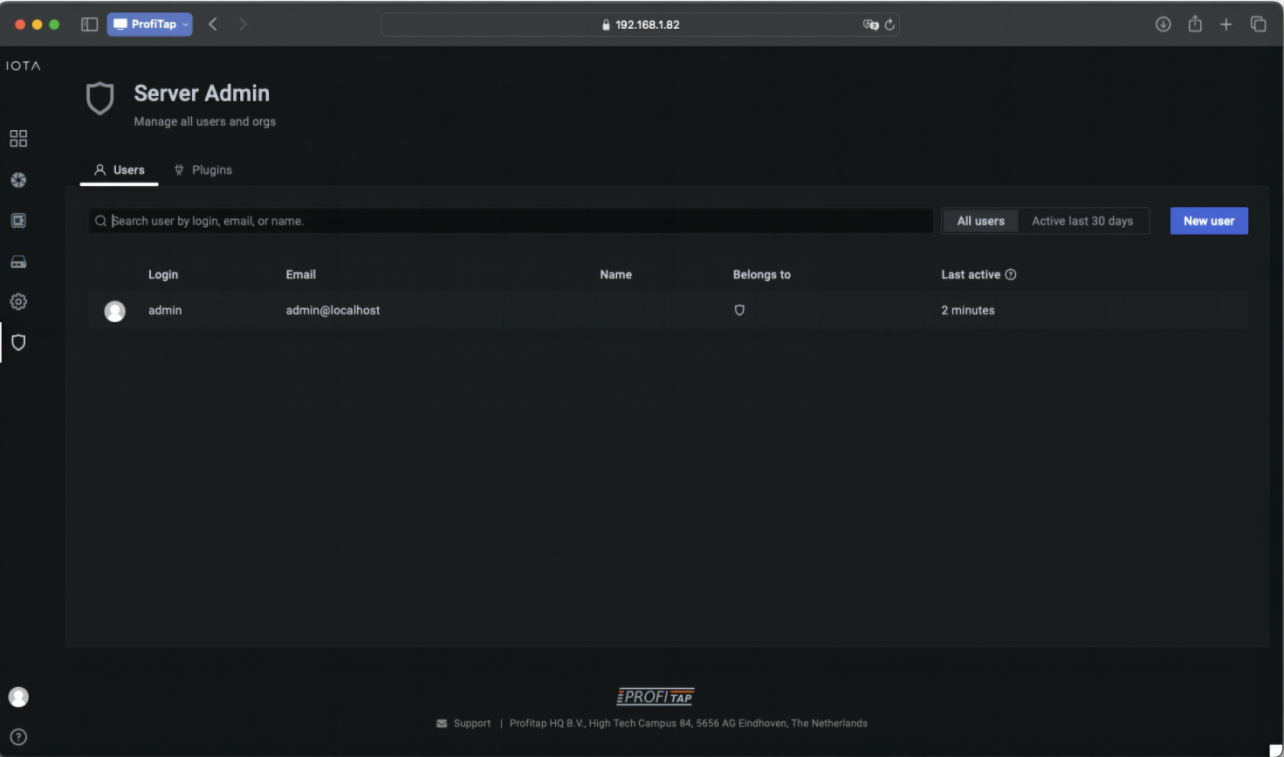

艾體寶干貨 IOTA實戰:如何精準識別網絡風險

標普云DeepSeek一體機發布:零門檻部署企業DeepSeek

艾體寶干貨 深度防御策略:構建USB安全防線的五大核心層次

【教程】DNS域名解析服務systemd-resolved使用指南

艾體寶方案 全面提升API安全:AccuKnox 接口漏洞預防與修復

高效、安全、智能:探索艾體寶網絡管理方案

艾體寶與Kubernetes原生數據平臺AppsCode達成合作

域名解析是什么 為什么要進行域名解析

活動回顧 艾體寶 開源軟件供應鏈安全的最佳實踐 線下研討會圓滿落幕!

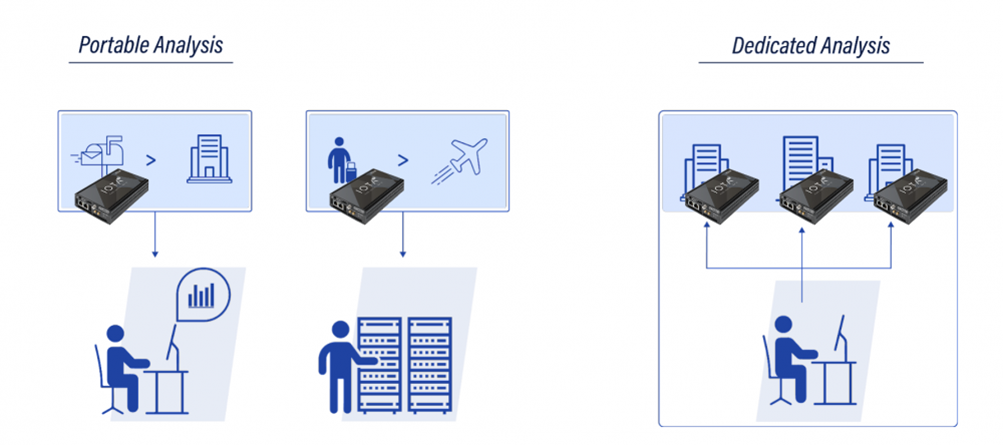

艾體寶干貨 如何使用IOTA進行遠程流量數據采集分析

阿里云推出首個域名AI大模型應用

艾體寶干貨 IOTA流量分析秘籍第三招:檢測黑名單上的IP地址

艾體寶干貨 老牌科技企業也難幸免的域名劫持是什么?

艾體寶干貨 老牌科技企業也難幸免的域名劫持是什么?

評論