本文來源perforce.com,由Perforce中國授權合作伙伴-龍智翻譯整理。

緩沖區溢出(buffer overflow/overrun)是最常見的代碼漏洞之一。如果緩沖區溢出漏洞未得到解決,不可信的代理可能會利用該漏洞并發起攻擊。

本文將詳細介紹什么是緩沖區溢出、如何防止緩沖區溢出并提供常見示例,幫助您更簡單、更輕松地保護軟件免受此類威脅。

什么是緩沖區溢出?

緩沖區溢出(buffer overflow/overrun)是一種常見的軟件安全漏洞。這一軟件安全問題非常嚴重,因為它會使系統面臨潛在的網絡威脅和攻擊。

導致緩沖區溢出漏洞的原因是什么?

當緩沖區中存儲的數據超出其容量時,就會發生緩沖區溢出漏洞。多余的數據會“溢出”到相鄰的存儲空間。緩沖區溢出問題一旦發生,可能會導致整個系統的崩潰。

緩沖區溢出攻擊是如何運作的?

在常見漏洞枚舉(CWE)和SANS最危險的軟件錯誤列表Top25中,緩沖區溢出一直是排名前列的問題之一。

盡管緩沖區溢出是一個廣為人知的問題,但在源代碼中檢測和防止緩沖區溢出仍然具有挑戰性。這需要持續的檢測和最佳實踐培訓,以正確處理這些溢出問題。此外,那些未被檢測到的緩沖區溢出,可能會繼續影響成千上萬個易受攻擊的系統。

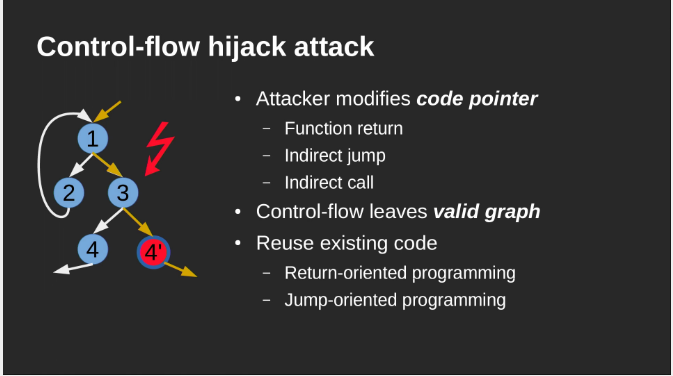

網絡攻擊者可以利用程序內存分配過程中的特定漏洞,并通過操控輸入來使系統溢出。通過發送大于緩沖區可以處理的數據輸入的任意或惡意代碼,攻擊者可以更改程序的執行流程并控制程序。

C和C++是最易受到緩沖區溢出攻擊的語言,因為它們沒有內置機制來防止訪問和覆蓋內存的數據。現代語言如C#和Java則不太可能受到攻擊,因為它們減少了導致緩沖區溢出的編碼錯誤。然而,只要允許內存操作,任何環境中都有可能發生緩沖區溢出。

緩沖區溢出攻擊的類型

大多數的緩沖區溢出攻擊可以分為兩類:

1、基于棧的攻擊:

在程序內存中,棧是一個用于存儲局部變量和函數調用的空間。棧通常是空的,主要設計為“后進先出”的結構,因此不適合一次性存儲大量數據。攻擊者通過注入文件來觸發過量的內存分配,或發送隱藏的惡意代碼負載,來利用應用程序中基于棧的緩沖區溢出漏洞,從而獲得系統的訪問權限。

2、基于堆的攻擊:

與棧不同,堆管理動態內存,并且是手動管理的。程序員可以在編譯時未知大小的情況下將內存分配給堆。雖然基于堆的漏洞更難利用,但基于堆的溢出攻擊對系統的破壞性更大,因此也會吸引攻擊者。基于堆的溢出攻擊會淹沒程序預留的內存空間,超出當前運行時操作所需的內存。

以下是一些緩沖區溢出的常見示例:

- ABV.ANY_SIZE_ARRAY

- ABV.GENERAL

- ABV.ITERATOR

- ABV.MEMBER

- ABV.STACK

- ABV.TAINTED

- ABV.UNICODE.BOUND_MAP

- ABV.UNICODE.FAILED_MAP

- ABV.UNICODE.NNTS_MAP

- ABV.UNICODE.SELF_MAP

- ABV.UNKNOWN_SIZE

- NNTS.MIGHT

- NNTS.MUST

- NNTS.TAINTED

- RABV.CHECK

- RN.INDEX

- SV.FMT_STR.BAD_SCAN_FORMAT

- SV.STRBO.BOUND_COPY.OVERFLOW

- SV.STRBO.BOUND_COPY.UNTERM

- SV.STRBO.BOUND_SPRINTF

- SV.STRBO.UNBOUND_COPY

- SV.STRBO.UNBOUND_SPRINTF

- SV.UNBOUND_STRING_INPUT.CIN

- SV.UNBOUND_STRING_INPUT.FUNC

如何檢測C語言中的緩沖區溢出漏洞并防止攻擊?

除了遵循安全編碼的最佳實踐外,檢測此類漏洞的最佳方法是使用靜態代碼分析工具,例如Perforce所提供的Klocwork和Helix QAC。

Klocwork擁有一套廣泛的軟件安全檢查器,幫助確保安全漏洞不會被利用。每個檢查器都提供違規描述、潛在漏洞和風險的解釋以及代碼示例。

Helix QAC 是一款專為 C 和 C++ 語言設計的高精度靜態代碼分析工具。它能夠深入分析代碼庫,檢測可能導致緩沖區溢出等安全漏洞的編碼缺陷。Helix QAC 提供詳細的診斷信息,包括問題的根本原因、修復建議以及合規性標準(如 MISRA、ISO 26262)的支持,從而幫助團隊滿足行業安全要求。此外,Helix QAC 的分析結果清晰易懂,支持團隊快速定位和解決潛在的安全隱患。

如何在C和其他語言中防止緩沖區溢出?

以下是防止緩沖區溢出漏洞的方法。

■使用不引發軟件漏洞的編程語言

完全避免網絡攻擊的方法之一是使用不引發此類漏洞的編程語言。例如,C語言是緩沖區攻擊的主要目標,該語言通過直接訪問內存從而引發漏洞。而像Java、Python和.NET等語言,則對緩沖區漏洞免疫。

■開發過程中注意緩沖區的使用情況

防止軟件漏洞的另一種方法是在開發過程中注意緩沖區的使用情況。緩沖區被訪問的地方就是漏洞可能發生的地方,尤其是當函數涉及用戶生成的輸入時。

■遵循防止緩沖區溢出的最佳實踐

以下是可遵循的5個最佳實踐:

1.使用自動化的代碼審查和測試。

2.對DevOps團隊進行關于使用不安全函數的概念培訓。

3.關注于安全函數,如使用strncpy而非strcpy、使用strncat而非strcat。

4.保持應用程序服務器的補丁更新。

5.使用代碼分析工具定期檢查應用程序是否存在軟件安全漏洞。

使用Klocwork/Helix QAC防止緩沖區溢出漏洞

為了確保您的應用程序免受緩沖區溢出等破壞性的軟件漏洞攻擊,建議您使用靜態代碼分析工具。正如前面所提到的,C和C++特別容易受到緩沖區溢出的影響。為了保護C和C++應用程序,您可以使用Klocwork 或 Helix QAC 等靜態代碼分析工具,并運行MISRA 或 CERT 等編碼標準來識別軟件漏洞。

靜態應用安全測試(SAST)工具對于檢測軟件應用中的安全漏洞至關重要。借助SAST工具,您可以在代碼開發過程中發現安全漏洞問題。

如果您的組織希望主動防范安全威脅,請使用靜態代碼分析工具(如Klocwork或Helix QAC)!

-

代碼分析

+關注

關注

0文章

12瀏覽量

5844 -

Klocwork

+關注

關注

0文章

9瀏覽量

6579

發布評論請先 登錄

緩沖區溢出攻擊模式及其防御的研究

基于中間匯編的緩沖區溢出檢測模型

Windows緩沖區溢出攻擊的實例研究

緩沖區溢出攻擊的原理和防范技術分析

為什么緩沖區溢出會帶來危害?會帶來哪些危害?

消除物聯網上的緩沖區溢出漏洞

WebP圖像編解碼庫libwebp存在堆緩沖區溢出漏洞

緩沖區溢出漏洞的原理、成因、類型及最佳防范實踐(借助Perforce 的Klocwork/Hleix QAC等靜態代碼分析工具)

緩沖區溢出漏洞的原理、成因、類型及最佳防范實踐(借助Perforce 的Klocwork/Hleix QAC等靜態代碼分析工具)

評論