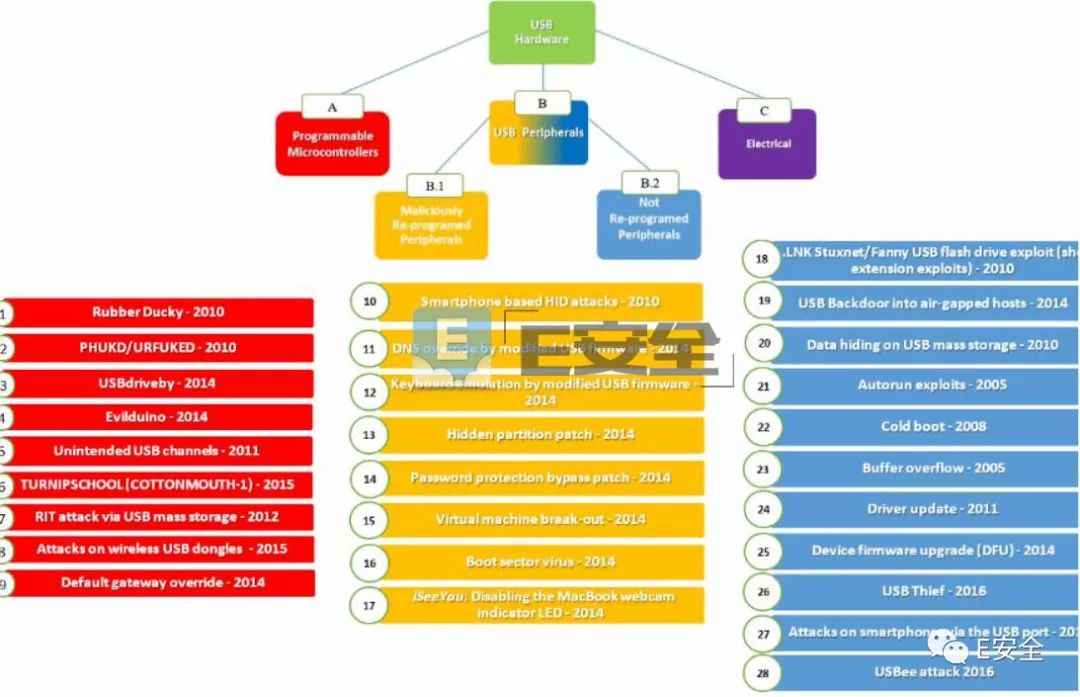

3月28日文 以色列研究人員們研究確定了29種利用 USB 設備入侵用戶計算機的攻擊方式,并將這些攻擊方式分為以下四類:

一、通過對 USB 設備的內部微控制器進行重新編程。這種設備看似與普通USB設備無異(例如充電器),但其卻在悄然執行其它操作,例如注入鍵盤敲擊操作;

二、 通過對 USB 設備固件進行重新編程以執行惡意操作,例如惡意軟件下載、數據滲漏等;

三、 無需對 USB 設備固件進行重新編程,但利用操作系統中的安全缺陷同 USB協議/標準進行交互;

四、基于USB的電子攻擊。

一、對內部微控制器進行重新編程的USB攻擊

1)Rubber Ducky : 一套商用鍵盤敲擊注入攻擊平臺,發布于2010年。一旦接入主機計算機,Rubber Ducky 就會作為鍵盤被識別,同時注入預告加載的按鍵序列。

2)PHUKD/URFUKED attack platforms :類似于 Rubber Ducky,但允許攻擊者選定注入惡意鍵盤敲擊操作的時間。

3)USBdriveby :模擬 USB 鍵盤及鼠標,在幾秒鐘內通過 USB 在未鎖定的 OS X 主機上以后門方式悄然安裝并覆蓋 DNS 設置。

4)Evilduino :類似于 PHUKD/URFUKED,但利用 Arduino 微控制器而非 Teensy。同樣模擬鍵盤/鼠標,并可根據預先加載的腳本向主機發送鍵盤敲擊/鼠標指針移動操作。

5) Unintended USB channel: 一款概念驗證(簡稱POC)USB硬件木馬,利用意外 USB 通道(例如 USB 揚聲器)實現數據滲漏。

6)TURNIPSCHOOL (COTTONMOUTH-1) : 隱藏在 USB 線纜中的硬件植入物。由美國國家安全局(NSA)開發。

7)通過 USB 大容量存儲設備進行RIT攻擊:其會在 USB 大容量存儲設備接入受害者計算機時,篡改其中的文件內容。

8) Attacks on wireless USB dongles:針對無線 USB 加密狗的攻擊——Samy Kamkar 發布 KeySweeper 攻擊平臺后出現的一類攻擊活動,此工具能夠偷偷對多種微軟RF無線鍵盤的輸入內容進行記錄與解密。

9)Default Gateway Override: 這種攻擊利用微控制器欺騙 USB 以太網適配器,從而覆蓋 DHCP 設置并劫持本地流量。

二、惡意修改USB固件的攻擊

10) 基于智能手機的 HID 攻擊:首先出現于一篇研究論文當中,研究人員們創建出多種定制化 Android 配件驅動程序,能夠在Android 與 USB 設備交互時覆蓋合法驅動程序。該惡意驅動程序可通過與 Android USB 配件 API 交互的方式模擬接入手機的 USB 鍵盤及鼠標。

11)修改 USB 固件以覆蓋 DNS:研究人員們修改了 U 盤的固件并利用其模擬 USB 以太網適配器,而后利用其劫持本地流量。

12) 通過篡改 USB 固件模擬鍵盤:幾位研究人員展示了如何感染U盤固件,并借此注入鍵盤敲擊操作。

13)Hidden Partition Patch:研究人員們展示了如何對U盤進行重新編程,從而在其中創建一個無法被格式化的隱藏分區,進而實現數據滲漏。

14)Password Protection Bypass Patch: 對 U 盤固件進行小幅修改,從而允許攻擊者繞過受密碼保護的 U 盤驅動器。

15)Virtual Machine Break-Out:研究人員們利用 USB 固件入侵虛擬機環境。

16) Boot Sector Virus:研究人員們利用一塊U盤在計算機引導前對其進行感染。

17)iSeeYou:概念驗證項目,對一類蘋果內置 iSight 攝像頭進行重新編程,從而在LEF指示燈不被觸發的前提下偷偷記錄視頻。

三、不重編程的USB設備攻擊

18)CVE-2010-2568。震網(Stuxnet)與 Fanny 惡意軟件所利用的 LNK 安全漏洞。

19) 隔空入侵主機的 USB 后門:利用 Fanny 惡意軟件(由美國國安局旗下方程式小組開發)通過USB隱藏存儲保存預置命令,從而將計算機映射至無線網絡當中。網絡上的信息將被保存至U盤的隱藏存儲空間內。

20) 在USB大容量存儲設備中隱藏數據 :在 U 盤驅動器當中集合大量隱藏惡意軟件或失竊數據(例如將數據存儲在正常分區之外,或者通過讓文件夾圖標及名稱透明化以隱藏其中的文件等)。

21) AutoRun Exploits:根據主機計算機的具體配置,某些 PC 會自動執行 USB 設備存儲空間內的某些文件。這類惡意軟件被專門命名為autorun類惡意軟件。

22) Cold Boot Attacks:即 RAM 轉儲攻擊。攻擊者能夠將內存存儲器中的內容存儲在U盤酃當中,并通過利用 USB 設備進行引導的方式進行RAM數據滲漏。

23) 基于緩沖區溢出的攻擊:當 USB 設備被插入計算機時,部分攻擊手段可利用操作系統中的緩沖區溢出漏洞。之所以會出現這樣的情況,是因為操作系統會在接入 USB 設備時進行設備及功能枚舉(運行某些預定操作)。

24) 驅動程序更新:一種非常復雜的攻擊手段,依賴于獲取的 VeriSign Class 3組織證書并將驅動程序提交至微軟處。當插入某個USB設備時,用戶 PC 會自動進行安裝。這種攻擊雖然有理論可行性,但在現實情況下很難實際運用。

25)設備固件升級(簡稱 DFU):攻擊者能夠利用設備固件升級(簡稱 DFU)這一受到USB標準支持的合法進程將本地合法固件更新至某惡意版本。

26) USB Thief:一款基于 U 盤驅動器的數據竊取惡意軟件,最近由 ESET 公司發現。

27) 通過 USB 接口對智能手機進行攻擊 :攻擊者能夠通過 USB 手機充電器隱藏并交付惡意軟件。

28)USBee 攻擊:利用 USB 連接器的數據總線發出可用于數據滲漏的電磁輻射。

四、電力攻擊

29)USB Killer:通過插入 USB 設備以觸發電流過載,對設備造成永久性損壞。

本古里安大學的研究團隊2017年曾在《ScienceDirect》雜志上發表一篇文章,其中詳盡描述了上述全部攻擊手段。

此項研究的目的在于提醒用戶,各類 USB 設備很可能被用于感染其系統,同時以多種方式秘密竊取來自受保護及無線網絡的數據。該研究小組建議在安全網絡當中禁用 USB 設備,或者至少對其加以嚴格控制。

-

微控制器

+關注

關注

48文章

7966瀏覽量

155963 -

usb

+關注

關注

60文章

8214瀏覽量

274032

原文標題:29種USB攻擊類型剖析

文章出處:【微信號:EAQapp,微信公眾號:E安全】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

【assingle原創】試論網絡入侵、攻擊與防范技術

計算機信息泄漏

計算機病毒的特征有哪些

網絡攻擊的相關資料分享

支持計算機取證的入侵檢測系統的設計與實現

一種基于信號延遲的光網絡攻擊方式

計算機網絡攻擊方式及防御技術

量子計算機來了,如何才能阻擋量子計算機的攻擊

計算機網絡攻擊方式中的被動攻擊是什么

區塊鏈中攻擊方式的預防措施和檢測方法

29種利用USB設備入侵用戶計算機的攻擊方式

29種利用USB設備入侵用戶計算機的攻擊方式

評論