4月20日訊 賽門鐵克公司的研究人員們發現,iPhone 用戶在將設備與 Mac 工作站及筆記本進行配對時,存在一項安全漏洞 Trustjacking,允許攻擊者利用這一缺陷在無需了解機主信息的前提下接管目標設備。

攻擊者如何利用 Trustjacking?

從技術層面來看,Trustjacking 安全問題源自 iTunes 當中的“iTunes WiFi 同步”功能。

如果在 iTunes 的設置部分啟用此選項,在 Mac 筆記本/工作站用戶將新 iPhone 與其計算機進行同步時,此功能會允許用戶允許通過本地 WiFi 網絡接入自己的智能手機,這樣可以不通過數據線進行連接。這項功能非常方便,而且允許 PC 端通過 iTunes 程序以及 API 輕松檢索智能手機中的數據或向智能手機發送數據。

但賽門鐵克公司的研究人員們表示,這項功能的設計當中存在缺陷,其在 iPhone 設備與計算機斷開連接后,PC端 iTunes 仍可通過本地 WiFi 網絡繼續訪問 iPhone。

攻擊者可通過本地 WiFi 控制目標 iPhone

賽門鐵克公司研究與現代操作系統安全主管 Roy Iarchy 表示,攻擊者可能會利用 iTunes WiFi 同步功能對設備進行后續控制,但機主對此卻將毫不知情。如果用戶啟用 iTunes WiFi 同步功能,攻擊者引導受害者與惡意設備配對,攻擊方即可利用 iTunes API 以短間隔重復操作的方式截圖并將用戶手機截圖發送回 iTunes 程序。

此外,攻擊者還能夠在 iPhone 機主不知情的情況下下載安裝或刪除應用,甚至還能夠觸發遠程備份、再將備份副本發送至攻擊者的計算機設備,在從中提取受害者數據。

人們一般認為這種攻擊方式需要社會工程的參與,因為 iPhone 機主至少需要點擊 iPhone 設備上的彈窗以同意與攻擊者的設備進行配對。但這并不難實現,用戶經常會在匆忙中連接陌生人的筆記本為手機臨時充電,而沒有在意與陌生人進行配對。

實際上在 Trustjacking 攻擊中,感染 Mac 筆記本/工作站的惡意軟件可能利用自動化腳本啟用“iTunes WiFi 同步”功能,而后對處于同一 WiFi 網絡中的配對 iPhone 進行數據檢索或感染。此外,只要 Mac 計算機與配對 iPhone 處于同一 VPN 網絡當中(而不僅僅是處于同一 WiFi 網絡內),攻擊者將能夠跨越互聯網完成這一惡意操作。

賽門鐵克:Trustjacking 補丁尚未完成

賽門鐵克方面表示,其已經向蘋果公司提交了這一問題,但蘋果提供的 Trustjacking 解決方案并不能讓研究人員們感到滿意。

蘋果公司給出的解決方案只是要求 iPhone 用戶在與目標計算機配對時輸入手機密碼。這種解決辦法能夠避免他人快速拿起手機并將其與自己的筆記本電腦進行配對。

但賽門鐵克公司認為這樣并不能解決 iOS 系統當中存在的,與配對計算機斷開連接之后仍允許對方檢索設備內數據的問題。真正的攻擊者仍然能夠悄悄利用 iTunes 接入同一 WiFi 環境下的智能手機。

Iarchy 在日前發表的博文中表示,“雖然我們對蘋果公司已經采取的緩解措施表示贊賞,但蘋果公司的解決方案并不能完全解決Trustjacking 問題。一旦用戶選擇信任受感染的計算機,則其余漏洞將繼續按照我們上報的方式起效。”他補充稱,“遺憾的是,目前尚沒有辦法列出所有信任計算機并有選擇地撤銷訪問。確保iOS設備不致意外接入非信任計算機的最佳方式,是前往設置〉通用〉重置〉重置位置與隱私,而后清除信任計算機列表。如此一來,在下一次進行設備配對時,您需要重新為以往連接對的所有計算機進行授權。

-

智能手機

+關注

關注

66文章

18615瀏覽量

183530 -

蘋果

+關注

關注

61文章

24543瀏覽量

203541 -

WIFI

+關注

關注

81文章

5386瀏覽量

207931

原文標題:蘋果“iTunes WiFi 同步”缺陷,黑客可遠程獲取機主數據

文章出處:【微信號:EAQapp,微信公眾號:E安全】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

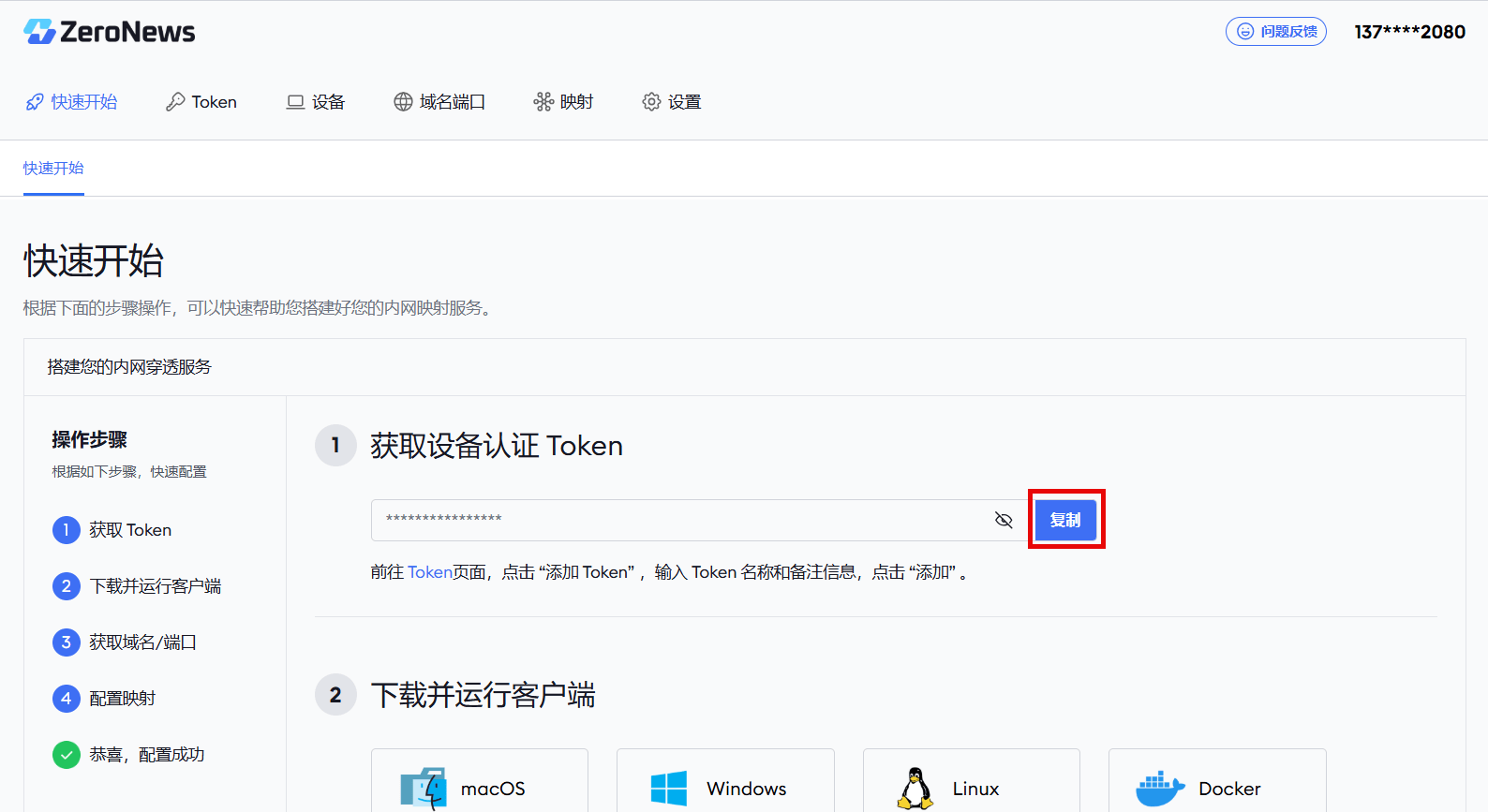

本地網站秒變公網可訪問!開發者必備的內網穿透工具

Nordic測距介紹

wifi版、esim版和插卡版三者有什么區別

芯海科技EC:構筑 AI PC安全基石

網絡攻擊中常見的掩蓋真實IP的攻擊方式

藍牙AES+RNG如何保障物聯網信息安全

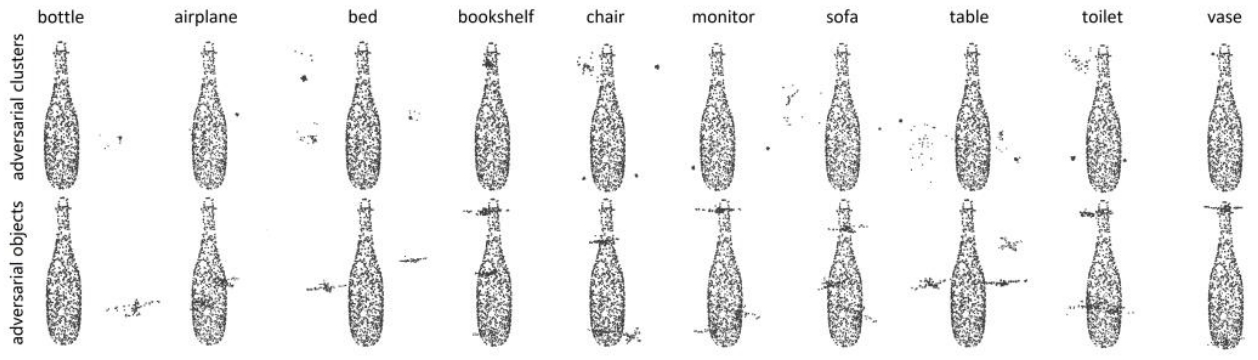

鑒源實驗室·如何通過雷達攻擊自動駕駛汽車-針對點云識別模型的對抗性攻擊的科普

LM4875可通過控制DC Vol腳的電壓來改變增益,如果用兩個音量按鍵來控制音量要怎么做?

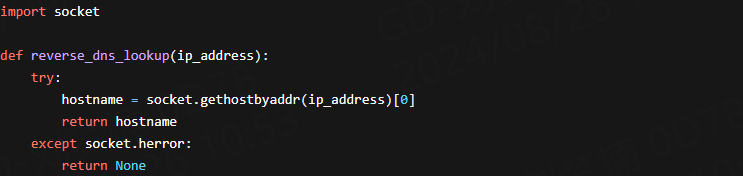

IP定位技術追蹤網絡攻擊源的方法

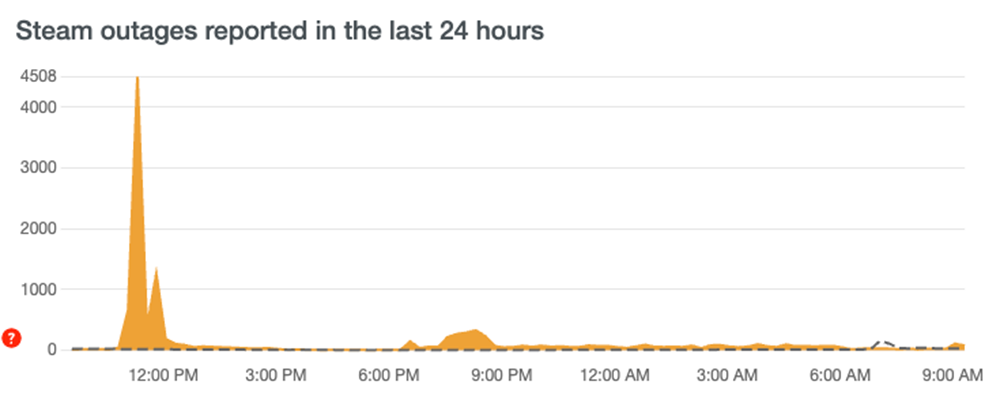

Steam歷史罕見大崩潰!近60個僵尸網絡,DDoS攻擊暴漲2萬倍

IP 地址欺騙:原理、類型與防范措施

攻擊者可通過本地WiFi控制目標iPhone

攻擊者可通過本地WiFi控制目標iPhone

評論