我們先來了解一下什么是mbedTLS。MbedTLS前身是開源加密算法庫PolarSLL,現已被arm公司收購并由arm技術團隊進行維護更新,是對TLS和SSL協議實現的算法庫。mbedTLS的目標是:易于理解,使用,集成和擴展。mbedTLS核心代碼用C編程語言編寫,實現SSL模塊和各種加密算法,并提供各種加密算法的自測試代碼。和其他TLS/SSL算法庫實現不同,mbedTLS主要是面向小型嵌入式設備,代碼緊湊,最小完整的TLS堆棧需要60KB的程序空間和64KB的RAM空間,而且執行效率高,可以說是行業內最小巧的SSL加密算法庫。另外,mbedTLS是高度模塊化的設計:每個組件,如加密函數,可以獨立于框架的其余部分使用。mbedTLS完全是由C語言編寫的,沒有外部依賴,因此,mbedTLS是應用于嵌入式系統最理想的TLS加密算法庫。更重要的一點是,mbedTSL是完全OpenSource的,支持Apache 2.0 license 或者GPL 2.0 license雙重許可,可以自由應用于商業項目中。

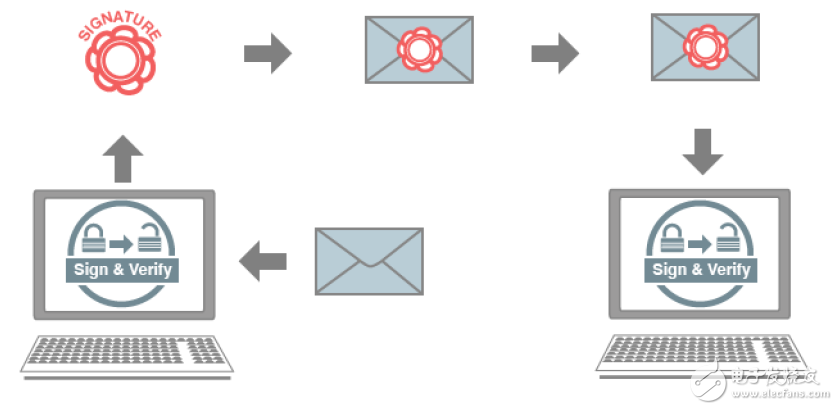

上海潤欣科技正在開發一個用于智能門鎖等領域的指紋模塊項目,用到的主控芯片是基于ARM Cortex-M4內核的MCU,但是這個MCU沒有代碼讀出保護功能,為了避免產品被非法克隆,必須引入一種保護機制來提高產品的安全性。我們使用mbedTSL算法庫中的RSASSA-PSS數字簽名算法對MCU芯片中的UID和指紋傳感器UID來進行簽名(Sign)和驗證(Verify),保證每個被簽名產品的唯一性(不可復制)和合法性。

原文簽名(Sign) 簽名驗證(Verify)

一、具體的實施步驟:

第1步:將mbedTLS生成的密鑰對中的私鑰存放與本地服務器,并禁止外部訪問,以保證私鑰的安全性;

第2步:利用MCU的UID和指紋傳感器的UID通過上述本地服務器上的私鑰及簽名生成工具生成數字簽名sig文件;

第3步:將上述第二步生成的sig簽名文件保存到Bootloader特定區域;

第4步:將mbedTLS生成的密鑰對中的公鑰保存到APP固件中;

第5步:Bootloader更新APP固件時,利用APP中的公鑰對Bootloader中的簽名文件sig進行校驗(Verify),校驗通過,說明Bootloader和APP固件均為原廠合法固件,否則Bootloader拒絕引導執行APP固件,達到保護產品軟硬版權的目的。

二、使用到的mbedTLS資源和API函數

1、mbedTSL代碼包目錄下使用VS2010或以上版本生成RSA密鑰對生成工具:rsa_genkey.exe,用來生成上述步驟中第一步中的密鑰對;

2、mbedTSL代碼包目錄下使用VS2010或以上版本生成RSASSA簽名生成工具rsa_sign_pss.exe,以用來生成上述步驟中第二步中的sig文件;

3、mbedTSL代碼包目錄下使用VS2010或以上版本生成RSASSA簽名驗證工具rsa_verify_pss.exe,已確保代碼的正確性;

4、MCU代碼中使用到的mbedTLS API函數:

/*

* Initialize an RSA context 初始化RSA算法內容

*/

void mbedtls_rsa_init( mbedtls_rsa_context *ctx,

int padding,

int hash_id )

{

memset( ctx, 0, sizeof( mbedtls_rsa_context ) );

mbedtls_rsa_set_padding( ctx, padding, hash_id );

#if defined(MBEDTLS_THREADING_C)

mbedtls_mutex_init( &ctx->mutex );

#endif

}

#if defined(MBEDTLS_PKCS1_V21)

/*

* Implementation of the PKCS#1 v2.1 RSASSA-PSS-SIGN function

* RSASSA-PSS簽名算法實現函數

*/

int mbedtls_rsa_rsassa_pss_sign( mbedtls_rsa_context *ctx,

int (*f_rng)(void *, unsigned char *, size_t),

void *p_rng,

int mode,

mbedtls_md_type_t md_alg,

unsigned int hashlen,

const unsigned char *hash,

unsigned char *sig )

{

size_t olen;

unsigned char *p = sig;

unsigned char salt[MBEDTLS_MD_MAX_SIZE];

unsigned int slen, hlen, offset = 0;

int ret;

size_t msb;

const mbedtls_md_info_t *md_info;

mbedtls_md_context_t md_ctx;

if(mode==MBEDTLS_RSA_PRIVATE&&ctx->padding != MBEDTLS_RSA_PKCS_V21 )

return( MBEDTLS_ERR_RSA_BAD_INPUT_DATA );

if( f_rng == NULL )

return( MBEDTLS_ERR_RSA_BAD_INPUT_DATA );

olen = ctx->len;

if( md_alg != MBEDTLS_MD_NONE )

{

/* Gather length of hash to sign */

md_info = mbedtls_md_info_from_type( md_alg );

if( md_info == NULL )

return( MBEDTLS_ERR_RSA_BAD_INPUT_DATA );

hashlen = mbedtls_md_get_size( md_info );

}

md_info = mbedtls_md_info_from_type( (mbedtls_md_type_t) ctx->hash_id );

if( md_info == NULL )

return( MBEDTLS_ERR_RSA_BAD_INPUT_DATA );

hlen = mbedtls_md_get_size( md_info );

slen = hlen;

if( olen < hlen + slen + 2 )

return( MBEDTLS_ERR_RSA_BAD_INPUT_DATA );

memset( sig, 0, olen );

/* Generate salt of length slen */

if( ( ret = f_rng( p_rng, salt, slen ) ) != 0 )

return( MBEDTLS_ERR_RSA_RNG_FAILED + ret );

/* Note: EMSA-PSS encoding is over the length of N - 1 bits */

msb = mbedtls_mpi_bitlen( &ctx->N ) - 1;

p += olen - hlen * 2 - 2;

*p++ = 0x01;

memcpy( p, salt, slen );

p += slen;

mbedtls_md_init( &md_ctx );

if( ( ret = mbedtls_md_setup( &md_ctx, md_info, 0 ) ) != 0 )

goto exit;

/* Generate H = Hash( M' ) */

if( ( ret = mbedtls_md_starts( &md_ctx ) ) != 0 )

goto exit;

if( ( ret = mbedtls_md_update( &md_ctx, p, 8 ) ) != 0 )

goto exit;

if( ( ret = mbedtls_md_update( &md_ctx, hash, hashlen ) ) != 0 )

goto exit;

if( ( ret = mbedtls_md_update( &md_ctx, salt, slen ) ) != 0 )

goto exit;

if( ( ret = mbedtls_md_finish( &md_ctx, p ) ) != 0 )

goto exit;

/* Compensate for boundary condition when applying mask */

if( msb % 8 == 0 )

offset = 1;

/* maskedDB: Apply dbMask to DB */

if( ( ret = mgf_mask( sig + offset, olen - hlen - 1 - offset, p, hlen,

&md_ctx ) ) != 0 )

goto exit;

msb = mbedtls_mpi_bitlen( &ctx->N ) - 1;

sig[0] &= 0xFF >> ( olen * 8 - msb );

p += hlen;

*p++ = 0xBC;

mbedtls_zeroize( salt, sizeof( salt ) );

exit:

mbedtls_md_free( &md_ctx );

if( ret != 0 )

return( ret );

return( ( mode == MBEDTLS_RSA_PUBLIC )

? mbedtls_rsa_public( ctx, sig, sig )

: mbedtls_rsa_private( ctx, f_rng, p_rng, sig, sig ) );

}

#endif /* MBEDTLS_PKCS1_V21 */

#if defined(MBEDTLS_PKCS1_V21)

/*

* Implementation of the PKCS#1 v2.1 RSASSA-PSS-VERIFY function

* RSASSA-PSS簽名算法校驗函數

*/

int mbedtls_rsa_rsassa_pss_verify_ext( mbedtls_rsa_context *ctx,

int (*f_rng)(void *, unsigned char *, size_t),

void *p_rng,

int mode,

mbedtls_md_type_t md_alg,

unsigned int hashlen,

const unsigned char *hash,

mbedtls_md_type_t mgf1_hash_id,

int expected_salt_len,

const unsigned char *sig )

{

int ret;

size_t siglen;

unsigned char *p;

unsigned char *hash_start;

unsigned char result[MBEDTLS_MD_MAX_SIZE];

unsigned char zeros[8];

unsigned int hlen;

size_t observed_salt_len, msb;

const mbedtls_md_info_t *md_info;

mbedtls_md_context_t md_ctx;

unsigned char buf[MBEDTLS_MPI_MAX_SIZE];

if(mode==MBEDTLS_RSA_PRIVATE&&ctx->padding != MBEDTLS_RSA_PKCS_V21 )

return( MBEDTLS_ERR_RSA_BAD_INPUT_DATA );

siglen = ctx->len;

if( siglen < 16 || siglen > sizeof( buf ) )

return( MBEDTLS_ERR_RSA_BAD_INPUT_DATA );

ret = ( mode == MBEDTLS_RSA_PUBLIC )

? mbedtls_rsa_public( ctx, sig, buf )

: mbedtls_rsa_private( ctx, f_rng, p_rng, sig, buf );

if( ret != 0 )

return( ret );

p = buf;

if( buf[siglen - 1] != 0xBC )

return( MBEDTLS_ERR_RSA_INVALID_PADDING );

if( md_alg != MBEDTLS_MD_NONE )

{

/* Gather length of hash to sign */

md_info = mbedtls_md_info_from_type( md_alg );

if( md_info == NULL )

return( MBEDTLS_ERR_RSA_BAD_INPUT_DATA );

hashlen = mbedtls_md_get_size( md_info );

}

md_info = mbedtls_md_info_from_type( mgf1_hash_id );

if( md_info == NULL )

return( MBEDTLS_ERR_RSA_BAD_INPUT_DATA );

hlen = mbedtls_md_get_size( md_info );

memset( zeros, 0, 8 );

/*

* Note: EMSA-PSS verification is over the length of N - 1 bits

*/

msb = mbedtls_mpi_bitlen( &ctx->N ) - 1;

if( buf[0] >> ( 8 - siglen * 8 + msb ) )

return( MBEDTLS_ERR_RSA_BAD_INPUT_DATA );

/* Compensate for boundary condition when applying mask */

if( msb % 8 == 0 )

{

p++;

siglen -= 1;

}

if( siglen < hlen + 2 )

return( MBEDTLS_ERR_RSA_BAD_INPUT_DATA );

hash_start = p + siglen - hlen - 1;

mbedtls_md_init( &md_ctx );

if( ( ret = mbedtls_md_setup( &md_ctx, md_info, 0 ) ) != 0 )

goto exit;

ret = mgf_mask( p, siglen - hlen - 1, hash_start, hlen, &md_ctx );

if( ret != 0 )

goto exit;

buf[0] &= 0xFF >> ( siglen * 8 - msb );

while( p < hash_start - 1 && *p == 0 )

p++;

if( *p++ != 0x01 )

{

ret = MBEDTLS_ERR_RSA_INVALID_PADDING;

goto exit;

}

observed_salt_len = hash_start - p;

if( expected_salt_len != MBEDTLS_RSA_SALT_LEN_ANY &&

observed_salt_len != (size_t) expected_salt_len )

{

ret = MBEDTLS_ERR_RSA_INVALID_PADDING;

goto exit;

}

/*

* Generate H = Hash( M' )

*/

ret = mbedtls_md_starts( &md_ctx );

if ( ret != 0 )

goto exit;

ret = mbedtls_md_update( &md_ctx, zeros, 8 );

if ( ret != 0 )

goto exit;

ret = mbedtls_md_update( &md_ctx, hash, hashlen );

if ( ret != 0 )

goto exit;

ret = mbedtls_md_update( &md_ctx, p, observed_salt_len );

if ( ret != 0 )

goto exit;

ret = mbedtls_md_finish( &md_ctx, result );

if ( ret != 0 )

goto exit;

if( memcmp( hash_start, result, hlen ) != 0 )

{

ret = MBEDTLS_ERR_RSA_VERIFY_FAILED;

goto exit;

}

exit:

mbedtls_md_free( &md_ctx );

return( ret );

}

/*

* Simplified PKCS#1 v2.1 RSASSA-PSS-VERIFY function

*/

int mbedtls_rsa_rsassa_pss_verify( mbedtls_rsa_context *ctx,

int (*f_rng)(void *, unsigned char *, size_t),

void *p_rng,

int mode,

mbedtls_md_type_t md_alg,

unsigned int hashlen,

const unsigned char *hash,

const unsigned char *sig )

{

mbedtls_md_type_t mgf1_hash_id = ( ctx->hash_id != MBEDTLS_MD_NONE )

? (mbedtls_md_type_t) ctx->hash_id

: md_alg;

return( mbedtls_rsa_rsassa_pss_verify_ext( ctx, f_rng, p_rng, mode,

md_alg, hashlen, hash,

mgf1_hash_id, MBEDTLS_RSA_SALT_LEN_ANY,

sig ) );

}

#endif /* MBEDTLS_PKCS1_V21 */

-

嵌入式

+關注

關注

5096文章

19199瀏覽量

308165 -

mbedTLS

+關注

關注

0文章

6瀏覽量

619

發布評論請先 登錄

相關推薦

再獲認可 | 蘋芯科技獲2024年“北京市知識產權試點單位”認定

中科馭數憑借在DPU芯片領域的積累被認定為北京市知識產權優勢單位

惠州聚飛光電榮獲2024年廣東省知識產權示范企業

中科馭數被認定為北京市知識產權優勢單位

維智獲上海市首批數據知識產權登記證書

凌科獲授基于ISO56005的《創新與知識產權管理能力》證書

中汽中心再添國家級知識產權平臺

淺談PUF技術如何保護知識產權

浙江省政府辦公廳印發政策文件,深化數據知識產權改革!

嵌入式系統軟硬件基礎知識大全

漢得利獲評“國家知識產權優勢企業”,國家級榮譽+1

颯特紅外踐行“知識產權轉化運用促高質量發展”,累積155項專利

Questel戰略收購qatent,以人工智能之力引領知識產權解決方案邁向新的里程碑

度亙核芯獲評“蘇州市第三批知識產權強企培育工程引領型企業”

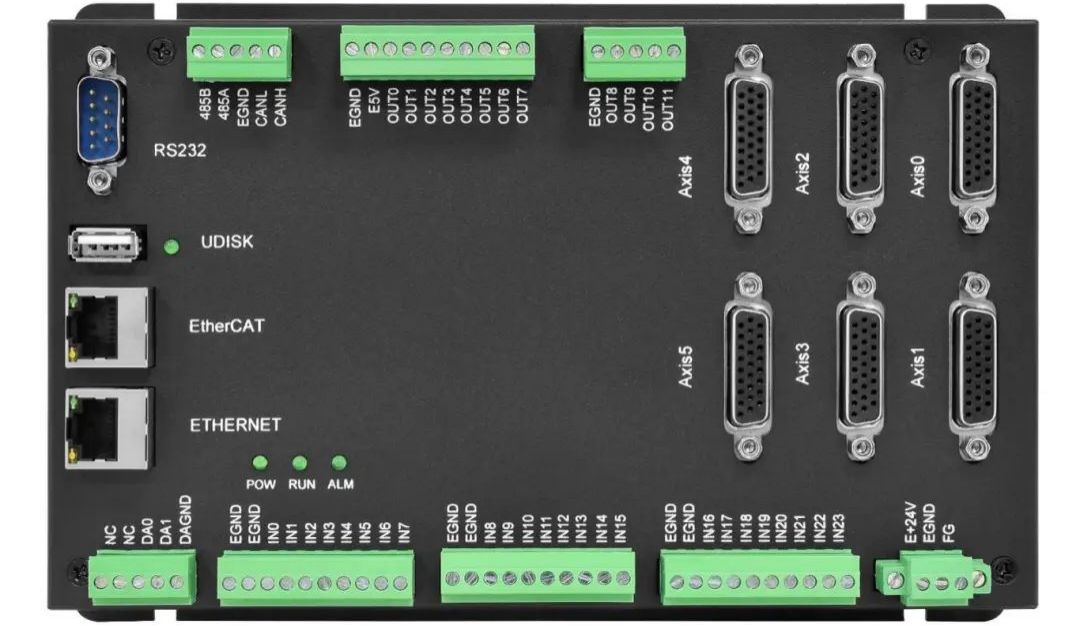

基于mbedTLS實現的嵌入式固件知識產權保護方案

基于mbedTLS實現的嵌入式固件知識產權保護方案

評論