2016年的網絡犯罪損失上升24%,超過13.3億美元,并且這僅僅是美國聯邦調查局(FBI)網絡犯罪投訴中心跟蹤的網絡犯罪。關于黑客和其他安全漏洞的新聞頭條也屢見不鮮。然而,許多產品制造商仍然將設計安全作為亡羊補牢之舉。其中一部分原因可能是誤認為實施安全性在時間和資源方面都代價昂貴。本文糾正這些誤解并介紹最新的整體式、高成效嵌入式安全,后者為防止入侵提供強有力的保護。

設計安全為什么仍然被忽視?

去年,電信巨頭Telefonica在發布的一份報告中警告說,由于防御網絡犯罪的措施仍然落后于物聯網(IoT)方案的發展,帶來了災難性后果。

“這不僅僅涉及到數據隱私,或者數字身份的安全。在接下來的幾年中,我們的生活將被連接到互聯網的設備所包圍,這些設備將我們執行的每一步都數字化、將我們的日常活動轉化為信息、通過網絡分發,并根據這些信息與我們互動。我們的實際生活從來沒有如此接近數字世界。”該公司在報告中表示:“范圍、規模和風險前所未有:保護物聯網。”

然而,安全漏洞仍然有增無減。信用報告巨頭Equifax今年夏天發生了大規模數據泄露,黑客獲取了美國居民的姓名、社會保障號碼、生日、地址及部分信用卡號碼,以及英國和加拿大居民的個人數據。今年春天,大規模的勒索軟件攻擊事件對歐洲、南美洲、亞洲和北美洲的至少150個國家的計算機產生了影響,導致醫院、大學、制造商、企業和政府機構出現問題。2016年秋季,由于遭受到基于Mirai惡意軟件的僵尸網絡攻擊,CCTV視頻攝像機和DVR造成大面積斷網事件。對于每一次廣為人知的重大事故,都有許多較小的事件令消費者和企業擔心。不言而喻,隨著越來越多的產品和系統接入網絡,黑客的技術變得越來越高,每個垂直行業都存在亟待解決的風險。例如,請考慮一下以下場景:

工業:從之前的孤立系統向現在全部聯網的系統過渡,使設備容易受到遠程攻擊。

醫療健康:該行業存在敏感數據相關的隱私問題、數據完整性問題,以及醫療設備/裝置的認證操作。

銀行:隨著網絡銀行成指數級增長,機構不再能現場保證身份真實性,風險大大提高。

零售:移動設備采用開放式架構,但其功能又相當于金融/支付終端,所以必須確保交易和通信安全。

通信:端對端安全是防止各種攻擊的必要條件。

汽車:還記得2015年Jeep汽車被白帽黑客遠程控制的事件嗎?汽車將很快成為輪子上的計算機,其受攻擊風險仍然非常高。

忽視設計安全的風險是巨大的:收入損失、品牌聲譽損失,甚至人身傷害。發生破壞之后的亡羊補牢之舉往往效果小且見效晚。事實告訴我們,越在設計的早期階段構建安全性,效果越好。基于硬件的安全已被證明比基于軟件的相應措施更有效(關于基于硬件與基于軟件的設計安全的比較,請參考白皮書:“為何基于硬件的設計安全性對于所有應用程序都至關重要”)。值得慶幸的是,采用安全IC的硬件方法并不一定需要太多的人力、資源或時間。

上述安全性的代價

雖然您可能面臨產品快速上市且要求開發成本足夠低的巨大壓力,但您認真考慮過破壞造成的相關成本嗎?如表1所示的假想終端產品,上述的安全問題最終會帶來更多的費用。

基于硬件的安全在一定程度上提供了可靠性,因為網絡犯罪分子難以更改設計的物理層。此外,物理層的存在使得惡意軟件不可能滲透操作系統并潛入設計的虛擬層。從設計周期之初開始,即可將安全性整合到設計的底層以及后續所有層。

利用安全IC,例如從內部、不可變存儲器中執行代碼的微控制器,防止試圖破壞電氣器件硬件的攻擊。微控制器的ROM儲存被認為是“信任根”的啟動代碼,因為代碼不可修改。因此,這種“不可更改”、受信任的軟件可用于驗證和認證應用軟件的簽名。利用從底層就基于硬件的“信任根”方法,可將設計的更多潛在進入點關閉。

安全微控制器和安全認證器等嵌入式安全IC提供整體方案,保護從每個傳感器節點到云端的整個系統。然而,并非所有安全IC都是相同的。例如,由于成本、功耗以及要求復雜的固件開發,有些安全微控制器就不適合IoT設備或端點。于是出現了一些加密控制器能夠實施嵌入式、聯網產品的完全安全性,且無需任何固件開發工作,例如,Maxim的MAXQ1061 DeepCover?器件。作為協處理器應用于初始設計,或者整合到已有設計,保證數據保密性、身份真實性和設備完整性。

對于安全認證器,器件應提供一組核心的固定功能加密操作、密鑰存儲以及其它適合IoT和端點安全的相關功能。憑借這些能力,安全認證器即可保護IP、防止克隆以及對外設、IoT設備和端點進行安全認證。

在評估嵌入式安全技術時,還應該考慮哪些因素?內置加密引擎和安全引導加載程序的安全微控制器,可有效防止密碼分析攻擊、物理篡改和反向工程化等威脅。Design SHIFT是一家總部位于美國加利福尼亞州門洛帕克市的數字安全和消費產品工程公司,其ORWL安全臺式計算機需要此類特性。該公司設計ORWL時,要求安全認證和防止物理攻擊兩種功能,需要強壯的信任根安全。Design SHIFT找到了所需的方案:MAX32550 DeepCover ARM? Cortex?-M3安全微控制器。

“許多軟件人員說,一旦您失去對硬件的控制,您就玩完了”。Design SHIFT公司的CEO Olivier Boireau表示:“建立信任根是強壯保護的保證。”

通過物理不可復制特性(PUF)技術增強保護

我們開始在安全IC中看到一項更高級的加密技術,即物理不可復制特性(PUF)。PUF依賴于IC器件的復雜且可變的物理/電學特性。由于PUF在制造過程中產生的隨機物理因素(不可預測、不受控),實際上不可能復制或克隆。集成PUF技術的IC帶有與生俱來的數字指紋,可用作唯一的密鑰/密碼,支持提供安全認證、識別、防偽、硬件-軟件綁定以及加密/解密的算法。

Maxim的PUF電路依賴于基本MOSFET器件模擬特性來產生密鑰,而器件的模擬特性是自然隨機發生的;該方案被稱為ChipDNA?技術。這種專利方法可確保PUF電路產生的唯一二進制數值,在隨溫度和電壓變化以及器件老化的情況下保持不變。高水平的安全性在于該唯一的二進制數值實際上未儲存在非易失存儲器芯片的任何位置,而是需要時由PUF電路生成,使用后立即消失。因此,與之前的安全器件容易遭受對非易失存儲器的侵入式物理攻擊從而獲取密鑰不同,基于PUF的器件不容易受到這種類型的攻擊,因為本來就無密鑰可偷。此外,如果基于PUF的器件遭受侵入式物理攻擊,攻擊本身會造成PUF電路的特性發生變化,進一步阻礙這種類型的攻擊。ChipDNA PUF技術已證明其在生產工藝、電壓、溫度和老化方面的優異可靠性。此外,對基于NIST的隨機性測試結果的PUF輸出評估已經成功完成,結果合格。圖1所示為ChipDNA PUF技術的不同用途:內部存儲器加密、外部存儲器加密和安全認證密鑰生成。

第一款采用PUF技術的安全認證器

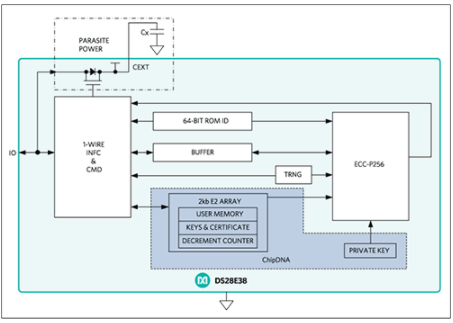

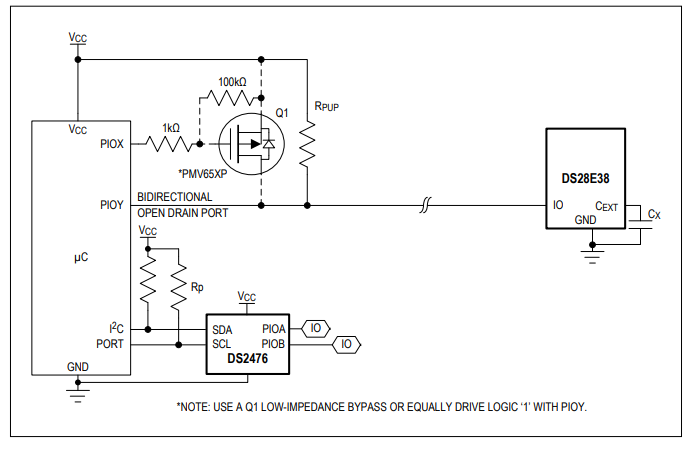

Maxim第一款采用ChipDNA PUF技術的安全IC為DS28E38安全認證器,設計用于提供高成效的入侵式物理攻擊防御。DS28E38提供:

基于FIPS186 ECDSA的質詢/響應安全認證

ChipDNA安全存儲數據,可選的ECDSA-P256私鑰數據源

2Kb EEPROM陣列,用于用戶存儲器和公鑰證書

帶認證讀取的僅遞減計數器

圖1. ChipDNA PUF技術的不同用途

-

互聯網

+關注

關注

55文章

11251瀏覽量

106518 -

物聯網

+關注

關注

2931文章

46264瀏覽量

392943 -

計數器

+關注

關注

32文章

2291瀏覽量

96447

發布評論請先 登錄

如何保護自己的設計思路不被盜取?maxim推出地無法克隆ic或可幫到您

Maxim宣布推出無法克隆的安全IC,保護設計不受攻擊

芯片為什么要防范物理攻擊?

DS28E38 DeepCover安全認證器為IoT設計提供更好的攻擊措施

DS28E35 DeepCover安全認證器的特點及應用介紹

DS28E38評估板的特點及ECDSA安全認證演示過程

芯片防范物理攻擊的根本原因是什么

如何通過PUF技術防止侵入式攻擊

DS28E38Q+T DS28E38Q+T - (Maxim Integrated) - 專用 IC

DS28E38Q+U DS28E38Q+U - (Maxim Integrated) - 專用 IC

防物理攻擊,芯片是如何做到的?

DS28E38 adi

DS28E38具有ChipDNA PUF保護的DeepCover安全ECDSA認證器技術手冊

DS28E38安全認證器,提供入侵式物理攻擊防御

DS28E38安全認證器,提供入侵式物理攻擊防御

評論