基于MCU的設計可以通過將算法編碼到設備中來輕松添加專用和差異化功能。舊算法或全新方法的新變化可以使成功的產品與失敗之間產生差異。不幸的是,使用MCU還可以打開您的設計以逆向工程,競爭對手會竊取您的辛勤工作并從您的創新中獲益。當然,律師可以參與并可能進行報復,但通常只有在損害發生后才能進行。更好的方法是保護您的設計免受常見的硬件篡改入侵,這些入侵用于訪問您的代碼并竊取您寶貴的IP。

本文將介紹硬件“黑客”用于訪問貴重設計IP的一些常用方法。新的MCU包括幾個關鍵功能,可用于設置一些困難的障礙,以防止硬件篡改。這些防篡改設計技術可以成為MCU設計人員技術“訣竅”的重要組成部分。

片上防篡改:管理員模式

最新創新之一在MCU中已經包含了多年來在標準CPU中使用的功能。最早的防篡改功能之一,將用戶操作模式與管理員操作模式分離(管理員模式通常與CPU中的操作系統模式相關)已經出現在MCU設備中。此功能允許監督軟件對受保護資源進行特權訪問,同時限制或取消對較低權限用戶程序的訪問。這使得黑客通過用戶軟件代碼錯誤獲得對系統的控制變得更加困難。即使可以使用用戶錯誤來獲得對MCU的控制,它仍然會停留在用戶模式,而無法訪問與配置,編程,調試和系統控制相關的最重要的系統元素。

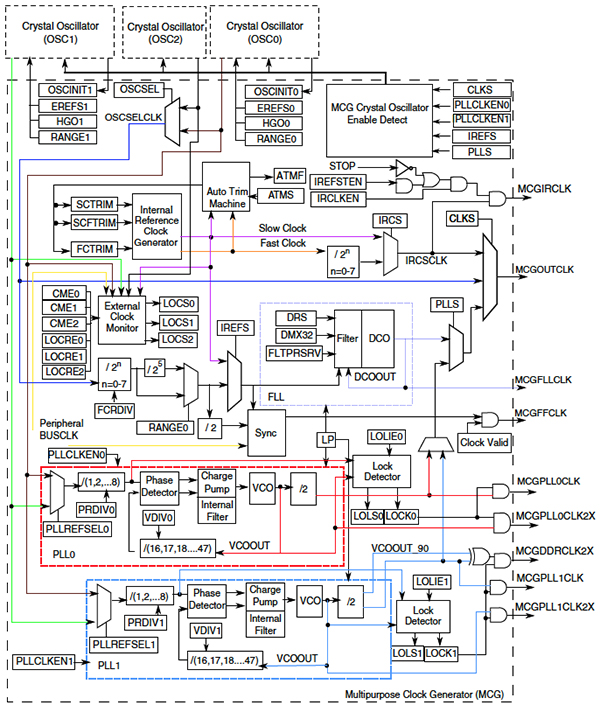

作為一個說明性示例,飛思卡爾Kinetis K60 MCU系列支持管理員和用戶模式。這允許系統保持對配置外圍設備,訪問受保護的存儲器空間,限制系統代碼的重新編程以及限制對用于保護用戶數據的加密功能的訪問的控制。許多關鍵的MCU系統資源需要一種監控模式來訪問配置寄存器。例如,多功能時鐘發生器(MCG)將對所有相關控制寄存器的寫訪問限制為管理員模式(圖1)。這消除了未經授權篡改時鐘設置的可能性,時鐘設置是硬件黑客試圖禁用系統操作的潛在攻擊向量。此外,管理程序模式可防止用戶代碼無意中訪問系統資源,然后可能為攻擊者提供方便的“后門”,以獲取對其他受保護資源的訪問權。

圖1:飛思卡爾Kinetis K60 MCU多功能時鐘發生器具有僅限超級用戶對敏感控制寄存器的寫訪問權限(由飛思卡爾提供)

許多其他外設和系統功能具有類似的訪問保護。最敏感的元素,如閃存控制器,只能將對控制和數據寄存器的寫訪問限制為管理員模式。閃存控制器中的高速緩沖存儲器甚至可以防止未經授權的讀取,因此黑客無法“窺探”其他敏感數據。其他不太敏感的元件具有不太嚴格的訪問要求,但即使CAN總線控制寄存器也可以防止未經授權的寫入,因為您不希望黑客能夠控制您汽車的剎車!

篡改 - 檢測功能

無論您在保護設計方面有多徹底,仍有可能發生篡改。篡改檢測的幾種方法是可能的并且通常易于實現。例如,為了檢測板級篡改事件(例如硬件探測,提升信號跡線和電源改變),通常在印刷電路板上的內部層中放置特殊的隱藏篡改檢測跡線。如果攻擊者試圖鉆電路板以訪問關鍵信號,則可以檢測到對隱藏軌跡的影響。另一種常見方法是使用機械篡改檢測蓋,可以檢測攻擊者試圖訪問封閉設備。

大多數篡改檢測方法都可以生成篡改檢測信號,然后由MCU決定采取行動 - 通常非常快,因此攻擊者幾乎沒有可用于惡作劇的時間。當檢測到篡改事件時,MCU可能采取的常見操作是快速記錄事件,然后重置系統,關閉關鍵部分的電源,甚至清除敏感信息。記錄事件可以是逐步升級“懲罰”篡改生成的有用方法。如果篡改是一個反復發生的事件,那么應用更嚴厲的響應(可能是擦除代碼和敏感數據)可能是謹慎的。如果這是第一次篡改事件,那么較不嚴重的響應(可能只是系統重置)可能更合適。如果日志將用于確定升級過程,則捕獲篡改事件的時間戳非常重要。

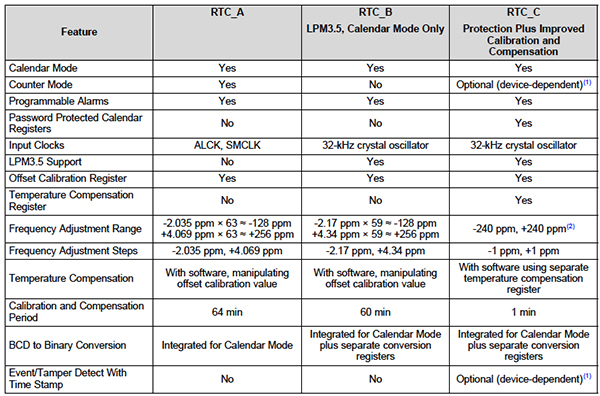

某些MCU包括監視事件輸入并生成用于記錄的時間戳的功能。例如,德州儀器(TI)MSP430FR5739 MCU具有實時時鐘外設(RTC)RTC_C,與其他RTC外設類似,如下面的圖2所示。但是,RTC_C具有額外的篡改檢測事件記錄功能。

圖2:德州儀器MSP430定時器/計數器資源(由德州儀器公司提供)

事件/篡改檢測時間戳可以監視兩個MCU輸入,當其中一個變為活動狀態時,會生成篡改事件。輸入可以來自用于檢測篡改保護蓋的移除的開關,移除備用電池或任何數量的巧妙的隱藏篡改檢測方法。激活篡改事件時捕獲實時時鐘的值,它可以用作記錄活動的一部分。此值可用于查看篡改事件是否以更高的頻率發生,以便可以應用不斷升級的懲罰。

使用事件監視器記錄器進行篡改報告

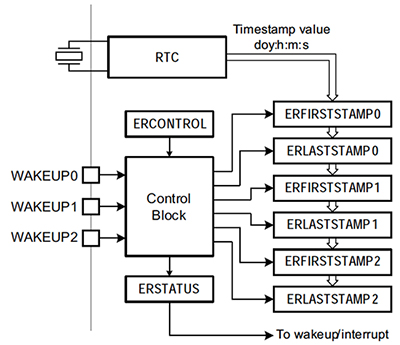

為了簡化捕獲和記錄篡改事件的過程,一些MCU為篡改事件檢測和時間添加了更多功能 - 郵票捕獲功能。例如,恩智浦LPC1800 MCU具有專用的事件監視器/記錄器外圍設備,可快速捕獲,記錄和響應篡改事件。如圖3中的框圖所示,恩智浦LPC1800最多可監控三個篡改事件輸入,并可捕獲事件的時間戳。為第一個篡改事件和最后一個篡改事件存儲時間戳,以便于查看它們發生的時間段。整個外圍設備在備用電池電源域運行,RTC也是如此,即使在電源被移除或斷電情況下發生事件也可以記錄事件 - 這是黑客使用的常用方法繞過基于機箱的篡改檢測方案。

圖3:恩智浦LPC1800 MCU系列事件監控記錄儀方框圖(由恩智浦提供)

請注意,即使MCU處于低功耗狀態,也可能會產生中斷或喚醒事件。這確保了篡改事件可以快速響應,因此黑客在應用懲罰之前有最少的時間來攻擊系統。隨著安全性和篡改檢測和防護變得越來越重要,期望將更多功能添加到專用篡改外圍設備中,以便以更低的開銷保護設計。

參考設計向您展示

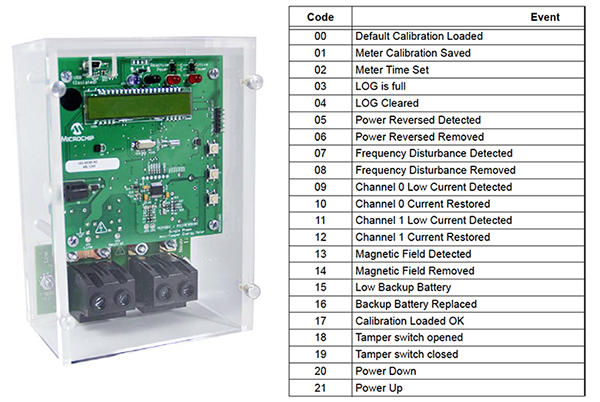

了解MCU設計的篡改檢測和預防功能的最有效方法之一是查看參考設計。許多MCU供應商為其產品提供參考設計,并且在某些情況下,它們說明了高級功能,例如篡改檢測和預防。僅舉一個例子,Microchip的能量計參考設計非常接近基于PIC18F MCU的完整系統。部分設計包括多種篡改檢測功能,包括電源反轉,頻率干擾,低電流,外部施加的磁場檢測以及篡改蓋移除檢測開關。下面的圖4顯示了系統和檢測到篡改事件時記錄的篡改代碼列表。

圖4:Microchip電表參考設計和防篡改功能(由Microchip提供)

硬件布局,原理圖和物料清單可用于充分利用Microchip在參考設計中投入的工作。該代碼也可用,可用作您自己的篡改檢測和日志記錄方案的起點,用于基于Microchip PIC 18F MCU的設計。您還可以使用Digi-Key參考設計庫并搜索“Tamper”,以輕松生成具有篡改相關功能的參考設計列表。

結論

使用防篡改技術對于保護為基于MCU的系統創建的有價值的設計IP至關重要。現代MCU設備中提供了多種防篡改技術,即使是最具攻擊性的硬件黑客,也可以有效阻止這些技術。

-

mcu

+關注

關注

146文章

17874瀏覽量

361189 -

飛思卡爾

+關注

關注

24文章

852瀏覽量

78880 -

cpu

+關注

關注

68文章

11049瀏覽量

216147

發布評論請先 登錄

酒店智能化都用到哪些芯片之高速互聯型MCU CH32V317

抗干擾防篡改:無線開關模塊的“雙保險”設計實踐

MCU設備系統的防篡改技術介紹

MCU設備系統的防篡改技術介紹

評論