5月18日,歐洲聯(lián)盟17日針對網絡攻擊發(fā)起者施行制裁。這是歐盟首次就網絡攻擊采取懲治措施。

首次出手

歐盟成員國部長級會議當天在比利時布魯塞爾召開,設立歐盟歷史上首套針對網絡攻擊的懲治制度。

依據這一制度,無論襲擊是否按計劃實施,歐盟都可以制裁網絡攻擊發(fā)起人和那些向他們提供資金、技術或實際支持的個人、企業(yè)和機構,包括禁止他們進入歐盟28個成員國境內和凍結他們在歐盟成員國的資產。

歐盟制定的措施包括應對潛在威脅和加強成員國間合作。另外,任何列入“黑名單”的個人無法在歐盟范圍內獲得銀行金融服務。

英國外交大臣杰里米·亨特歡迎這一“堅決行動”,“長久以來,破壞者侵擾重要設施、破壞社會民主、盜竊商業(yè)秘密和資金,規(guī)模達數十億計歐元,威脅歐盟安全。”

釋放信號

歐盟從去年開始醞釀打擊網絡攻擊。總部設在荷蘭海牙的聯(lián)合國禁止化學武器組織去年年底遭到網絡攻擊,一定程度推動歐盟加快懲治進程。

禁止化學武器組織的網絡當時遭到入侵,不過沒有成功。這一組織先前調查俄羅斯前情報人員謝爾蓋·斯克里帕爾遭人投毒事件以及敘利亞政府是否在內戰(zhàn)期間使用化學武器。

美國等一些西方國家指認俄羅斯是攻擊主使,荷蘭政府隨后驅逐多名俄羅斯“情報人員”。

英國政府積極推動遏制網絡攻擊,認定從全球視角看,網絡攻擊的規(guī)模和嚴重性都呈現上升勢頭。

亨特說:“我們向那些準備發(fā)動網絡攻擊的政府、政權和犯罪團伙發(fā)出明確信息:國際社會將攜手采取所有必要措施,維護法治和依據規(guī)則的國際體系。”

向前一步

一名荷蘭外交官告訴媒體記者,歐盟這一做法向營造更加安全的網絡空間“邁出一大步”。

不過,施行制裁需要展現歐盟成員國的集體意志,即當網絡攻擊造成可估量的“重大影響”時,28個成員國需要一致同意才能予以制裁。

歐盟成員國屆時將審視網絡攻擊對經濟和其他活動、社會服務、政府職能、公共秩序和安全的沖擊范圍和破壞程度以及受影響的人數、遭受的經濟損失和數據,作出最終決定。

多名歐盟國家外交官說,這一制度涵蓋的破壞可能延伸至政治領域,如擾亂選舉。歐洲議會定于23至26日選舉新一屆議員。

聲明:轉載此文是出于傳遞更多信息之目的。若有來源標注錯誤或侵犯了您的合法權益,請作者持權屬證明與本網聯(lián)系,我們將及時更正、刪除,謝謝。

-

網絡安全

+關注

關注

11文章

3274瀏覽量

61014 -

黑客

+關注

關注

3文章

284瀏覽量

22197

原文標題:傳感器專業(yè)微信群,趕緊加入吧!

文章出處:【微信號:WW_CGQJS,微信公眾號:傳感器技術】歡迎添加關注!文章轉載請注明出處。

發(fā)布評論請先 登錄

IBM發(fā)布2025年X-Force威脅情報指數報告

一文讀懂| 歐盟RED網絡安全標準FprEN 18031

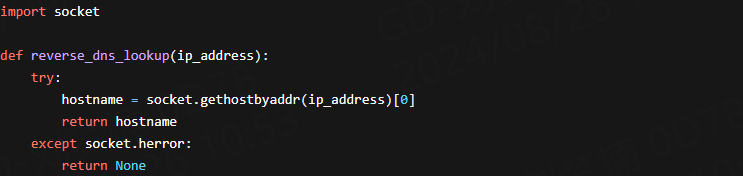

網絡攻擊中常見的掩蓋真實IP的攻擊方式

HCLTech全球網絡彈性調查:81%的安全領導者預計未來12個月將遭遇網絡攻擊

藍牙AES+RNG如何保障物聯(lián)網信息安全

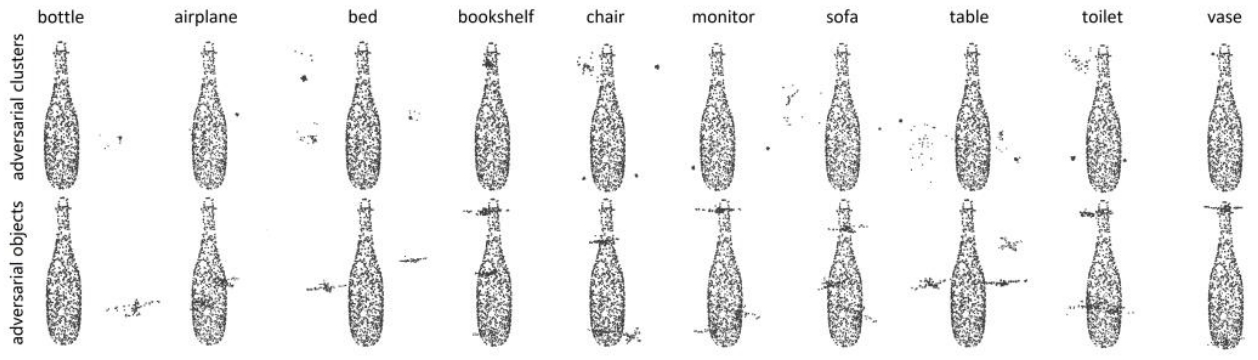

鑒源實驗室·如何通過雷達攻擊自動駕駛汽車-針對點云識別模型的對抗性攻擊的科普

恒訊科技分析:海外服務器被攻擊需要采取哪些預防措施?

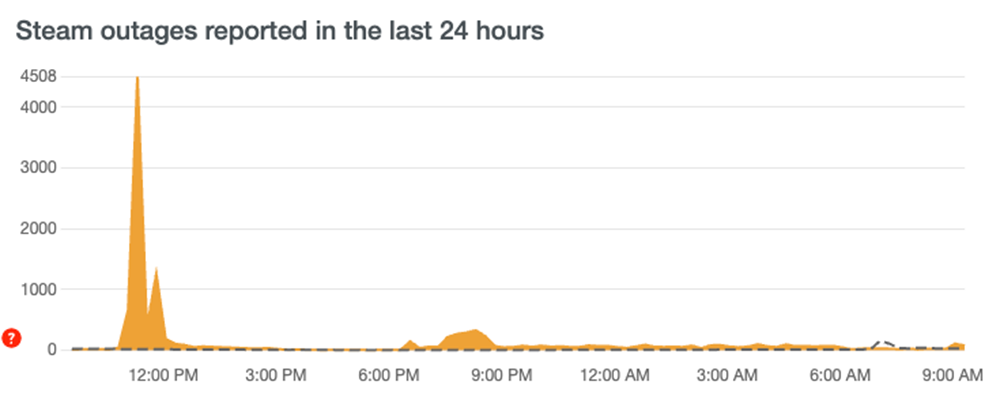

Steam歷史罕見大崩潰!近60個僵尸網絡,DDoS攻擊暴漲2萬倍

IP 地址欺騙:原理、類型與防范措施

極限失控的大模型使電力系統(tǒng)面臨的跨域攻擊風險及應對措施

IP地址與物聯(lián)網安全

歐盟《網絡彈性法案》CRA概述

首次出手!歐盟發(fā)布針對網絡攻擊者的制裁措施

首次出手!歐盟發(fā)布針對網絡攻擊者的制裁措施

評論