以色列本·古里安大學(xué)的研究人員開(kāi)發(fā)了能躲過(guò)安全檢測(cè)的擊鍵攻擊,同時(shí)也提出了針對(duì)這種攻擊的解決方法。

據(jù)外媒報(bào)道,以色列本·古里安大學(xué)(Ben-Gurion University of the Negev, BGU)的網(wǎng)絡(luò)安全研究人員開(kāi)發(fā)了名為Malboard的復(fù)雜攻擊,在這種攻擊中,受損的USB鍵盤(pán)自動(dòng)生成并發(fā)送惡意按鍵,模仿被攻擊用戶的行為。

惡意生成的擊鍵通常與人工輸入不匹配,并且很容易被檢測(cè)到。然而,使用人工智能,Malboard攻擊會(huì)自動(dòng)生成具備用戶風(fēng)格的命令,將按鍵作為惡意軟件注入鍵盤(pán)并避開(kāi)檢測(cè)。研究中使用的鍵盤(pán)是微軟(Microsoft)、聯(lián)想(Lenovo)和戴爾(Dell)的產(chǎn)品。

在這項(xiàng)研究中,30人使用現(xiàn)有的三種檢測(cè)工具KeyTrac、TypingDNA和DuckHunt,進(jìn)行了不同的擊鍵測(cè)試。攻擊躲過(guò)了檢測(cè)的概率在83%到100%。研究人員表示,Malboard在兩種情況下是有效的,一種是遠(yuǎn)程攻擊者使用無(wú)線進(jìn)行通信,另一種是內(nèi)部攻擊者實(shí)際操作和使用Malboard。

研究人員對(duì)新攻擊開(kāi)發(fā)了檢測(cè)模塊。BGU的學(xué)生Nitzan Farhi表示,提出的檢測(cè)模塊安全可信,除了數(shù)據(jù)傳輸之外,還基于從側(cè)通道資源中測(cè)量的信息,包括鍵盤(pán)的功耗、擊鍵聲音、用戶對(duì)與印刷錯(cuò)誤的反應(yīng)能力相關(guān)的行為。

Nissim博士補(bǔ)充說(shuō),每個(gè)提出的檢測(cè)模塊都能夠在實(shí)驗(yàn)中100%檢測(cè)出惡意攻擊,沒(méi)有遺漏,也沒(méi)有錯(cuò)誤警報(bào)。將它們結(jié)合起來(lái)作為一個(gè)整體檢測(cè)框架,將確保組織不會(huì)受到Malboard攻擊和其他擊鍵攻擊的影響。

研究人員建議,復(fù)雜的惡意鍵盤(pán)可以將惡意活動(dòng)延遲一段時(shí)間,并且許多新的攻擊可以設(shè)法避開(kāi)或禁止安全機(jī)制,因此用戶在最初購(gòu)買(mǎi)和每天使用的鍵盤(pán)上都應(yīng)使用這種檢測(cè)框架。

BGU的研究人員計(jì)劃擴(kuò)大其他流行USB設(shè)備的研究范圍,包括鼠標(biāo)的移動(dòng)、點(diǎn)擊和使用時(shí)間。他們還計(jì)劃增強(qiáng)輸入錯(cuò)誤插入檢測(cè)模塊,并將其與現(xiàn)有的擊鍵動(dòng)態(tài)機(jī)制結(jié)合起來(lái),因?yàn)檫@種行為很難復(fù)制,可用于用戶身份驗(yàn)證。

-

網(wǎng)絡(luò)安全

+關(guān)注

關(guān)注

10文章

3193瀏覽量

60212 -

人工智能

+關(guān)注

關(guān)注

1796文章

47683瀏覽量

240313

原文標(biāo)題:新?lián)翩I模仿攻擊利用人工智能來(lái)逃避安全檢測(cè)

文章出處:【微信號(hào):EAQapp,微信公眾號(hào):E安全】歡迎添加關(guān)注!文章轉(zhuǎn)載請(qǐng)注明出處。

發(fā)布評(píng)論請(qǐng)先 登錄

相關(guān)推薦

嵌入式和人工智能究竟是什么關(guān)系?

《AI for Science:人工智能驅(qū)動(dòng)科學(xué)創(chuàng)新》第6章人AI與能源科學(xué)讀后感

AI for Science:人工智能驅(qū)動(dòng)科學(xué)創(chuàng)新》第4章-AI與生命科學(xué)讀后感

《AI for Science:人工智能驅(qū)動(dòng)科學(xué)創(chuàng)新》第一章人工智能驅(qū)動(dòng)的科學(xué)創(chuàng)新學(xué)習(xí)心得

risc-v在人工智能圖像處理應(yīng)用前景分析

人工智能ai4s試讀申請(qǐng)

名單公布!【書(shū)籍評(píng)測(cè)活動(dòng)NO.44】AI for Science:人工智能驅(qū)動(dòng)科學(xué)創(chuàng)新

報(bào)名開(kāi)啟!深圳(國(guó)際)通用人工智能大會(huì)將啟幕,國(guó)內(nèi)外大咖齊聚話AI

利用人工智能改變 PCB 設(shè)計(jì)

FPGA在人工智能中的應(yīng)用有哪些?

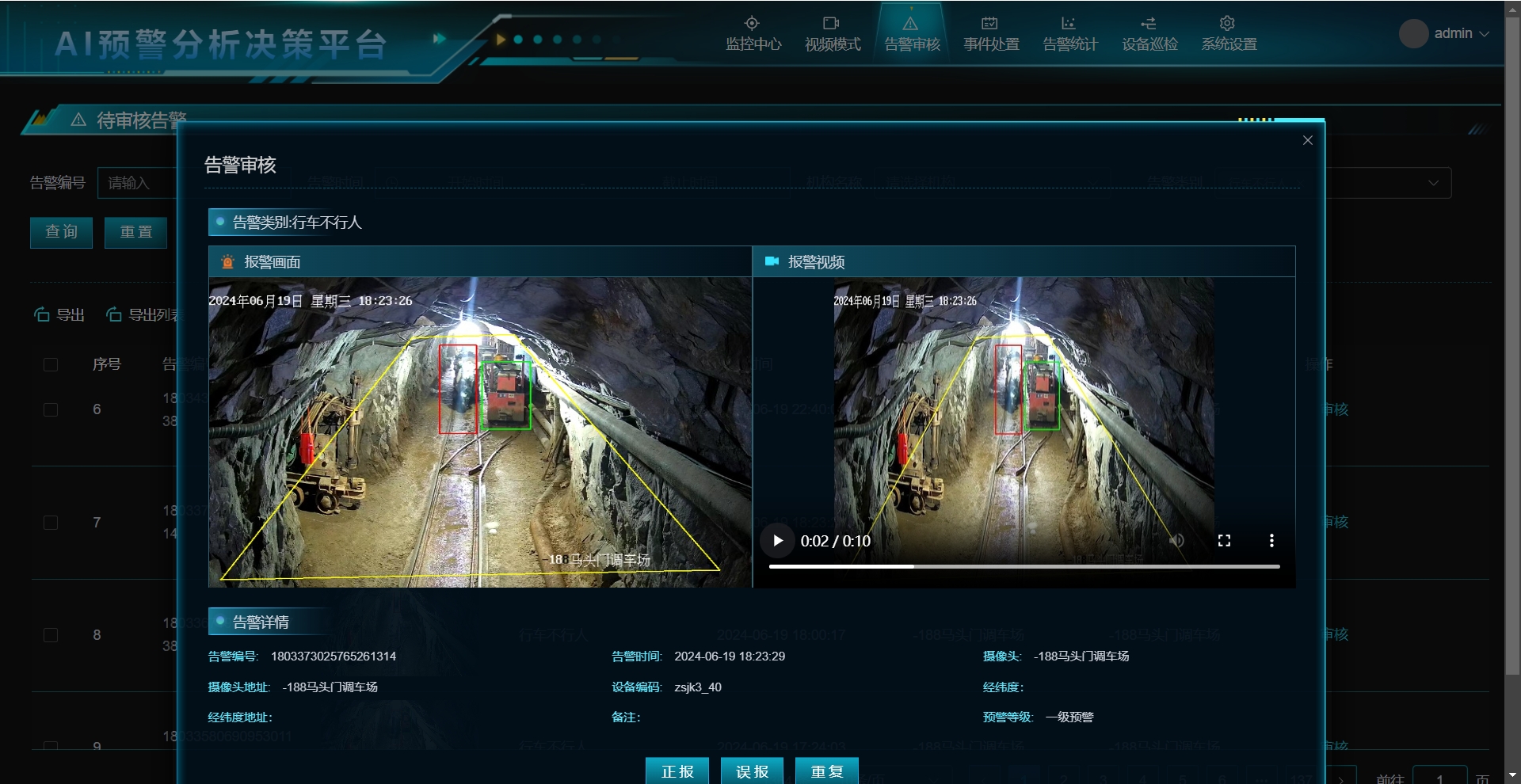

中偉視界:礦山智能化——實(shí)時(shí)檢測(cè)識(shí)別井下行人車(chē)輛,人工智能賦能高風(fēng)險(xiǎn)作業(yè)安全

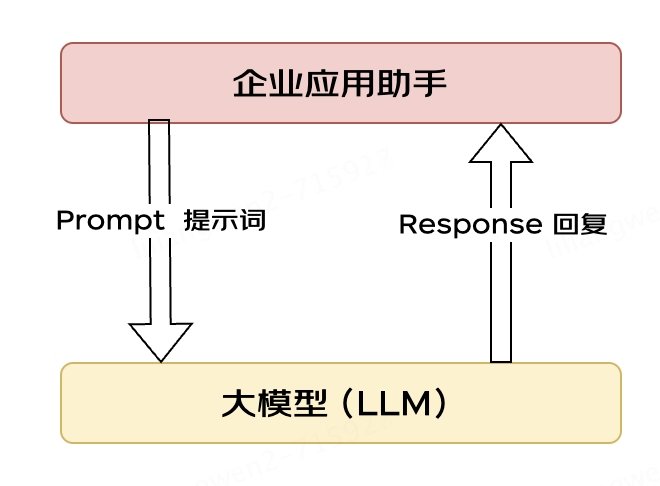

大模型應(yīng)用之路:從提示詞到通用人工智能(AGI)

新?lián)翩I模仿攻擊利用人工智能來(lái)逃避安全檢測(cè)

新?lián)翩I模仿攻擊利用人工智能來(lái)逃避安全檢測(cè)

評(píng)論