傳統(tǒng)的工業(yè)控制系統(tǒng)不同于互聯(lián)網(wǎng)開放的體系,而是個體封閉的。但是隨著工業(yè)互聯(lián)網(wǎng)平臺的應(yīng)用,越來越多的設(shè)備連接到企業(yè)網(wǎng)絡(luò),從而引發(fā)了越來越多的網(wǎng)絡(luò)安全問題。傳統(tǒng)采用網(wǎng)絡(luò)流量的方法,出現(xiàn)了異常檢測困難、難以檢測APT 等動態(tài)威脅、檢測結(jié)果不準(zhǔn)確等問題。本文列舉了國內(nèi)外眾多廠商和研究學(xué)者在工業(yè)控制系統(tǒng)異常檢測方法的研究和應(yīng)用情況,并分析其優(yōu)缺點(diǎn),為工業(yè)控制系統(tǒng)自動異常檢測方法的選擇提供依據(jù)。

引言

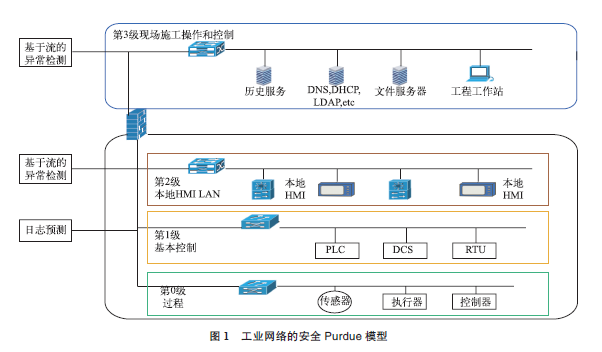

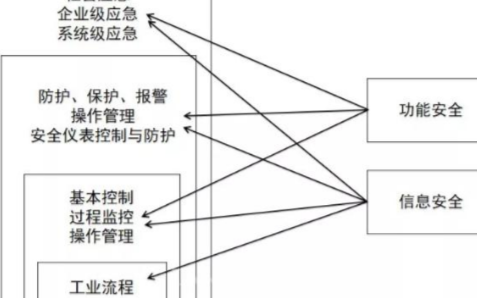

典型工業(yè)控制系統(tǒng)(Industrial ControlSystem, ICS)架構(gòu)的Purdue 模型如圖1 所示。

該架構(gòu)模型為工業(yè)互聯(lián)網(wǎng)平臺互連信息技術(shù)(InternetTechnology,IT) 和操作技術(shù)(Operation Transformation,OT)設(shè)備提供了六個級別:0 級,傳感器和執(zhí)行器等現(xiàn)場設(shè)備;1 級,可編程邏輯控制器(PLC) 等本地控制器;2 級,監(jiān)控和數(shù)據(jù)采集(SCADA)組件和分布式控制系統(tǒng)(DCSs);3 級,控制中心和處理局域網(wǎng);4 級和5 級,企業(yè)區(qū)。2 級SCADA 系統(tǒng)用于關(guān)鍵基礎(chǔ)設(shè)施的高級監(jiān)控和管理。DCS 是分布式網(wǎng)絡(luò)的控制設(shè)備, 是一個或多個工業(yè)過程的一部分。PLC 是與物理設(shè)備交互的早期控制系統(tǒng),他們通過反饋控制設(shè)備(如傳感器和執(zhí)行器)對正在運(yùn)行的過程進(jìn)行本地管理。

隨著工業(yè)互聯(lián)網(wǎng)技術(shù)的發(fā)展,越來越多的ICS 設(shè)備連接到公司傳統(tǒng)信息網(wǎng)絡(luò)中,便于用戶來遠(yuǎn)程訪問,統(tǒng)籌規(guī)劃。然而,這將工業(yè)控制系統(tǒng)暴露在互聯(lián)網(wǎng)之下,使其容易受到網(wǎng)絡(luò)攻擊。研究表明,近年來有記錄的針對工業(yè)控制基礎(chǔ)設(shè)施的攻擊數(shù)量急劇增加,導(dǎo)致用戶對工業(yè)控制系統(tǒng)安全性的關(guān)注日益增長。高級工控系統(tǒng)攻擊可能會危及工業(yè)基礎(chǔ)設(shè)施,因此,工業(yè)設(shè)備的惡意活動可能會反映在不同的工控系統(tǒng)數(shù)據(jù)源中,如網(wǎng)絡(luò)流量(從基于以太網(wǎng)的組件捕獲)和設(shè)備日志。

工控網(wǎng)絡(luò)檢測現(xiàn)狀

監(jiān)控ICS 網(wǎng)絡(luò)中的所有數(shù)據(jù)源有助于安全分析師盡早地檢測到攻擊,避免造成不可挽回的損失。然而,過去幾年中提出的大多數(shù)異常檢測方法都是基于工業(yè)控制系統(tǒng)結(jié)構(gòu)局部分析的,并且這類檢測方法并不適用于具有不同類型數(shù)據(jù)源的大規(guī)模和多級工業(yè)控制網(wǎng)絡(luò)。因此,許多學(xué)者和企業(yè)開始研究針對全局和多維度的工控網(wǎng)絡(luò)的檢測方法,如成分分析法。然而,這類研究多是針對單一類型數(shù)據(jù)源進(jìn)行異常檢測,通過不同算法的優(yōu)化,來提升工控設(shè)備異常檢測的準(zhǔn)確性。

此外, 針對IT 和ICS 網(wǎng)絡(luò)中的APT 攻擊導(dǎo)致的異常檢測也是工業(yè)控制系統(tǒng)自動異常檢測方法的一個研究熱點(diǎn)。APT 攻擊具有動態(tài)行為特征,具備一定的隨機(jī)性,他們遵循不同的攻擊技術(shù)和策略來達(dá)到他們的目標(biāo)。基于攻擊特征的異常檢測方法是一種專門針對APT 攻擊的檢測方法。但經(jīng)驗(yàn)證,該檢測方法對于0-day 漏洞仍是無效的。在這種情況下, 采用一種耦合相關(guān)性分析和因果關(guān)系分析的檢測方法來進(jìn)行異常檢測。該方法要求對網(wǎng)絡(luò)進(jìn)行切片化處理, 每層網(wǎng)絡(luò)預(yù)先存入異常檢測策略,雖然這些方法來檢測APT 攻擊,但是大多數(shù)研究假設(shè)網(wǎng)絡(luò)已經(jīng)在每個層中預(yù)先存在入侵檢測策略,以時間為函數(shù)進(jìn)行關(guān)聯(lián)安全和非安全日志來可視化攻擊者的路徑并預(yù)測未來的行動。

工控安全異常檢測中的常用方法

目前國內(nèi)外在工業(yè)控制系統(tǒng)異常檢測方法主要分為三種:第一種是基于深度學(xué)習(xí)算法的異常檢測方法,結(jié)合工業(yè)控制網(wǎng)絡(luò)自身的時序特性,其中最為常用的是無監(jiān)督學(xué)習(xí)的非線性時間序列“ARIMA+GARCH”混合模型;第二種方法是基于多層網(wǎng)絡(luò)流量的異常檢測方法, 其結(jié)合工業(yè)控制系統(tǒng)的工業(yè)過程進(jìn)行分層,并基于有效負(fù)載的分析和基于報文頭數(shù)據(jù)的分析;第三種是耦合深度學(xué)習(xí)算法的多層網(wǎng)絡(luò)流量的異常檢測方法。隨著深度學(xué)習(xí)算法的不斷優(yōu)化,工業(yè)互聯(lián)網(wǎng)促進(jìn)工業(yè)控制數(shù)據(jù)多源融合,該類方法必將成為主要的工業(yè)控制系統(tǒng)異常檢測的方法。

3.1 基于深度學(xué)習(xí)算法的異常檢測方法

監(jiān)督學(xué)習(xí)是深度學(xué)習(xí)算法中最為常見的一種,也是對應(yīng)算法模型最多的。雖然異常檢測中的監(jiān)督學(xué)習(xí)方法可以提供更高的異常檢測精度,但該類方法的數(shù)據(jù)標(biāo)記過程非常煩瑣和耗時,因此,對于現(xiàn)實(shí)世界中的多源異構(gòu)的復(fù)雜工業(yè)控制系統(tǒng)并不實(shí)用。因此,一般采用無監(jiān)督的方法進(jìn)行對工業(yè)控制系統(tǒng)實(shí)現(xiàn)自動異常檢測。例如,在Oliveira 等人的多層工業(yè)控制系統(tǒng)異常檢測方法中,第一層是用于識別惡意網(wǎng)絡(luò)流記錄的無監(jiān)督聚類方法;第二層是基于物理設(shè)備的行為模式分析。其采用的算法模型ARIMA/GARCH,用于創(chuàng)建正常行為模型和預(yù)測未來值。在其模型中實(shí)際值與預(yù)測值的任何偏差都被視為異常,即當(dāng)前工業(yè)控制系統(tǒng)遭受攻擊。

實(shí)際上,基于深度學(xué)習(xí)算法的異常檢測方法中,多數(shù)都采用非線性時間序列“ARIMA+GARCH”模型用于從相關(guān)變量預(yù)測PLC 日志的預(yù)期未來值。因?yàn)樵撃P秃芎玫伛詈狭薃RIMA 模型的線性特征和GARCH 模型的非線性特征。當(dāng)不同時間段的值之間存在相關(guān)性時,ARIMA 模型可用于時間序列預(yù)測。GARCH 模型更好地描述了時間序列的非線性特征,包括更多的波動前信息,并允許條件方差依賴于以前的值。“ARIMA+GARCH” 混合模型是ARIMA 模型和GARCH 模型的結(jié)合,可以顯著提高異常檢測的預(yù)測精度。

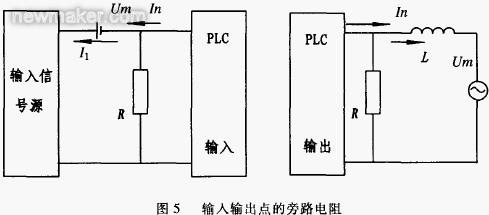

實(shí)際檢測過程中,ICS 設(shè)備日志遵循預(yù)期行為的可預(yù)測模型。一般使用手動調(diào)參來發(fā)現(xiàn)該行為模型,并且該過程需要耦合ICS 及其相關(guān)的工業(yè)過程。因此,它可以檢測與預(yù)期行為模型的偏差,并發(fā)送異常行為警報。PLC 日志可以存儲在設(shè)備上或通過HMI存儲,HMI根據(jù)命令和日志與PLC 通信。Wireshark 是一種常見的網(wǎng)絡(luò)流量分析器,安裝在工廠自動化數(shù)據(jù)集的HMI 上可以用來捕捉PLC 日志。

3.2 基于多層網(wǎng)絡(luò)流量的異常檢測方法

網(wǎng)絡(luò)流量分析分為基于有效負(fù)載的分析和基于報文頭的分析。ICS 環(huán)境中基于有效載荷的異常檢測是一個研究得很好的領(lǐng)域。基于網(wǎng)絡(luò)流量的分析可用于檢測影響網(wǎng)絡(luò)流量的網(wǎng)絡(luò)攻擊。這種方法能夠檢測端口掃描、DNS 中毒、DoS 和DDoS 攻擊等攻擊。有效載荷分析的缺乏使得基于NetFlow 的方法對于異常檢測來說是可擴(kuò)展的、快速的和具有成本效益的。因此,基于NetFlow 的分析可以在泛洪攻擊影響整個網(wǎng)絡(luò)之前的最早階段檢測到他們。該方法可以作為基于有效載荷的異常檢測方法的補(bǔ)充方法。

NetFlow 是Cisco 的專有協(xié)議,可在路由器設(shè)備上啟用,以提供NetFlow 日志。網(wǎng)絡(luò)流記錄被定義為一組具有一些共同特征的數(shù)據(jù)包,這些數(shù)據(jù)包在特定的時間間隔內(nèi)通過一個監(jiān)控點(diǎn)。與基于有效負(fù)載的方法相比,基于網(wǎng)絡(luò)流的分析方法顯著減少了要處理的流量。例如,在Twente 大學(xué)的IT 網(wǎng)絡(luò)中,NetFlow 輸出的流量與網(wǎng)絡(luò)上的數(shù)據(jù)包之比為0.1。Dong 等人已經(jīng)使用了這種基于網(wǎng)絡(luò)流量的異常檢測,提出了一種基于使用離散余弦變換和奇異值分解將周期性流量特征映射到散列摘要的入侵檢測方法,其檢測效果更優(yōu)。

Markman 等人提出了基于代理的流量模型,其中PLC 和HMI/工程工作站之間的通信周期可以建模為確定性有限自動機(jī)模式建模,提升了網(wǎng)絡(luò)流量檢測方法的精確性。

3.3 耦合深度學(xué)習(xí)算法的多層網(wǎng)絡(luò)流量的異常檢測方法

常規(guī)的基于網(wǎng)絡(luò)流量的異常檢測方法,能夠監(jiān)控包括NetFlow 數(shù)據(jù)在內(nèi)的分布式ICS 數(shù)據(jù)源。由于基于網(wǎng)絡(luò)流的檢測方法只是基于報文頭數(shù)據(jù),大大減少了數(shù)據(jù)分析的工作量,同時有效載荷的加密不影響其結(jié)果。此外,網(wǎng)絡(luò)設(shè)備(如路由器和交換機(jī))可以輕松生成和收集網(wǎng)絡(luò)流數(shù)據(jù),較容易的產(chǎn)生大量的可分析檢測的數(shù)據(jù)。使用網(wǎng)絡(luò)流分析和日志分析,耦合深度學(xué)習(xí)的網(wǎng)絡(luò)流量的異常檢測方法的性能明顯優(yōu)于僅基于網(wǎng)絡(luò)數(shù)據(jù)包或設(shè)備日志的異常檢測。

傳統(tǒng)信息系統(tǒng)和工業(yè)控制系統(tǒng)的主要區(qū)別在于后者集成到工控物理設(shè)備中。由于這種集成,工業(yè)控制系統(tǒng)引入了新類型的漏洞,增加了異常檢測的復(fù)雜性,例如,對于多層集成電路網(wǎng)絡(luò),就需要采用耦合深度學(xué)習(xí)算法的多層網(wǎng)絡(luò)流量的異常檢測方法。

雖然基于網(wǎng)絡(luò)流量的方法可用于ICS 網(wǎng)絡(luò)中的異常檢測,但基于網(wǎng)絡(luò)流量的異常檢測算法的固有問題是,他們無法在監(jiān)督控制層識別受損工作站的異常行為。例如,攻擊者可以訪問操作員的憑據(jù),并使用他們發(fā)送命令來中斷物理過程。為了應(yīng)對這一挑戰(zhàn),研究人員提出了基于物理過程的異常檢測算法。這種方法可以識別來自受損工作站的攻擊。然而,這種算法在檢測影響ICS 網(wǎng)絡(luò)頂層的網(wǎng)絡(luò)流量的DoS 和分布式拒絕服務(wù)(DDoS)攻擊時效率不高。在ICS 上的DDoS 或DoS 攻擊影響物理過程之前,可以在網(wǎng)絡(luò)層有效地檢測出來。

結(jié)束語

傳統(tǒng)的工業(yè)控制系統(tǒng)不同于互聯(lián)網(wǎng)開放的體系,而是個體封閉的。但是隨著工業(yè)互聯(lián)網(wǎng)平臺的應(yīng)用,越來越多的設(shè)備連接到企業(yè)網(wǎng)絡(luò),從而引發(fā)了越來越多的網(wǎng)絡(luò)安全問題。工業(yè)控制網(wǎng)絡(luò)本身具有分布式特性,同時隨著工業(yè)互聯(lián)網(wǎng)等政策的落地實(shí)施,工業(yè)控制網(wǎng)絡(luò)本身的邊界逐漸模糊,其與工業(yè)過程工藝流程具備更高的關(guān)聯(lián)性,工業(yè)過程的強(qiáng)時序性也越發(fā)顯現(xiàn)。傳統(tǒng)采用網(wǎng)絡(luò)流量的方法,出現(xiàn)了異常檢測困難,難以檢測APT 等動態(tài)威脅,檢測結(jié)果不準(zhǔn)確等問題。

本文列舉了國內(nèi)外眾多廠商和研究學(xué)者在工業(yè)控制系統(tǒng)異常檢測方法的研究和應(yīng)用情況,并分析其優(yōu)缺點(diǎn),為工業(yè)控制系統(tǒng)自動異常檢測在選擇方法時提供依據(jù)。并指出,隨著深度學(xué)習(xí)算法的不斷優(yōu)化,工業(yè)互聯(lián)網(wǎng)促進(jìn)工業(yè)控制數(shù)據(jù)多源融合,耦合深度學(xué)習(xí)算法的多層網(wǎng)絡(luò)流量的異常檢測方法必將成為主要的工業(yè)控制系統(tǒng)異常檢測的方法。

審核編輯:湯梓紅

電子發(fā)燒友App

電子發(fā)燒友App

評論