最近AMD不光不斷推新品,也在給舊型號打補丁,比如剛剛發現的APU漏洞——“SMM Callout(系統管理模式調出)”就會在月底前得到新的BIOS補丁。小伙伴們肯定會看到一些關于這次漏洞的嚇人報道,比如漏洞很危險啦,權限很高啦,還提到了“層級”、“Ring-2”這樣陌生的詞。到底這個漏洞有多嚴重?我們應該怎么理解呢?

咱們之前總是提到CPU“創造力”的一面,比如支持游戲、處理工作等等。其實它也具有毀滅性的力量,也就是一些相當“危險”的指令,比如清除緩存/內存、調整運行時鐘等,雖然不至于像電影里那樣讓電腦爆炸,但摧毀數據、劫持網絡、甚至搞壞一些元件還是能做到的。

危險指令導致電腦直接爆炸大都是電影中的夸張,大家不用在意

這些比較危險的指令當然也有其存在的意義,但顯然不能亂用,所以CPU指令就被分為特權指令和非特權指令,并且為各種軟件設置了可用指令的等級,也就是對硬件控制的層級,用Ring“X”來表示。其中X為數字,數字越小則權限等級越高,能夠使用的指令越多,越能深入控制硬件。操作系統使的等級為Ring0,設備驅動是Ring1/2,而普通程序則為Ring3。

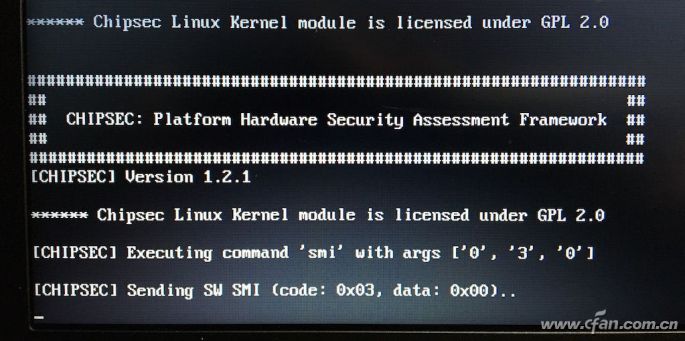

不過還有比Ring0更高等級的指令,比如這次的漏洞其實是在UEFI,或者習慣說法是BIOS中的,更深入底層,權限就是Ring-2(負2)。也就是說它可以在操作系統都不知道的情況下運行,而且可以在操作系統啟動之前工作,所以也就沒法通過軟件補丁來解決,AMD的辦法是提供新的BIOS來“堵上”這個漏洞。

更嚴重的漏洞也是有的,比如三年前Intel ME爆出的漏洞就達到了Ring-3,在關機狀態都可以依靠板上電池保持運行,所以連更新BIOS都不能徹底解決,最終的方法其實是直接關閉了處理器的相關功能。

至于防范措施,就是對于Ring0~Ring3等級的漏洞,大家一定要注意Windows的補丁,即使不想升級大版本,至少也要安裝安全補丁;并且一定要保持殺毒軟件正常運行、病毒庫即時更新。至于更嚴重的漏洞,比如這次的Ring-2,個人用戶其實真的是無能為力了,唯一的防護措施就是做好重要數據的備份,重要的數據電腦則脫網運行,并且暫時不要接觸外來數據,直到打上BIOS補丁后再考慮聯網吧。

-

amd

+關注

關注

25文章

5570瀏覽量

135979 -

cpu

+關注

關注

68文章

11048瀏覽量

216119 -

intel

+關注

關注

19文章

3493瀏覽量

188052

發布評論請先 登錄

LED驅動設計需要注意的問題

高頻PCB設計需要注意的細節

pcb設計中需要注意哪些問題?

led應用產品幾個要注意的問題

英特爾處理器漏洞引關注_intel處理器漏洞檢測_處理器漏洞怎么修復

處理器級別漏洞會引起哪些安全隱患

處理器需要注意的幾個漏洞和權限問題

處理器需要注意的幾個漏洞和權限問題

評論