對于當今開發的每個嵌入式設備,都需要至關重要的強大安全性支持。物聯網設備中的黑客攻擊威脅格局日益嚴重,要求從設備的出廠發運開始就需要發揮其全面的安全性。本文將討論實現更強大IoT設備安全性的步驟,并解釋嵌入式安全性背后的不同概念,以及如何針對嵌入式設備安全性實施一致且包羅萬象的方法。

引言

在任何嵌入式設計中實現安全功能都是一項艱巨的任務。每天都有關于黑客竊取敏感信息或由于客戶信息受到破壞而導致站點無法運行的新聞,這些足以使開發人員夜不能寐。安全威脅形勢在不斷變化,攻擊媒介(attack vector)和黑客也在不斷發展。這些新聞不僅僅限于消費類技術中的漏洞。 2020年末,一家半導體供應商的全部生產能力被黑客綁架勒索,這是一個發生在非常接近促進安全最佳實踐行業的事件。攻擊者或許認為,以個人消費者為目標只會產生少量贖金,而以大型企業和組織為目標則可以帶來數量更大的回報,因為目標對象通常希望避免任何負面新聞。如今,在諸如工業物聯網(IIoT)之類的操作技術(OT)領域,開發人員面臨著巨大壓力,要求他們為其設計的所有內容實施最高安全等級防護。如圖1所示,網絡攻擊已從針對遠程企業IT云服務器和數據中心轉向傳感器、邊緣節點和網關等本地設施,這種趨勢表明攻擊媒介發生了變化。例如,對網絡邊緣溫度傳感器節點的訪問攻擊不僅會危害該單個設備,還能夠提供從傳感器攻擊更廣泛基礎架構的機會。

圖1:攻擊媒介從遠程到本地的變化格局。(來源:Silicon Labs)

監管環境也在發生變化,美國和歐洲最近的立法為消費和工業設備制定了基本框架。

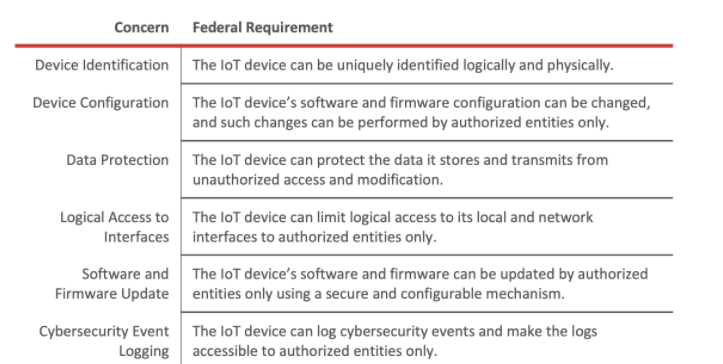

在美國,諸如NIST.IR 8259之類的聯邦立法正在準備規定安全性問題和建議,以克服針對IoT設備的安全性漏洞。一旦這些立法得到批準,NIST標準將成為國際公認的ISO IoT設備安全規范。美國的幾個州在滿足NIST.IR 8259的要求方面已經非常超前。圖2僅突出顯示了該立法將要解決的一些基本安全原則問題。

圖2:用于物聯網設備安全的NIST.IR 8259標準框架。(來源:Silicon Labs)

歐洲的標準組織ETSI也正在開發類似的監管法規TS 103645。已經批準的歐洲標準EN 303 645,以及名為“消費類物聯網網絡安全(Cybersecurity for Consumer Internet of Things)”將得到歐洲各國和澳大利亞等其他國家廣泛采用。

本文將討論實現更強大IoT設備安全性的步驟,并解釋嵌入式安全性背后的不同概念,以及如何針對嵌入式設備安全性實施一致且包羅萬象的方法。

發現設備漏洞

對于嵌入式開發人員,其安全要求眾所周知。但是,要實現這些安全性的必要步驟則比較困難且復雜。當嵌入式設備相對獨立時,這可能要容易得多。但如今,網絡無處不在,使每個物聯網設備都容易受到攻擊。而且,往往攻擊者更有經驗,攻擊媒介也不僅限于TCP/IP網絡和端口。嵌入式設備的每個方面都可能具有潛在的攻擊面。了解可能的攻擊面有助于確定應該使用哪種防護方法。

圖1將本地攻擊分為針對IoT設備的軟件或硬件,攻擊的類型或許更復雜,例如差分功率分析(DPA),也可以通過獲得對設備JTAG端口的物理訪問,并用惡意代碼對其進行重新編程而使攻擊變得更加直接。 差分功率分析需要實時偵測設備的功耗,以確定設備可能正在做什么。隨著時間的積累,能夠建立一種數字圖像,確定嵌入式處理器可能正在做什么。加密功能特別耗費計算資源和大量功率,黑客能夠識別出頻繁的數字加密和解密任務操作。一旦了解了處理器的操作,對手就可以使用故障處理將其強制進入故障狀態,同時會使寄存器和端口可訪問。對手使用的其他攻擊技術包括篡改系統時鐘,在外圍引腳上引入錯誤信號以及將電源電壓降低,使處理器運行變得更不穩定,從而可能暴露隱蔽的密鑰和鎖定端口。

保護您的設備

在審查要在IoT設備中實施的安全機制時,工程團隊可能會發現安全物聯網(Internet of Secure Things,IoXT)等行業框架是一個很好的起點。安全物聯網是一個行業主導的計劃,旨在使嵌入式開發人員更輕松地實施保護物聯網設備安全的編程任務。 IoXT已建立了涵蓋物聯網安全性、可升級性和透明度的八項原則框架,工程師在設計物聯網設備時可以遵循這些原則。

安全物聯網八項原則

1.禁止通用密碼:設備使用唯一的默認密碼,而不是通用密碼,以使對手無法廣泛控制數百個設備。

2.保護每個接口:在使用過程中,無論其目的如何,都應對所有接口進行加密和認證。

3.使用經過驗證的加密方法:建議使用行業認可的開放式加密標準和算法。

4.默認情況下的安全性:產品出廠發運時應啟用最高級別的安全性。

5.已簽名軟件的更新:應該對無線軟件更新進行簽名,以便接收設備可以在應用更新之前對其進行身份驗證。

6.自動軟件更新:設備應自動進行經過身份驗證的軟件更新,以維護最新的安全補丁程序,而不是將更新任務留給消費者。

7.漏洞報告方案:產品制造商應為用戶提供一種報告潛在安全問題的方法,以加快更新速度。

8.安全到期日:與保修計劃一樣,安全條款也應在某個時候到期。制造商可以提供擴展的支持方案,以幫助順延連續的安全支持和更新的成本。

實施全面的安全措施

隨著物聯網安全格局的快速變化,物聯網產品工程團隊也在努力與不斷增長的所需安全功能保持同步,能夠滿足此需求的一個平臺是Silicon Labs開發的Secure Vault,它使用硬件和軟件功能的組合在SoC中提供全面的安全子系統。Silicon Labs第一個集成有Secure Vault的器件是多協議無線SoC EFM32MG21B。

Secure Vault已獲得行業安全組織PSA Certified和ioXt聯盟(ioXt Alliance)的認證。 PSA Certified Level 2認證基于與Arm共同創建的安全標準框架。

Secure Vault SoC在設備中集成了期望的所有安全功能,例如真正的隨機數生成器、加密引擎、信任根和安全啟動功能。 Secure Vault通過增強的安全啟動、DPA對策、防篡改檢測、安全密鑰管理和安全證明等特性進一步加強安全功能。

在Secure Vault中,所有安全功能都位于安全元素子系統中,請參見圖4。

圖3:Silicon Labs Secure Vault的安全元素子系統。(來源:Silicon Labs)

黑客通常使用的一種攻擊方法是干擾啟動代碼,用看似正常但實際運行卻完全不同的指令替換代碼,將數據重新定向到其他服務器。 Secure Vault采用增強的引導過程,其中同時使用應用微控制器和安全元素微控制器,并結合信任根和安全加載程序功能,僅僅執行受信任的應用程序代碼,參見圖5。

圖4:使用Silicon Labs Secure Vault的安全啟動。(來源:Silicon Labs)

另一種黑客攻擊方法試圖將已安裝的固件回退(rollback)到具有安全漏洞的先前版本。這樣,黑客就可以破壞設備,從而利用其中的安全漏洞。借助Secure Vault,防回退預防措施通過使用數字簽名的固件來驗證是否需要更新,參見圖6。

圖5:Secure Vault的防回退對策使用數字簽名對固件更新進行身份驗證。(來源:Silicon Labs)

某些系統以前使用可公共訪問的唯一ID(UID)來標識單個IoT設備。對于開發人員而言,此類UID有助于偽造產品,從而使產品的真實性受到質疑。通過使用Secure Vault,可以生成唯一的ECC密鑰/公用密鑰對,并且密鑰可以安全地存儲在芯片上。應用程序可以請求設備的證書,但是任何響應需要使用設備的密鑰簽名,而不是隨證書一起發送,參見圖7。

圖6:使用Secure Vault進行安全認證的過程。(來源:Silicon Labs)

結論

對于當今開發的每個嵌入式設備,都需要至關重要的強大安全性支持。物聯網設備中的黑客攻擊威脅格局日益嚴重,要求從設備的出廠發運開始就需要發揮其全面的安全性。使用Secure Vault,可以確保產品開發團隊及其客戶從一開始就具有防范可擴展軟件攻擊的強大保護機制。

-

嵌入式設備

+關注

關注

0文章

116瀏覽量

17427 -

IOT

+關注

關注

187文章

4305瀏覽量

201925

發布評論請先 登錄

物聯網設備和應用的安全性

電氣設備的安全性與絕緣性能測試

針對嵌入式設備安全實現更強大IoT設備安全性

針對嵌入式設備安全實現更強大IoT設備安全性

評論