什么是攻擊面管理?

攻擊面管理 (ASM) 這一概念并不新鮮,但企業(yè)和漏洞管理人員 (VM) 應該采用新的方式看待其攻擊面。攻擊面如同流沙。面對多云、私有云和公有云,通過并購 (M&A) 繼承資產(chǎn),從供應鏈合作伙伴以及遠程工作人員獲得訪問權限所形成的復雜局面,IT 專家不可能獨自包攬一切,跟蹤所有資產(chǎn)及其負責人。

此外,傳統(tǒng)的漏洞管理人員實踐已無法滿足當前的需要,原因有兩點。首先,掃描程序所查看的內(nèi)容可能因產(chǎn)品而異,可能無法涵蓋所有風險。其次,漏洞掃描功能只能與企業(yè)用作掃描基礎的資產(chǎn)清單搭配使用,因此不會掃描任何未知資產(chǎn),所以風險問題仍然存在。

ASM 將所有這些都考慮在內(nèi),提供連接到企業(yè)網(wǎng)絡的所有資產(chǎn)的完整清單,包括 IP 地址、域、證書、云基礎架構(gòu)和物理系統(tǒng);并且可以突顯由于配置錯誤而導致的潛在暴露風險。

ASM 必須以互聯(lián)網(wǎng)的速度和規(guī)模不斷發(fā)現(xiàn)、識別和降低所有面向公眾的資產(chǎn)中的風險,無論這些資產(chǎn)是在本地、云中,還是由子公司和關鍵供應商運營。

立即管理攻擊面

傳統(tǒng)的資產(chǎn)盤點方法需要手動操作,不僅速度緩慢,而且容易出錯。此外,在云中使用傳統(tǒng)的虛擬機解決方案也會面臨失敗的情況,因為大多數(shù)虛擬機掃描程序都是基于 IP 的,而云IP 是不斷變化的。《麻省理工科技評論洞察》對 700 名高管開展的調(diào)查顯示,如今企業(yè)有超過 50% 的 IT 資產(chǎn)都已遷移到云中,而且隨著辦公模式向遠程辦公轉(zhuǎn)移,此數(shù)字正在急劇增加。在面對云環(huán)境時,企業(yè)當前對其虛擬機基礎架構(gòu)的投資并未得到充分利用。為了解決這個問題,企業(yè)可以提取由 ASM 解決方案發(fā)現(xiàn)的全面且連續(xù)的資產(chǎn)列表,以提高其虛擬機解決方案的云掃描準確性,同時保護其已知和未知云資產(chǎn)的安全。

運用正確的方法管理攻擊面

借助 Cortex? Xpanse,企業(yè)可以獲得所有互聯(lián)網(wǎng)資產(chǎn)的綜合盤點清單,這一清單會隨著新發(fā)現(xiàn)的資產(chǎn)和現(xiàn)有資產(chǎn)的變化而不斷更新。此盤點數(shù)據(jù)包含有關資產(chǎn)所有者、風險優(yōu)先級(包括對優(yōu)先處理風險原因的描述)以及與Cortex XSOAR 等工具集成以自動處理警報的信息。

指標和行動

Cortex Xpanse 開展的調(diào)研顯示,在 CVE 披露之后,威脅執(zhí)行者可以做到每小時甚至更頻繁地進行掃描(在 15 分鐘或更短的時間內(nèi)),以便盤點易受攻擊的互聯(lián)網(wǎng)資產(chǎn)。而與此同時,全球企業(yè)平均需要 12 小時來找到易受攻擊的系統(tǒng),而這還是在假設企業(yè)知曉網(wǎng)絡上所有資產(chǎn)的前提下。

當然,漏洞管理人員也需要時刻警惕最新的零日攻擊,因為惡意攻擊者的行動速度非常快。Xpanse 發(fā)現(xiàn),在 2021 年 3 月高調(diào)公布 Microsoft Exchange Server 和 Outlook Web Access (OWA) 漏洞后僅五分鐘的時間,就開始了大規(guī)模掃描。

考慮到速度如此之快,平均檢測時間 (MTTD) 和平均響應時間 (MTTR) 不應該是漏洞管理人員的主要關注點,因為它們假設會發(fā)生違規(guī)情況。更不用說在處理未知資產(chǎn)時,MTTR 的價值實際上是無限的。降低企業(yè)的漏洞平均識別時間(MTTI)重點在于發(fā)現(xiàn)漏洞和風險的速度,確保提供全面的攻擊面盤點并徹底阻止漏洞的出現(xiàn)。

Palo Alto Networks(派拓網(wǎng)絡)威脅研究團隊 Unit42 發(fā)現(xiàn),在所有勒索軟件攻擊中,有一半攻擊的初始攻擊載體是 RDP。在整個疫情期間(2020 年第一季度至第四季度),所有云提供商的 RDP 暴露風險增加了 27%。

攻擊面風險正在成倍增加,因此需要一個全面且持續(xù)更新的互聯(lián)網(wǎng)資產(chǎn)記錄系統(tǒng)。一旦企業(yè)及用戶接受這一事實并開始努力制定攻擊面管理計劃,前方的道路就會變得清晰起來:

? 為所有連接互聯(lián)網(wǎng)的資產(chǎn)生成一個自動化且不斷更新的單一可靠信息來源。

? 停用或隔離不需要面向互聯(lián)網(wǎng)的資產(chǎn)以減少攻擊面。

? 發(fā)現(xiàn)并確定所有已知和未知資產(chǎn)的帳戶所有者。

? 查找所有暴露風險 - 漏洞、過期證書、不安全的遠程訪問協(xié)議等。

? 使用高質(zhì)量的安全編排、自動化和響應 (SOAR) 平臺自動進行風險修復和報告。

? 隨著攻擊面的變化,繼續(xù)監(jiān)視、發(fā)現(xiàn)、評估和抑制風險。

攻擊面在不斷演變,云基礎架構(gòu)也在不斷變化。企業(yè)需要一個自動化的攻擊面管理解決方案,由該解決方案提供其面向互聯(lián)網(wǎng)的全球資產(chǎn)和潛在錯誤配置的完整、準確清單,以不斷發(fā)現(xiàn)、評估和降低攻擊面上的風險。

-

數(shù)據(jù)

+關注

關注

8文章

7250瀏覽量

91466 -

互聯(lián)網(wǎng)

+關注

關注

55文章

11239瀏覽量

105972 -

軟件攻擊

+關注

關注

0文章

4瀏覽量

5002

發(fā)布評論請先 登錄

Cohesity與Nutanix提供由AI驅(qū)動的數(shù)據(jù)安全和管理

樓宇管理系統(tǒng) (BMS) 網(wǎng)絡安全的力量

TCP攻擊是什么?有什么防護方式?

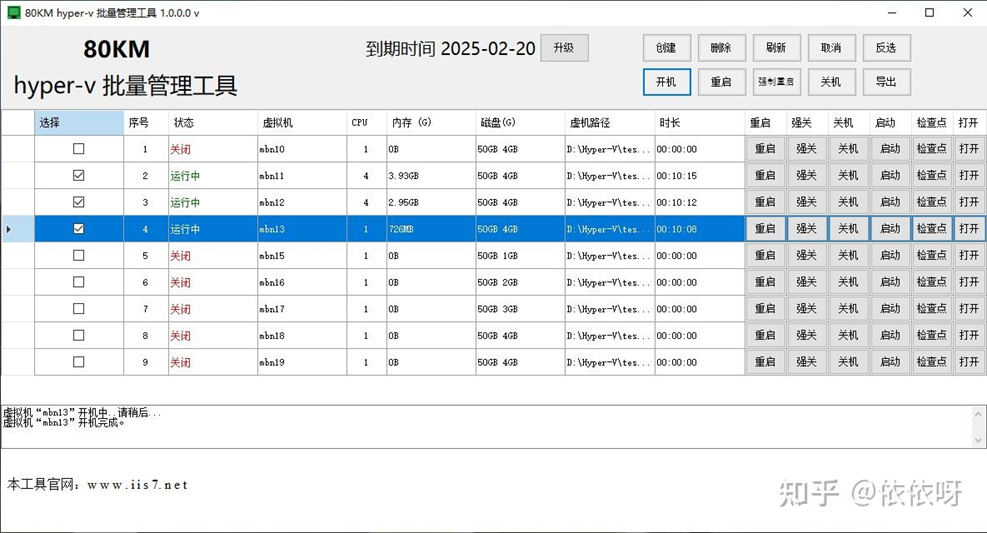

hyper-v 管理,hyper-v 管理的方法有哪些

《具身智能機器人系統(tǒng)》第10-13章閱讀心得之具身智能機器人計算挑戰(zhàn)

聲明式資源管理方法

新能源磷酸鐵鋰電池充電正確方法,你掌握了嗎?

振弦式錨索測力計的正確安裝方法

頻閃儀的正確使用方法

DDoS對策是什么?詳細解說DDoS攻擊難以防御的理由和對策方法

SDV三大關鍵應用的安全考慮因素

IP定位技術追蹤網(wǎng)絡攻擊源的方法

Commvault分析正在改變網(wǎng)絡威脅局勢的六大趨勢

Tektronix 電流探頭的正確使用方法

如何運用正確方法管理攻擊面

如何運用正確方法管理攻擊面

評論