以色列信息安全機構(gòu)Check Point公布了的一篇報告,稱在紫光展銳的手機基帶芯片中,發(fā)現(xiàn)一個被命名為CVE-2022-20210的安全漏洞,該漏洞被認定為嚴重安全等級,評為9.4級(滿級為10),針對這個漏洞,當(dāng)攻擊者利用發(fā)射站發(fā)送格式錯誤的數(shù)據(jù)包給基于紫光展銳處理器手機時,手機會重啟。

一些媒體已經(jīng)紛紛做了報道還有一些不懂技術(shù)的媒體甚至推斷該漏洞會讓攻擊者接管手機!真的是如此嚴重,這兩天,我仔細研究了Check Point發(fā)現(xiàn)紫光展銳漏洞的報告后發(fā)現(xiàn) ,其實,關(guān)于這個漏洞的危害是被過度放大了,根本沒有那么嚴重。我的依據(jù)有四點:

仔細看Check Point的報告,他們提到:Our researcherreverse-engineered the implementation of the LTE protocol stackand indeed discovered a vulnerability that could be used to deny modem services, and potentially even block communications by a threat actor, from remote.

譯文:我們的研究人員對 LTE 協(xié)議棧的實施進行了逆向工程,并確實發(fā)現(xiàn)了一個漏洞,該漏洞可用于拒絕調(diào)制解調(diào)器服務(wù),甚至可能阻止威脅參與者的遠程通信。注意他們的報告提到了逆向工程,這個我要解釋一下,否則大家可能只注意到了結(jié)果但是沒有注意到這個結(jié)果是在什么條件下發(fā)生的。現(xiàn)在我就用通俗的語言還原一下,那就是:Check Point的研究人員模擬接管了LTE基站,然后通過基站向他們實驗的摩托手機發(fā)送錯誤的數(shù)據(jù)包,更通俗的說法就是通過一個偽基站給手機發(fā)送錯誤數(shù)據(jù)包。

這里,大家可能對偽基站還是有點印象的,在2G3G時代,很多人的手機都收到過偽基站的騙子信息,但是到了4G時代,偽基站基板都銷聲匿跡了,這是因為,隨著移動通訊的進步,通信安全技術(shù)也在不斷升級,4G LTE有非常嚴格的安全流程,一個鑒權(quán)過程都是非常復(fù)雜的,要經(jīng)過身份認證,還需要需要UE、核心網(wǎng)實現(xiàn)雙向鑒權(quán),任何一方失敗則UE無法完成接入流程!此外,4G還有信令消息強制性完整性保護、增強安全算法和密匙等安全措施,所以,進入4G時代以后,偽基站基本已經(jīng)沒有市場了。這次Check Point是模擬接管了LTE基站,這在實際生活是幾乎不可能發(fā)生的事情,我們都知道運營商的網(wǎng)絡(luò)有極其嚴格的安全標(biāo)準,迄今為止還沒有聽說過有哪個黑客接管運營商網(wǎng)絡(luò)的事件吧。所以,這個漏洞要形成的條件幾乎是不成立,因此,用戶不必為此擔(dān)心。

有人說,但即便如此,這也是個漏洞啊,會不會給手機使用造成嚴重的不便呢?這我可以說,不會的 ,首先,這個漏洞不會造成用戶終端的信息泄露和通信功能的不可恢復(fù),因為它發(fā)射的錯誤數(shù)據(jù)包,只會讓基帶處理器重新配置,1~5秒就可以恢復(fù),而且用戶是在瀏覽圖片或者文字內(nèi)容時,幾乎是無感的就恢復(fù)正常了。

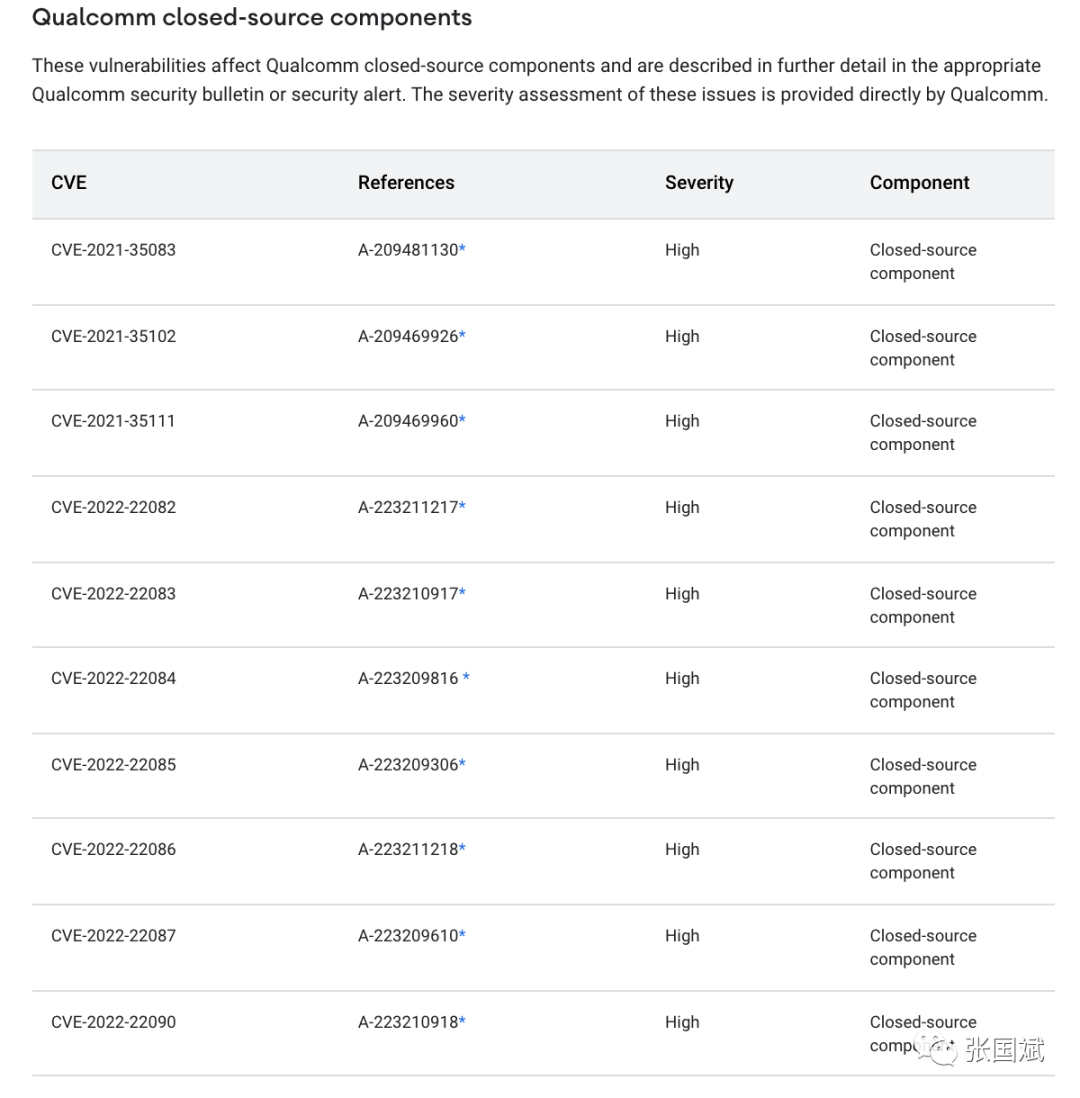

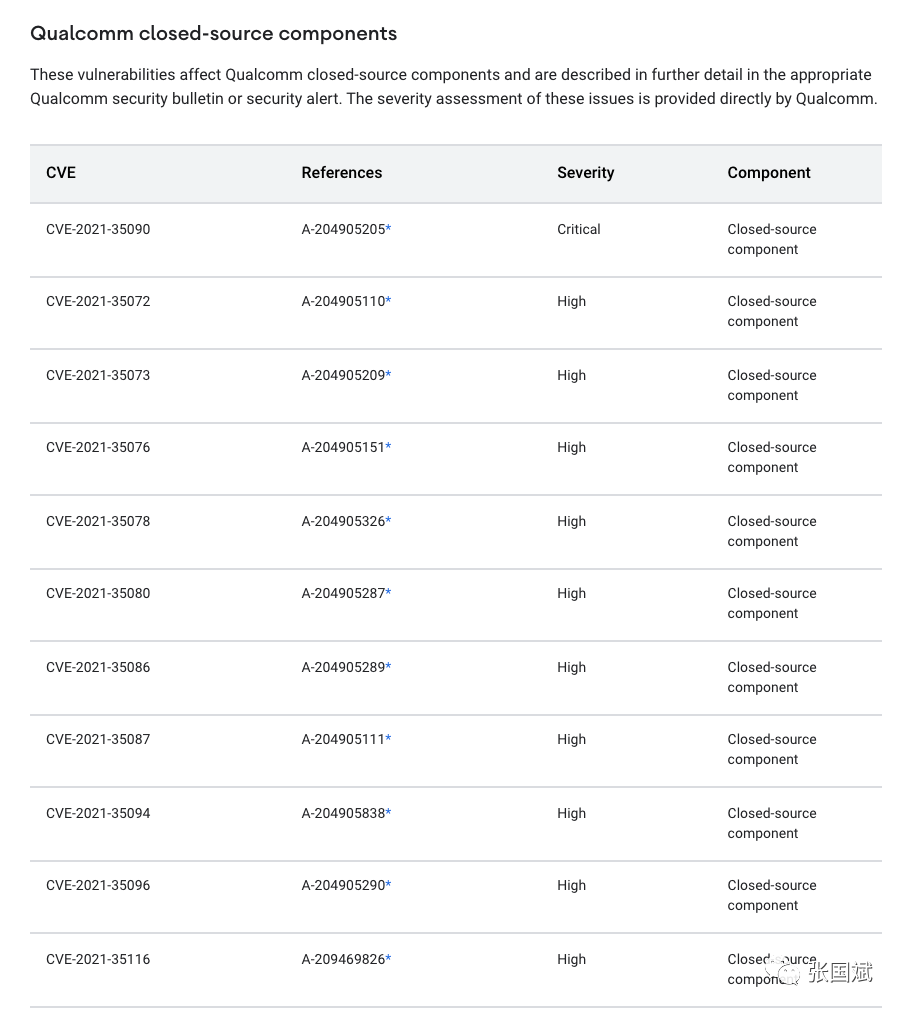

Check Point稱已經(jīng)將該漏洞提交到2022年6月的Android 安全公告里了,我仔細看了這個公告,不看不知道,好家伙,高通、聯(lián)發(fā)科手機芯片都有漏洞報告。其中,高通有10條,都是高等級。

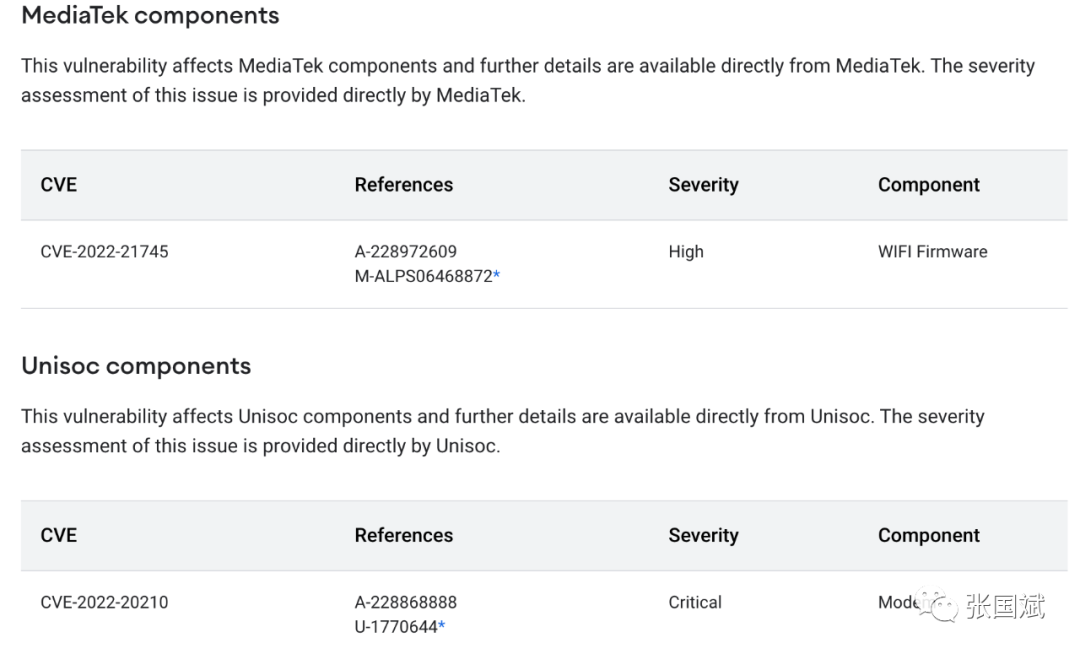

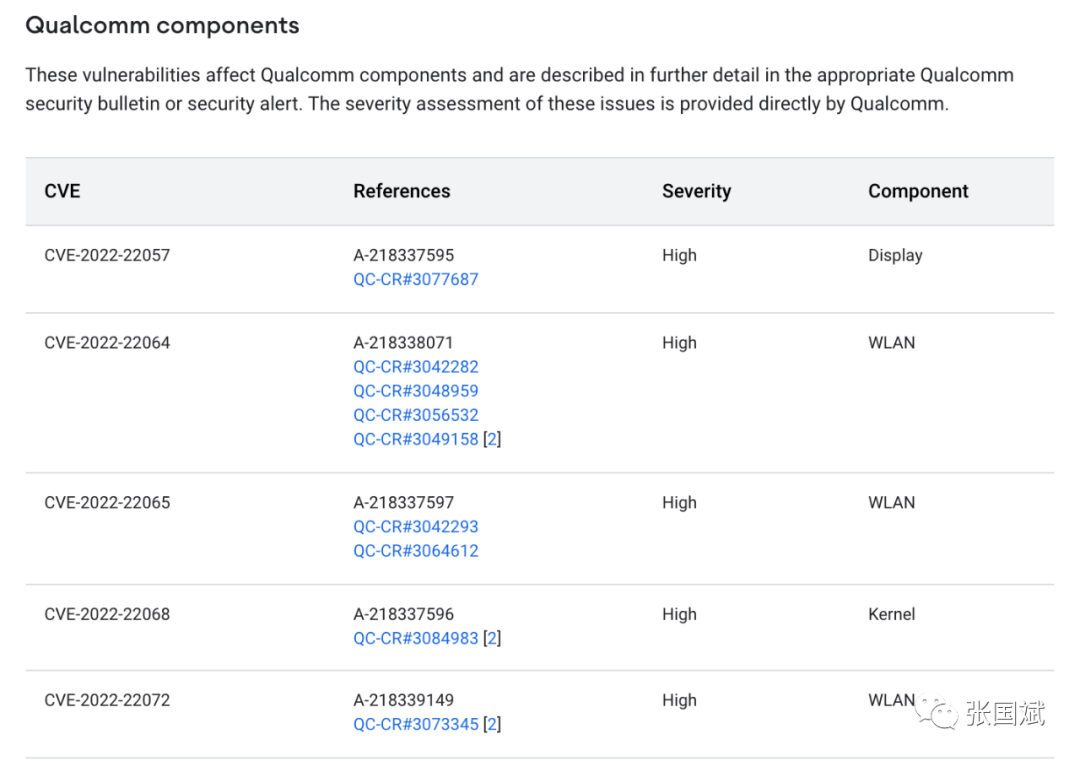

而聯(lián)發(fā)科和紫光展銳各為一條

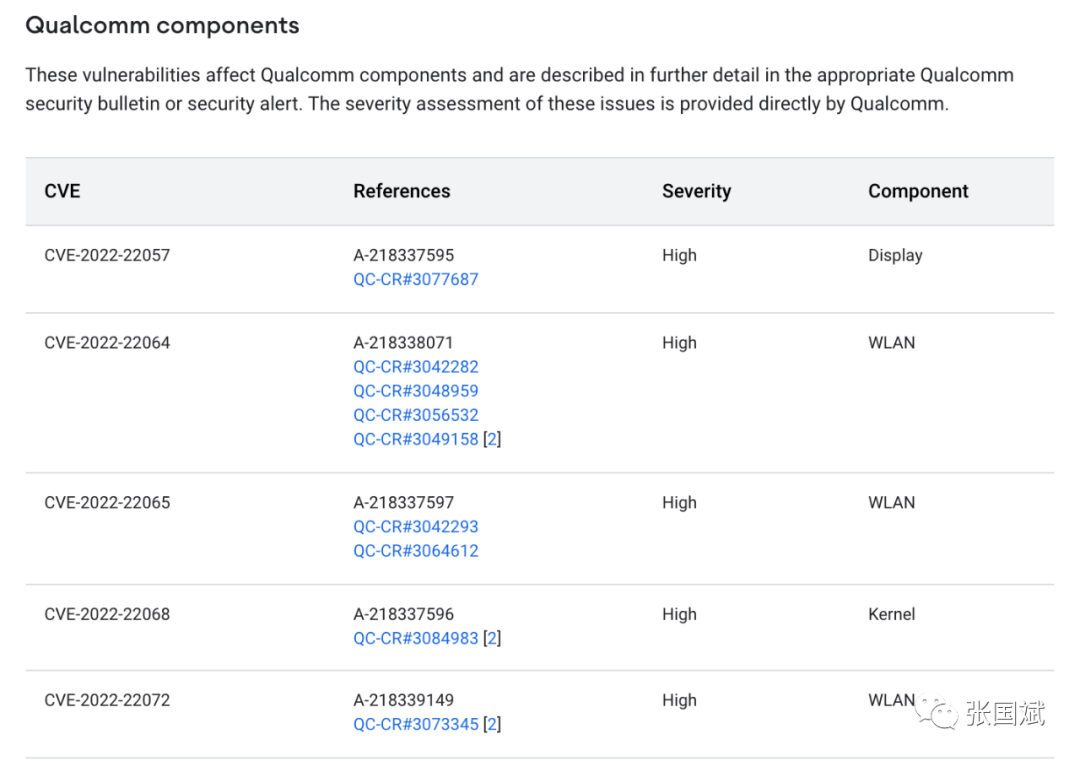

那5月如何呢?5月高通有16條

聯(lián)發(fā)科有5條!

所以,這就是很正常的一個安全漏洞事件,我記得以前采訪McAfee一位高管時他就說過:“完美的系統(tǒng),任何一個系統(tǒng)都有漏洞,我們每天使用的PC系統(tǒng),不是經(jīng)常在打補丁,但大家不是還在用嗎?”2018年,英特爾處理器也曾經(jīng)爆史上最嚴重的漏洞--“Meltdown”(熔斷)和“Spectre”(幽靈)當(dāng)時引發(fā)了全球恐慌,最后不是也是通過打補丁修復(fù)了嗎?

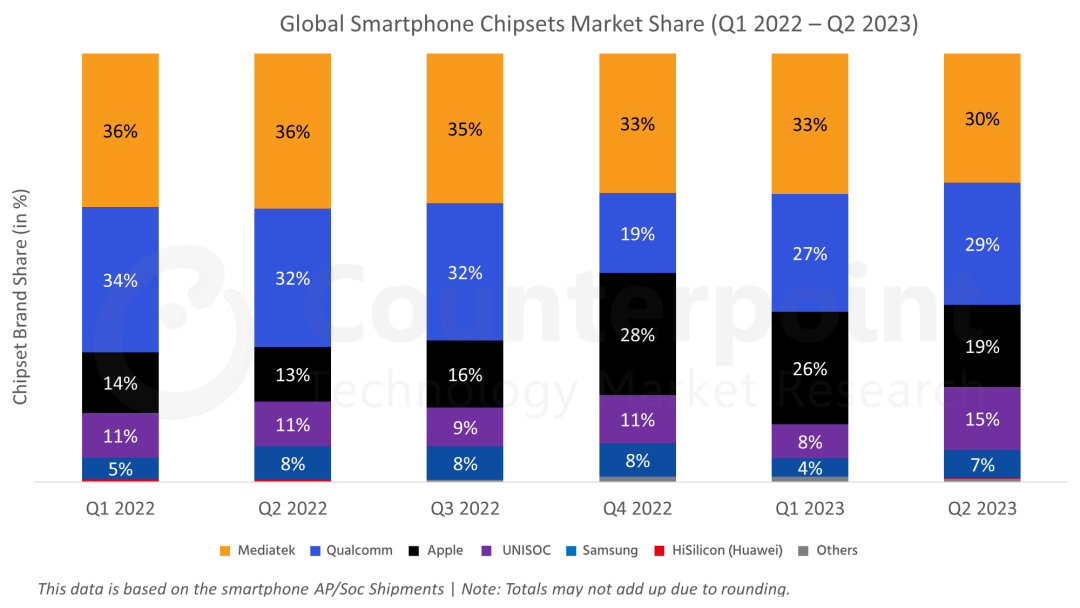

針對這個漏洞,我看到紫光展銳此前已完成相關(guān)排查,并登記在案(CVE-2022-20210,https://source.android.google.cn/security/bulletin/2022-06-01?hl=en#aste...)。據(jù)了解,驗證完畢的相關(guān)補丁已于5月30日陸續(xù)更新至有關(guān)客戶廠商。該問題只會發(fā)生于運營商網(wǎng)絡(luò)被黑客攻破的情況下,現(xiàn)象是設(shè)備的通信功能出現(xiàn)短期故障,并不會造成用戶終端的信息泄露和通信功能的不可恢復(fù)。而在實際的用戶使用環(huán)境中,運營商4G網(wǎng)絡(luò)本身已對此類風(fēng)險進行了針對性的防范,用戶不必過于擔(dān)心。我也請教了一位通信專家,他表示針對這個漏洞,打補丁就很容易解決了,比如萬一手機收到了來自偽基站的錯誤數(shù)據(jù)包,手機可以直接忽視這個數(shù)據(jù)包就解決了這個問題了,所以這是個通過打補丁就很容易解決的問題。說點題外話,這次紫光展銳被Check Point模擬攻擊發(fā)現(xiàn)漏洞,也說明隨著紫光展銳的手機芯片出貨量提升,紫光展銳的影響力在提高,也引起了Check Point 的關(guān)注,這是好事,Check Point 是全球領(lǐng)先的政府與企業(yè)網(wǎng)絡(luò)安全供應(yīng)商。其解決方案對惡意軟件、勒索軟件和其他類型攻擊的捕獲率均為業(yè)界領(lǐng)先,有這樣的惦記著,我相信未來紫光展銳芯片未來的安全性將不斷提升!

編輯:黃飛

-

手機芯片

+關(guān)注

關(guān)注

9文章

374瀏覽量

49836 -

紫光展銳

+關(guān)注

關(guān)注

15文章

885瀏覽量

41567

原文標(biāo)題:如何看待紫光展銳手機芯片安全漏洞問題?

文章出處:【微信號:motorcontrol365,微信公眾號:電機控制設(shè)計加油站】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

紫光展銳完成對6款智能手機芯片Android 11的部署

紫光展銳宣布六款智能手機芯片已完成對Android 11的部署

紫光展銳亮相MWC 2023首度展示三款車規(guī)級商用芯片

華為正與聯(lián)發(fā)科、紫光展銳就采購更多芯片事宜開始磋商

紫光展銳宣布六款智能手機芯片已完成對Android 11的部署

紫光展銳表示其六款智能手機芯片已完成對Android 11的部署

紫光展銳研發(fā)的手機芯片主要包括哪兩大核心?

手機芯片“三駕馬車”格局延續(xù),紫光展銳占據(jù)更好身位

未來幾年手機芯片的格局或被重塑?

國產(chǎn)5G方案 國產(chǎn)手機芯片(紫光展銳T820)

2023年Q2紫光展銳智能手機芯片全球市占率達15%

紫光展銳手機芯片安全漏洞報告分析

紫光展銳手機芯片安全漏洞報告分析

評論