作者 | 王博文上海控安可信軟件創新研究院研究員

來源 |鑒源實驗室

01 引言

在汽車電動化、網聯化、智能化和共享化等新四化的發展趨勢下,智能網聯汽車(Intelligent Connected Vehicles,ICVs)已經是新時代的必然產物。在智能網聯汽車的場景下,衍生出了如智能無線傳感器技術、車聯網技術、無人駕駛汽車技術和智能交通系統等一系列創新技術。然而,消費者在體驗智能技術的同時,卻承擔著極大的安全風險。智能網聯汽車消除了黑客攻擊車輛的地域和距離限制,給黑客遠程批量攻擊目標車輛提供了可能,使得車輛面臨的信息安全風險顯著增加。

該系列文章主要對智能網聯汽車的網絡安全攻擊及其防御技術進行全面的概述。一方面總結以往研究的發現和結論,并從學術研究和產業發展的角度,指出當前研究所面臨的挑戰和發展趨勢。我們希望我們的工作可以讓汽車設計和開發相關的研究人員和工程師了解ICVs的安全問題以及最先進的防御和緩解技術。另一方面,我們也希望可以激勵其他研究人員解決ICVs發展面臨的網絡安全挑戰。

02 智能網聯汽車面臨的威脅

智能網聯汽車上部署了多種智能傳感器組件,如激光雷達、毫米波雷達、超聲波雷達、攝像頭、全球導航衛星系統傳感器(Global Navigation Satellite System,GNSS)等[1],組件之間又是通過各種有線或者無線的通信方式進行連接,如車載以太網、CAN總線、蜂窩網絡(4G/5G)、藍牙(Bluetooth)、Wi-Fi和WAVE(Wireless Access in the Vehicular Environment)等。傳感器組件使得ICVs能夠感知周圍環境的障礙物,利用傳感器的數據,SLAM(Simultaneous localization and mapping)可以定位周圍環境以及車輛的位置,進一步輔助自動駕駛做出決策。雖然傳感器組件和連接機制在安全性、成本和燃油效率方面有了顯著改善,但它們也為網絡攻擊創造了更多機會。

2.1 攻擊案例

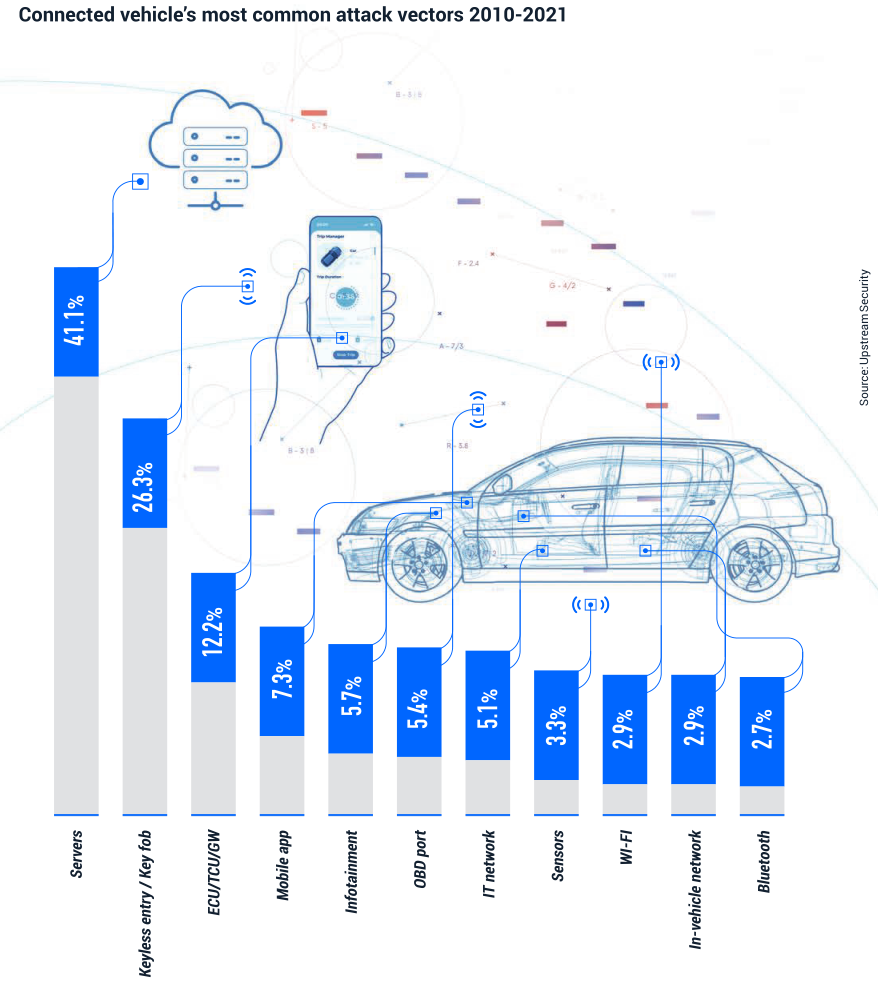

根據Upstream 2022年全球汽車網絡安全報告[2],如圖1所示,2010年至2021年間,攻擊者對智能網聯汽車最常見的攻擊載體有11種,且大多為黑帽攻擊,僅2021年,黑帽攻擊所占比例高達56.9%。白帽黑客操縱汽車系統為了發現漏洞或進行教育研究,改善車輛的網絡安全,而黑帽黑客往往與犯罪活動一致。

早在2004年,德國的安全研究員Marko Wolf就發現了車載網絡存在被惡意攻擊的隱患[3],并在隨后的幾年進行了深入的調研[4-6]。不過相關安全問題都是通過直接以物理形式接觸相應的網絡結構為前提。

2010年,美國南卡羅來納大學的研究員發現了汽車的胎壓監測系統存在安全和隱私相關的隱患,車上相關的無線通信協議存在被入侵的風險[7]。

2013年Charlie Miller和Chris Valasek在通過車載診斷接口實現了對豐田和福特汽車的攻擊和控制[8]。通過診斷接口可以直接操縱汽車的發動機、制動器、燈光、車門等,并且通過診斷功能的ECU刷寫功能,可以篡改ECU內部的程序信息。2015年他們兩人又使用Wi-Fi開放端口侵入Jeep Cherokee的車載網絡系統[9],更新了車內ECU的固件,并且成功地控制了一系列汽車功能(禁用剎車和停止發動機),該攻擊案例引發了140萬輛汽車的召回,而該事件是首個信息安全所引發的汽車召回事件。

科恩實驗室在2018年針對寶馬多款車型的電子控制單元進行安全分析,發現了多個通用安全漏洞[10]。這些漏洞影響組件涉及車載信息娛樂系統、車載通訊模塊和車載網關。攻擊者可以利用這些漏洞,通過物理接觸攻擊或遠程攻擊,獲得車內CAN總線控制權,從而實現汽車的控制。

2021年6月,卡內基梅隆大學CyLab研究人員發現了一類新的網絡安全漏洞[11],利用汽車MCU時鐘外設的門控特性,開發了用于遠程關閉的CANnon攻擊,并且成功在不到2ms的時間內對一輛福特福克斯和一輛豐田普銳斯實現了關機。

圖12010年-2021年最常見的ICVs攻擊類型[2]

2.2 攻擊的分類

2.2.1 攻擊目標

正如前面所說,ICVs部署了多種智能傳感器組件,組件之間又通過各種通信方式進行連接。它們一起工作,促進ICVs的運轉。破壞或篡改任何這些組件都可能破壞ICVs的穩定,攻擊者可以把智能傳感器組件以及通信方式作為攻擊目標,進而實現竊取車輛或者個人信息,造成財產損失和人身傷害。下面描述現有的研究中已被網絡攻擊者鎖定的ICVs組件,有些攻擊模型已經被證明是真實的威脅,而有些只是在理論上進行了討論。

(1)車載診斷接口(On-board Diagnostic Port,OBD):OBD端口可以用來收集有關汽車排放、里程、速度和汽車零部件數據的信息。OBD標準有OBD-I和OBD-II兩種。OBD-I于1987年推出,但存在許多缺陷,因此被1996年推出的OBD-II所取代。OBD端口可以提供車內CAN網絡和以太網的實時數據,許多OEM制造商也使用OBD端口來執行OTA固件更新。

(2)汽車電子控制單元(Electronic Control Unit,ECU):汽車ECU是嵌入式電子系統,用于控制車輛中的其他子系統。所有現代車輛都使用ECU來控制車輛的功能,一些重要的ECU可以是剎車控制模塊,發動機控制模塊,輪胎壓力監測系統等。制動控制模塊從輪速傳感器和制動系統收集數據,并處理數據以確定是否實時釋放制動壓力。發動機控制模塊控制燃料、空氣和火花,并從其他傳感器收集數據,以確保所有組件都在正常的工作范圍內。輪胎壓力監測系統從輪胎內的傳感器收集數據,并確定輪胎壓力是否處于理想水平。

(3)控制區域網絡(Controller Area Network,CAN):ECU通常通過CAN總線進行連接。CAN為總線型網絡,具有廣播特性,在ICVs中,網絡數據包可以被傳輸到CAN網絡中的所有節點,并且數據包不包含認證字段。因此,一個被入侵的節點可以收集所有通過網絡傳輸的數據,并將惡意數據廣播給其他節點,使整個CAN系統容易受到網絡攻擊。

(4)激光雷達(Light Detection and Ranging,LiDAR):激光雷達傳感器發送光波探測周圍環境,并根據反射信號進行測量其到周圍物體的距離。在ICVs中,激光雷達通常用于障礙物檢測,以安全通過環境,通常由反旋轉激光束實現。激光雷達的數據可被EUC的軟件用于確定環境中是否有障礙物,也可用于自動緊急制動系統。

(5)毫米波雷達(Radio Detection and Ranging,Radar):毫米波雷達屬于在無線電毫米波領域發出電磁波的傳感器,通過感應反射信號來探測物體并測量其距離和速度。在ICVs中,毫米波雷達在許多應用中都很有用。例如,近程雷達可以實現盲點監測、車道保持輔助系統和停車輔助系統等。

(6)全球定位系統(Global Positioning System,GPS):GPS是一種基于衛星的導航系統,當GPS接收器發現來自三個或更多衛星的信號時,就可以計算出接收器的位置。由于找到兩個地點之間的路線是自動駕駛的必要條件,GPS信號對自動駕駛汽車至關重要。但是由于GPS信號不包含任何可以直接驗證信號來源的數據,GPS接收器很容易受到干擾和欺騙攻擊。

(7)攝像頭(Cameras/Image Sensors):自動駕駛和半自動駕駛汽車依賴于放置在許多位置的攝像頭來獲得360度的視野。相機為重要的自動駕駛任務提供信息,比如交通標志識別和車道檢測等。攝像機也可以用來取代激光雷達,以更低的成本完成物體探測和測量距離的任務,但它們在下雨、霧或雪等特定情況下的性能較差[12]。因此攝像頭與激光雷達和毫米波雷達相配合,可以為自動駕駛提供更豐富多樣的數據。

(8)V2X通信(Vehicle to Everything,V2X):V2X通信可分為車對車網絡(Vehicle to Vehicle,V2V)和車對基礎設施網絡(Vehicle to Infrastructure)。V2V通信有助于在附近的車輛之間交換數據,并可以快速地為ICVs已經收集到的關于周圍環境的數據提供額外的信息。V2I通信有助于ICVs和道路基礎設施之間的數據交換,這些基礎設施提供了關于交通系統的數據。

2.2.2攻擊模型分類

根據訪問需求可以將攻擊模型分為遠程執行(遠程訪問攻擊)或物理訪問ICVs組件執行(物理訪問攻擊)。

(1)遠程訪問攻擊:攻擊者不需要對ICVs上的部件進行物理修改,也不需要在ICVs上附加設備。這種類型的攻擊比物理訪問攻擊更常見,而且由于ICVs之間會傳輸大量信息,這種攻擊的數量正在增加。ICVs上任何與周圍環境通信和交互的組件都容易被遠程利用。遠程訪問攻擊的三種常見模式是發送偽造數據、阻塞信號和收集機密數據。發送偽造數據的目的是欺騙ICVs系統,以獲得對系統行為的顯著控制,比如LiDAR欺騙、Radar欺騙、GPS欺騙和對抗性圖像攻擊等。阻塞信號旨在阻止ICVs接收確保其正常工作的信息,比如激光雷達干擾、毫米波雷達干擾、GPS干擾、攝像機致盲和拒絕服務攻擊等。收集機密數據則為進一步的攻擊服務。

(2)物理訪問攻擊:攻擊者需要物理修改ICVs上的組件或將儀器附加到ICVs上,比如故障數據注入。物理訪問攻擊更難實施,因為攻擊者在篡改ICVs時可能被檢測到。但是CAN和ECU既可以作為遠程訪問的目標,也可以作為物理訪問的目標。

從攻擊者的動機角度又可以將攻擊模型分為三種,中斷ICVs的操作,控制ICVs和竊取信息。

(1)中斷操作:攻擊者的目標是破壞對自動駕駛很重要的ICVs組件,從而使自動駕駛功能在ICVs上失效。這些攻擊類似于網絡上的拒絕服務攻擊。

(2)獲取ICVs控制權限:攻擊者獲得對ICVs的充分控制,以便他們可以改變車輛的移動,如改變車輛的路線,強制緊急剎車,和改變車輛速度。

(3)竊取信息:攻擊者的目標是從ICVs收集重要的或機密的信息,收集的信息可能用于進一步的攻擊。

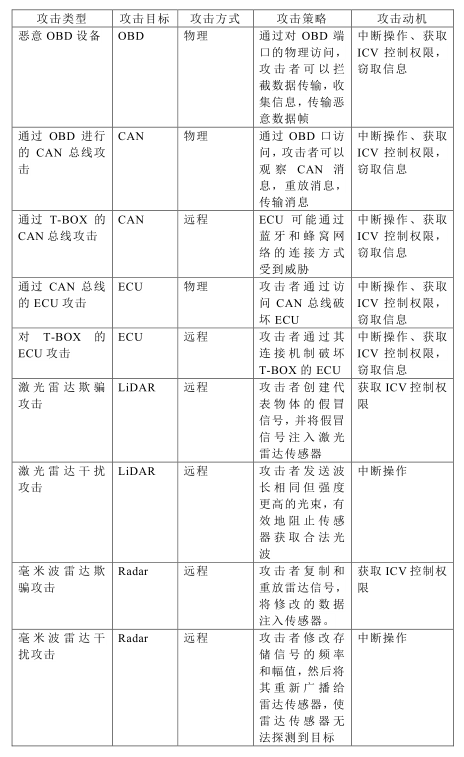

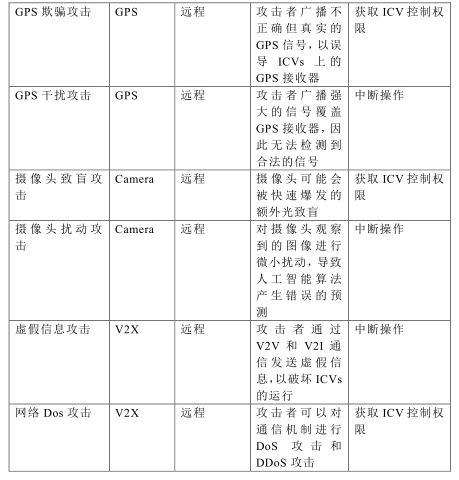

如表1所示,將ICVs的攻擊模型進行分類,按照攻擊目標和攻擊行為方式分為15種。

表1ICVs攻擊模型的分類

后面幾期將對智能網聯汽車的攻擊場景以及對應的應對措施做詳細的分析與介紹。

審核編輯:湯梓紅

-

網絡安全

+關注

關注

11文章

3303瀏覽量

61163 -

智能網聯汽車

+關注

關注

9文章

1147瀏覽量

31434

發布評論請先 登錄

ISO/SAE 21434標準解讀 DEKRA德凱解析ISO/SAE 21434汽車網絡安全產品

舜宇智領榮獲DEKRA德凱ISO/SAE 21434汽車網絡安全認證

杰發科技通過ISO/SAE 21434汽車網絡安全管理體系認證

中科創達通過ISO/SAE 21434汽車網絡安全管理體系認證

華銳捷榮獲TüV南德ISO/SAE 21434汽車網絡安全認證

時代智能獲TüV南德ISO/SAE 21434汽車網絡安全認證

TüV南德授予時代智能ISO/SAE 21434 汽車網絡安全流程認證證書

智達誠遠榮獲TüV南德ISO/SAE 21434汽車網絡安全認證

愛芯元智通過ISO/SAE 21434:2021汽車網絡安全流程認證

四維圖新榮獲ISO/SAE 21434汽車網絡安全管理體系認證

國產網絡安全主板在防御網絡攻擊中的實際應用

能可瑞獲頒TüV南德ISO/SAE 21434 汽車網絡安全流程認證證書

智能網聯汽車網絡安全攻擊與防御技術概述

智能網聯汽車網絡安全攻擊與防御技術概述

評論